by drmunozcl

Share

Por drmunozcl

Compartir

RPO (Recovery Point Objective u Objetivo de Punto de Recuperación) es la cantidad máxima de datos que tu organización acepta perder cuando ocurre un incidente, medida en tiempo. Por ejemplo, un RPO de 15 minutos implica que, ante un desastre, como máximo perderás los últimos 15 minutos de transacciones. No necesitas una máquina del tiempo, pero sí copias y réplicas alineadas a ese objetivo.

RPO en continuidad de negocio

El RPO es un pilar de la continuidad de negocio y del plan de recuperación ante desastres. Define tu tolerancia a la pérdida de datos y guía la frecuencia de copias de seguridad, la replicación y la retención de logs. Un RPO agresivo (minutos) exige tecnologías de replicación continua y mayor inversión; un RPO más amplio (horas o días) puede resolverse con backups programados.

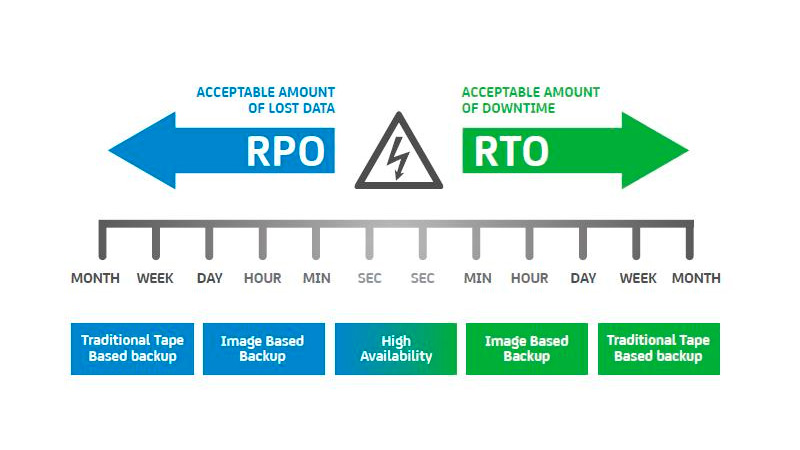

Para TI y pymes, el RPO debe mapearse por proceso: facturación, e‑commerce, ERP, correo, etc. Usa el Análisis de Impacto al Negocio (BIA) para cuantificar pérdidas y alinea el RPO con los SLA internos y regulatorios. RPO y RTO son complementarios: el primero limita cuánto dato pierdes; el segundo, cuánto tardas en volver a operar.

Cómo RPO protege integridad y disponibilidad

- Integridad: un buen RPO se apoya en instantáneas consistentes con la aplicación, orden de escritura garantizado, validación de copias, cifrado e inmutabilidad para evitar corrupción o ransomware. Probar restauraciones asegura que lo que guardas es utilizable.

- Disponibilidad: reducir el RPO impulsa réplicas frecuentes (o continuas), journaling y backups incrementales. Así minimizas ventanas de exposición y puedes reanudar el servicio con datos recientes. Eso exige ancho de banda, almacenamiento y orquestación adecuados.

Pasos para definir tu RPO

- Inventaria procesos y clasifica datos por criticidad y requisitos legales.

- Cuantifica el impacto por hora de datos perdidos (ingresos, reputación, multas).

- Establece RPO diferenciados por sistema (p. ej., 5 min para pagos; 4 h para archivo).

- Mapea capacidades: backups, réplicas, logs de transacciones y opciones en la nube/SaaS.

- Prueba y ajusta: realiza restauraciones y simulacros periódicos para validar el RPO.

- Automatiza y monitoriza: políticas de retención, alertas y verificación de integridad.

Conclusión

El RPO define cuánta pérdida de datos puedes tolerar y, junto al RTO, sostiene la continuidad de negocio. Diseña tu RPO con base en el impacto real, soportado por tecnologías que preserven integridad y disponibilidad. Un RPO claro reduce riesgo, costos y sorpresas.

Relacionado

- RTO (Recovery Time Objective)

- Análisis de Impacto al Negocio (BIA)

- Plan de Recuperación ante Desastres (DRP)

- Copias de seguridad inmutables

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

Si tu estrategia de seguridad se basa en que nadie entenderá tu código o en mantener en secreto cómo funciona tu sistema, estás compitiendo contra el tiempo. Un empleado que cambia de equipo, un repositorio mal configurado o una filtración en un proveedor pueden exponer tus detalles técnicos. Cuando eso ocurre, el ataque deja de

La criptografía poscuántica (PQC) es el conjunto de algoritmos diseñados para proteger datos y comunicaciones frente a computadoras cuánticas que podrían romper criptosistemas clásicos como RSA y ECC. Su objetivo es mantener la confidencialidad y la integridad a largo plazo, mitigando el riesgo de capturar ahora y descifrar después. El NIST lidera la estandarización de