Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y

Hoy probé el Test de phishing de google y lo encontré bastante bueno para revelar nuestros puntos ciegos frente a correos maliciosos. Es una herramienta simple y gratuita que puedes usar para concientizar a tu equipo o para evaluar tu propia capacidad de detección. Te dejo el enlace directo: https://phishingquiz.withgoogle.com/ Cada día recibimos mensajes que

Si tu estrategia de seguridad se basa en que nadie entenderá tu código o en mantener en secreto cómo funciona tu sistema, estás compitiendo contra el tiempo. Un empleado que cambia de equipo, un repositorio mal configurado o una filtración en un proveedor pueden exponer tus detalles técnicos. Cuando eso ocurre, el ataque deja de

La criptografía poscuántica (PQC) es el conjunto de algoritmos diseñados para proteger datos y comunicaciones frente a computadoras cuánticas que podrían romper criptosistemas clásicos como RSA y ECC. Su objetivo es mantener la confidencialidad y la integridad a largo plazo, mitigando el riesgo de capturar ahora y descifrar después. El NIST lidera la estandarización de

La criptografía cuántica promete un salto en seguridad al aprovechar las leyes de la mecánica cuántica. No es magia, es física aplicada: permite detectar espionaje durante el intercambio de claves y fortalecer la confidencialidad de la información en tránsito. ¿Qué es la criptografía cuántica? Definición y fundamentos La criptografía cuántica es un conjunto de técnicas

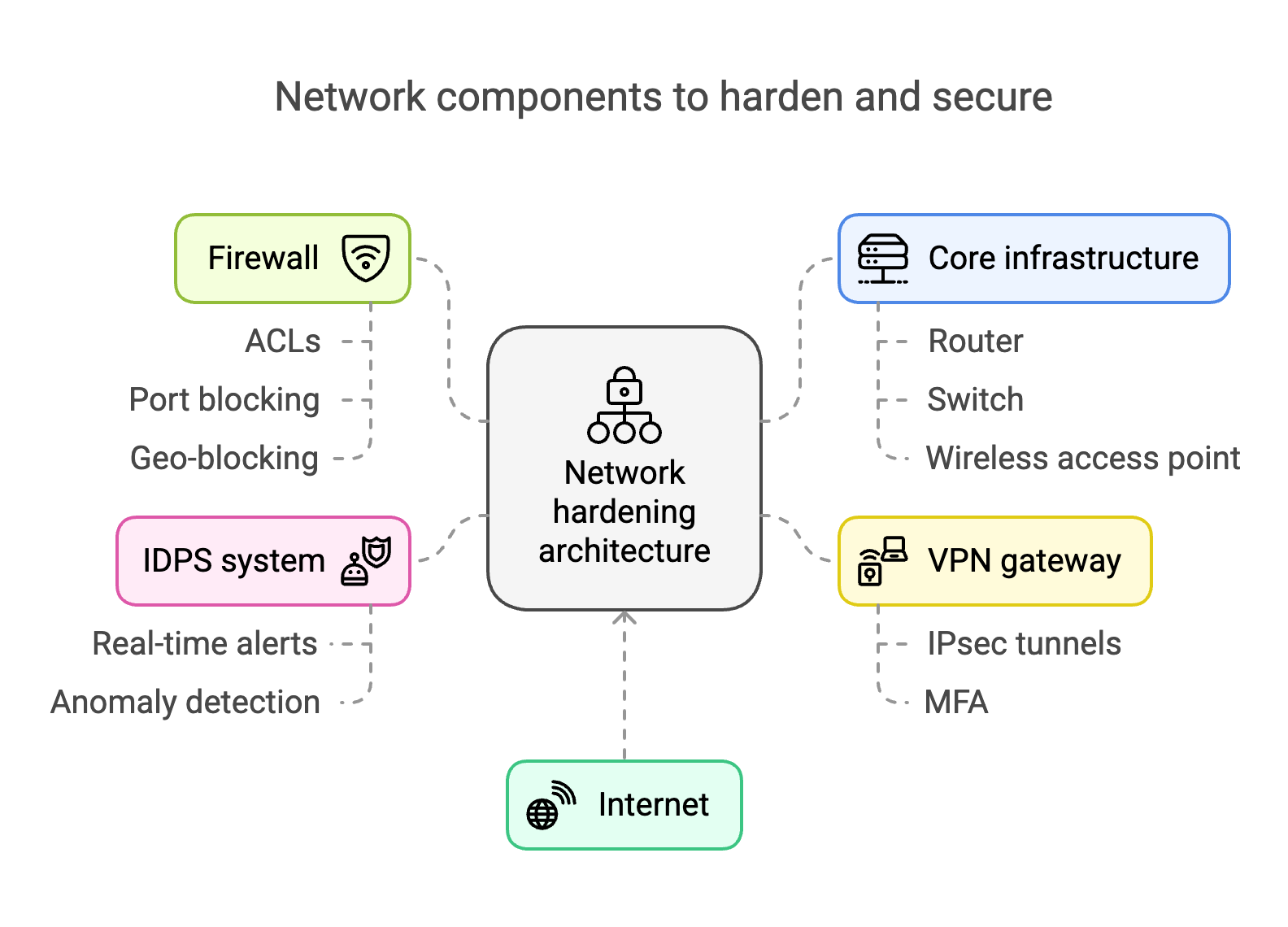

La superficie de ataque crece con cada nuevo servicio expuesto, dispositivo conectado y nube integrada. Una red plana, configuraciones por defecto, puertos abiertos sin control o protocolos obsoletos convierten cualquier incidente menor en un movimiento lateral devastador. El resultado es predecible: ransomware con alto tiempo de inactividad, exfiltración de datos y costos de recuperación que

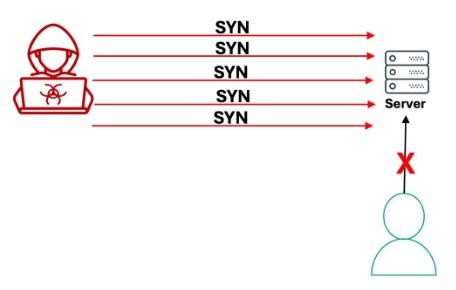

Los ataques de denegación de servicio siguen siendo una de las tácticas más efectivas para interrumpir aplicaciones y servicios expuestos a Internet. Entre ellos, el ataque DoS del tipo Syn Attack (también llamado SYN flood) destaca por su sencillez y su capacidad para agotar recursos críticos del stack TCP. Comprender cómo funciona, qué señales delatan

La seguridad de redes Wi‑Fi no es solo una cuestión de estándares, es una historia de ataques, mitigaciones y decisiones de ingeniería que impactan el día a día de cualquier profesional TI. Comprender la historia de por qué el protocolo WPA fue sustituido por WPA2 ayuda a evaluar riesgos con precisión, justificar migraciones y detectar