by drmunozcl

Share

Por drmunozcl

Compartir

El RTO (Recovery Time Objective o Tiempo Objetivo de Recuperación) define el tiempo máximo aceptable para restablecer un proceso, aplicación o servicio tras una interrupción. En continuidad del negocio, el RTO marca cuánto puede estar fuera de línea un servicio antes de que el impacto sea inaceptable. Optimizar el RTO protege la disponibilidad del servicio, la experiencia del cliente y los ingresos.

¿Qué es el RTO y por qué importa para la disponibilidad?

El RTO se expresa en minutos u horas y se alinea con la criticidad del proceso y con los acuerdos de nivel de servicio. Si superas el RTO, comprometes la disponibilidad prometida y elevas el riesgo operativo. Por ejemplo, un comercio electrónico con RTO de 30 minutos no puede tolerar caídas de dos horas sin pérdidas de ventas, impacto reputacional y posibles sanciones por SLA.

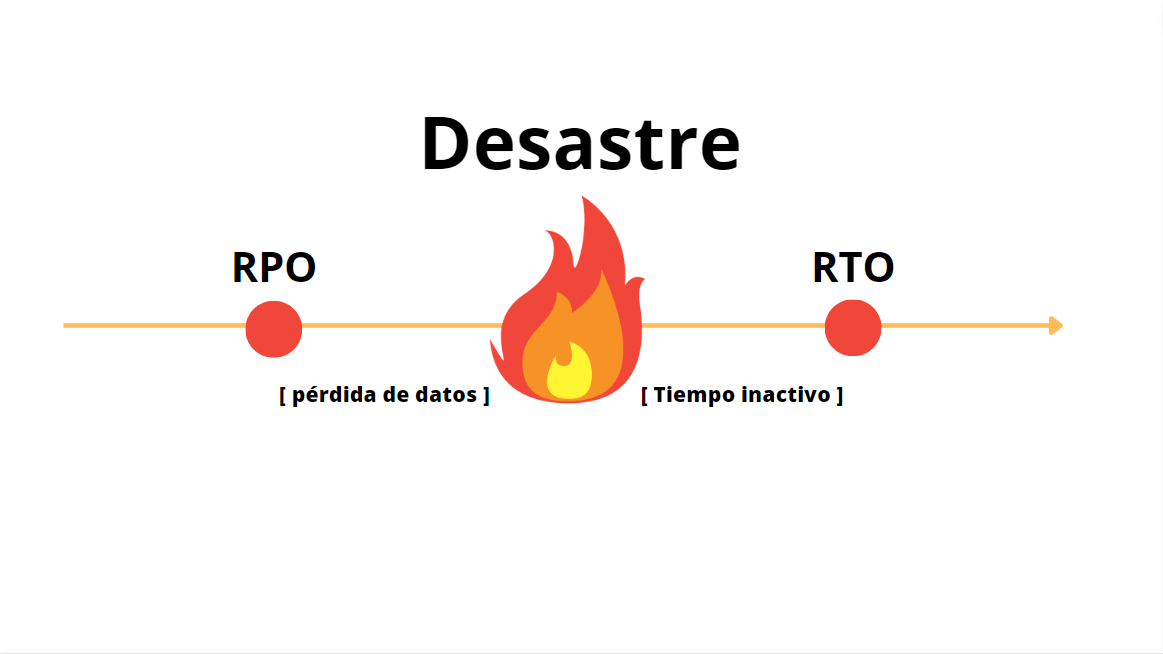

El RTO se complementa con el RPO (Recovery Point Objective): el RPO define cuántos datos puedes perder; el RTO define cuán rápido debes volver a operar. Juntos sustentan la estrategia de continuidad del negocio, respaldo y recuperación ante desastres.

Lograr RTO bajos suele requerir redundancia, orquestación y replicación avanzada, lo que incrementa costos. RTO más altos permiten aceptar interrupciones puntuales con menor inversión, pero reducen la disponibilidad percibida. La clave es equilibrar costo y riesgo según la criticidad del servicio.

Cómo definir un RTO efectivo

- Inventaria y clasifica procesos: prioriza según impacto financiero, operativo y reputacional.

- Establece tolerancia a la interrupción: determina el MTPD por proceso y considera límites regulatorios.

- Mapea dependencias: aplicaciones, datos, proveedores y redes; alinea el RTO de cada dependencia.

- Elige estrategias de recuperación: activo-activo, activo-pasivo, clustering, replicación síncrona o asíncrona, backup inmutable y DRaaS.

- Calcula costo versus riesgo: cuantifica pérdidas por hora de caída frente al costo de la arquitectura necesaria para cumplir el RTO objetivo.

- Documenta, prueba y mejora: crea el DRP y runbooks, ejecuta pruebas de conmutación y mide el MTTR para verificar el cumplimiento del RTO. Automatiza donde sea posible; tu equipo lo agradecerá.

Conclusión

Definir con precisión qué es el RTO convierte la continuidad del negocio en una práctica medible. El RTO alinea expectativas, guía inversiones y sostiene la disponibilidad del servicio cuando más importa. Empieza por lo crítico, prueba de forma regular y ajusta con datos reales.

Relacionado

- RPO (Recovery Point Objective): punto máximo aceptable de pérdida de datos.

- SLA (Service Level Agreement): compromisos de disponibilidad y rendimiento con el cliente.

- DRP (Disaster Recovery Plan): plan operativo para restaurar servicios tras un incidente.

- MTPD (Maximum Tolerable Period of Disruption): periodo máximo tolerable de interrupción.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

Si tu estrategia de seguridad se basa en que nadie entenderá tu código o en mantener en secreto cómo funciona tu sistema, estás compitiendo contra el tiempo. Un empleado que cambia de equipo, un repositorio mal configurado o una filtración en un proveedor pueden exponer tus detalles técnicos. Cuando eso ocurre, el ataque deja de

La criptografía poscuántica (PQC) es el conjunto de algoritmos diseñados para proteger datos y comunicaciones frente a computadoras cuánticas que podrían romper criptosistemas clásicos como RSA y ECC. Su objetivo es mantener la confidencialidad y la integridad a largo plazo, mitigando el riesgo de capturar ahora y descifrar después. El NIST lidera la estandarización de