by drmunozcl

Share

Por drmunozcl

Compartir

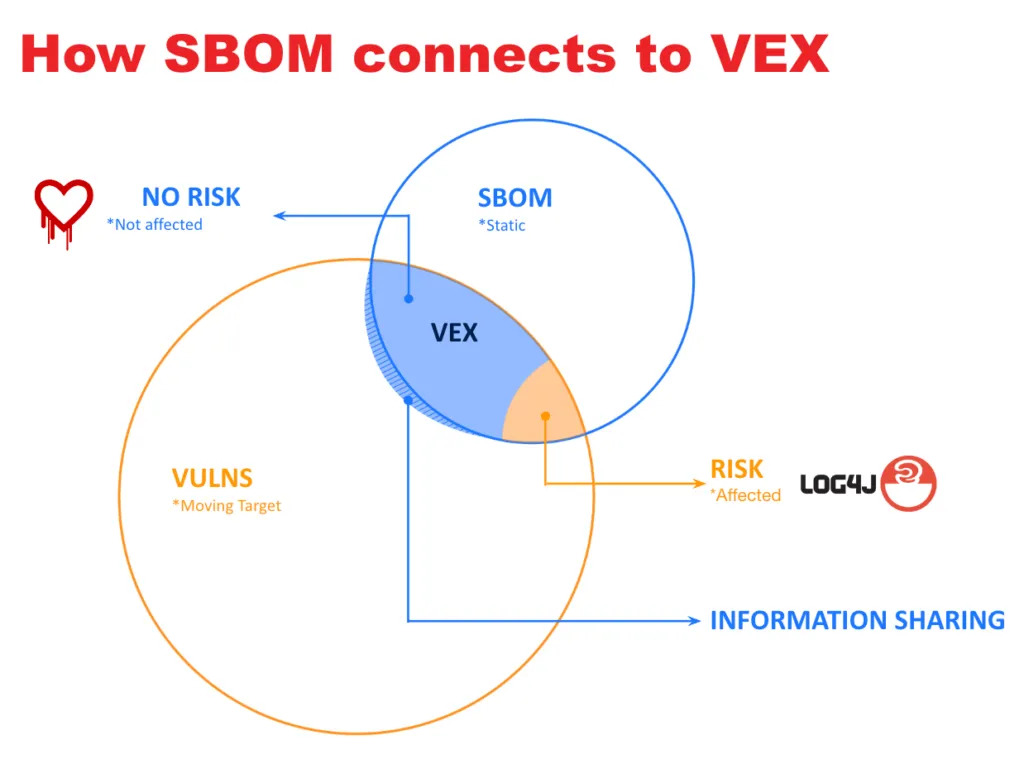

En gestión de vulnerabilidades, el ruido de falsos positivos frena la respuesta. Vulnerability Exploitability eXchange (VEX) resuelve ese problema al indicar si una CVE es explotable en un producto y versión específicos, con base en declaraciones formales del proveedor. Así, VEX complementa el SBOM y acelera la priorización.

Definición de Vulnerability Exploitability eXchange (VEX)

VEX es un formato de asesoría de seguridad, legible por máquinas y humanos, que comunica el estado de explotabilidad de vulnerabilidades en componentes concretos de un producto. Su objetivo es decir, con evidencia y justificación, si un producto está «afectado», «no afectado», «arreglado» o «en investigación» frente a una CVE. VEX suele implementarse en perfiles como CSAF VEX y CycloneDX VEX y puede circular en JSON o XML, con soporte para firma y control de versiones.

Cómo funciona un VEX

- Identificación precisa: referencia al producto, versión, build y componente afectados.

- Vulnerabilidad: especificación por ID (CVE, GHSA) y metadatos relevantes.

- Estado de explotabilidad: «afectado», «no afectado», «arreglado» o «en investigación».

- Justificación técnica: razones típicas incluyen componente no presente, código vulnerable no ejecutable, configuración segura por defecto o mitigación compensatoria.

- Acciones y cronograma: parches disponibles, mitigaciones, fechas de publicación y de revisión.

- Autenticidad: firma y canal de distribución para asegurar integridad y procedencia.

Conclusión

Vulnerability Exploitability eXchange aporta señal donde antes había ruido. Al declarar la explotabilidad real de una CVE en un producto específico, VEX optimiza la gestión de vulnerabilidades, acelera decisiones y reduce costes operativos. Integrarlo junto a SBOM, CSAF o CycloneDX fortalece la higiene de seguridad y la respuesta ante incidentes.

Relacionado

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

Si tu estrategia de seguridad se basa en que nadie entenderá tu código o en mantener en secreto cómo funciona tu sistema, estás compitiendo contra el tiempo. Un empleado que cambia de equipo, un repositorio mal configurado o una filtración en un proveedor pueden exponer tus detalles técnicos. Cuando eso ocurre, el ataque deja de

La criptografía poscuántica (PQC) es el conjunto de algoritmos diseñados para proteger datos y comunicaciones frente a computadoras cuánticas que podrían romper criptosistemas clásicos como RSA y ECC. Su objetivo es mantener la confidencialidad y la integridad a largo plazo, mitigando el riesgo de capturar ahora y descifrar después. El NIST lidera la estandarización de