by drmunozcl

Share

Por drmunozcl

Compartir

OWASP Top 10 2025 RC ya está disponible y marca el inicio de una fase clave para planificar estrategias de seguridad de aplicaciones de cara al próximo ciclo. Este release candidate ofrece una vista anticipada de cambios que influirán en prioridades de remediación, capacitación técnica y métricas de riesgo. Si lideras seguridad de aplicaciones o desarrollo, este es el momento para revisar, comparar con tu postura actual y preparar ajustes informados.

OWASP Top 10 2025 RC: por qué importa ahora

El panorama de amenazas evoluciona más rápido que los ciclos de planificación anual. La expansión de superficies de ataque, el desarrollo cloud native y la complejidad de la cadena de suministro de software presionan a los equipos. Cuando las taxonomías de riesgo quedan desalineadas con la realidad operativa, se multiplican falsos positivos, se pierden ventanas de remediación y se encarecen decisiones técnicas. OWASP Top 10 2025 RC aborda ese desajuste: actualiza el lenguaje común que usamos para priorizar vulnerabilidades y describe patrones de explotación recientes con ejemplos más prácticos.

Ignorar un release candidate retrasa la preparación. Los equipos que llegan tarde suelen rehacer tableros, reprocesar hallazgos y renegociar SLO de seguridad a mitad de año. En cambio, validar ahora los cambios propuestos permite ajustar taxonomías, pulir controles y llegar a 2025 con un backlog depurado, métricas realistas y acuerdos claros con desarrollo y negocio.

Qué cambia en OWASP Top 10 2025 RC

OWASP Top 10 2025 RC introduce ajustes metodológicos y editoriales para reflejar la evidencia de la comunidad y de fuentes de datos agregadas. El documento refina definiciones, moderniza ejemplos de ataque y reorganiza categorías donde el solapamiento generaba confusión. Además, mejora la trazabilidad hacia marcos complementarios de OWASP como ASVS y SAMM, facilitando mapeos consistentes entre requisitos, pruebas y controles.

Como release candidate, el contenido puede cambiar antes de la publicación final. OWASP solicita comentarios de la comunidad técnica, por lo que conviene validar supuestos, contrastar con datos internos y presentar feedback sustentado. Este proceso colaborativo eleva la calidad del estándar y permite a los equipos adaptar su estrategia sin sorpresas.

Pasos recomendados para tu equipo

- Descarga y revisa OWASP Top 10 2025 RC de extremo a extremo. Registra cambios de alcance, definiciones y ejemplos que afecten tu taxonomía interna.

- Mapea las categorías del RC a los riesgos de tu organización, a tus activos críticos y a tu catálogo de amenazas. Prioriza por exposición real y valor del negocio.

- Alinea etiquetas de backlog y matrices de riesgo con CWE, ASVS y la nueva redacción del RC. Evita categorías duplicadas y reduce ambigüedad en los reportes.

- Evalúa la cobertura de herramientas: SAST, DAST, IAST, SCA, análisis de secretos, escaneo de contenedores, IaC y postura en nube. Identifica huecos y falsas confianzas.

- Actualiza puertas de calidad en el SDLC: reglas de análisis, políticas de rama, listas de verificación de code review y validaciones de pipeline.

- Refuerza capacitación técnica con ejemplos del RC y laboratorios prácticos. Orienta el entrenamiento a fallos de diseño, no solo a bugs de implementación.

- Ejecuta un piloto en aplicaciones críticas. Mide impacto en tiempo medio de remediación, tasa de reabrir hallazgos y cobertura de pruebas.

- Prepara y envía comentarios a OWASP con evidencia. Contribuye a la versión final y documenta las decisiones internas basadas en el RC.

Impacto en la gestión de vulnerabilidades y el cumplimiento

Adoptar temprano OWASP Top 10 2025 RC facilita priorizar con mayor precisión y comunicar valor a stakeholders. Un lenguaje común reduce fricción entre equipos y acelera ciclos de remediación. En auditorías y cuestionarios de clientes, este alineamiento reduce interpretaciones, evita brechas en matrices de control y mejora la trazabilidad entre hallazgos, riesgos y acciones correctivas.

Desde la ingeniería, el RC impulsa una revisión de controles de plataforma: hardening por defecto, gestión de secretos, validaciones en frontera, manejo de errores y observabilidad de seguridad. En DevSecOps, refuerza políticas de prevención en tiempo de commit y despliegue, complementadas con detección en runtime y telemetría accionable. La combinación de prevención temprana y detección con contexto reduce coste de corrección y mejora la resiliencia.

Conclusión

OWASP Top 10 2025 RC es una oportunidad para anticiparse y afinar la estrategia de seguridad de aplicaciones con base en evidencia y consenso de la comunidad. Revísalo, mapea su impacto en tu entorno, ajusta controles y participa con comentarios. Quienes actúan ahora llegarán a 2025 con menos incertidumbre, mejores métricas y una narrativa de riesgo más sólida ante negocio y auditoría.

Referencia: Introducción OWASP Top 10 2025 RC

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Durante años, muchas organizaciones vieron la certificación como una obligación: un requisito para licitaciones, auditorías o clientes exigentes. Pero en 2026 el escenario cambió radicalmente. La ISO 27001 como ventaja competitiva dejó de ser un concepto teórico y se transformó en una realidad estratégica para empresas que entienden el valor del riesgo bien gestionado. Hoy,

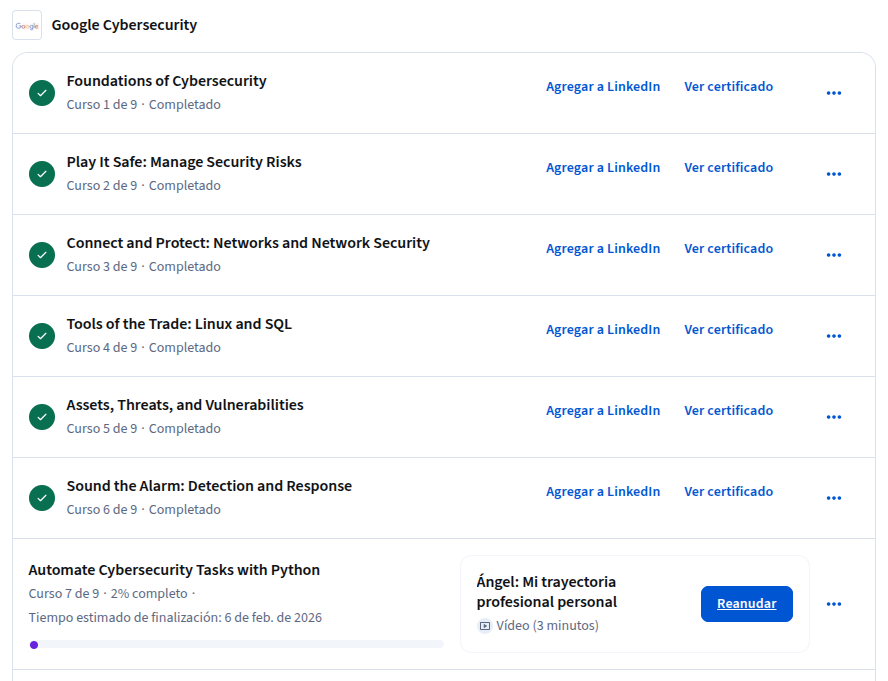

Durante las últimas semanas he estado un poco menos activo de lo habitual en el blog, y quería contarte el porqué de forma transparente. He estado completamente concentrado en obtener el Certificado Ciberseguridad de Google, impartido a través de Coursera. Es una certificación exigente, compuesto de 9 cursos, por lo que requiere tiempo, foco y

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y

Hoy probé el Test de phishing de google y lo encontré bastante bueno para revelar nuestros puntos ciegos frente a correos maliciosos. Es una herramienta simple y gratuita que puedes usar para concientizar a tu equipo o para evaluar tu propia capacidad de detección. Te dejo el enlace directo: https://phishingquiz.withgoogle.com/ Cada día recibimos mensajes que