by drmunozcl

Share

Por drmunozcl

Compartir

Si te preguntas cómo alinear tu empresa con ISO 27001 sin perder tiempo ni presupuesto, el análisis de brecha (GAP analysis) es tu mejor punto de partida. En InfoProteccion lo usamos para identificar, con precisión, qué necesitas para cumplir la norma y fortalecer tu Sistema de Gestión de Seguridad de la Información (SGSI). Evita sorpresas en auditoría, reduce riesgo real y prioriza inversiones que sí mueven la aguja.

Análisis de brecha (GAP analysis) en ISO 27001: definición y objetivos

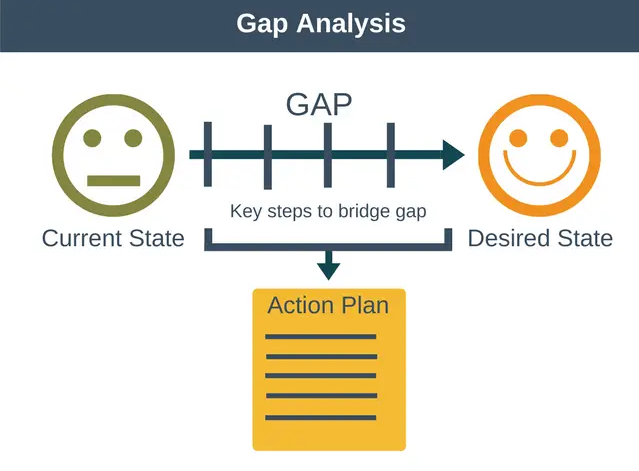

Un análisis de brecha en ISO 27001 compara el estado actual de tu SGSI frente a los requisitos de la norma (cláusulas 4–10) y los 93 controles del Anexo A (versión 2022). Su objetivo es detectar diferencias entre lo que existe y lo que debería existir para cumplir y ser eficaz. El resultado es un mapa claro de brechas, riesgos asociados y acciones priorizadas.

He aquí la clave: no se trata solo de “pasar” una auditoría. Un GAP analysis bien hecho alinea procesos, tecnología y personas con los riesgos del negocio. Te muestra dónde estás, por qué estás ahí y qué pasos concretos necesitas para mejorar, con evidencia y criterios objetivos.

Cómo realizar un análisis de brecha ISO 27001 paso a paso

- Define el alcance y el contexto

- Establece activos críticos, procesos, sedes y terceros incluidos. Relaciona objetivos de negocio y apetito de riesgo.

- Alinea contra ISO 27001:2022

- Revisa cláusulas 4–10 (liderazgo, planificación, soporte, operación, evaluación y mejora) y los 93 controles del Anexo A.

- Fija la metodología y criterios de evaluación

- Usa una escala de madurez (por ejemplo, 0 a 5) y niveles de conformidad: cumple, parcial, no cumple. Define evidencias válidas.

- Recopila evidencias

- Políticas, procedimientos, registros, configuraciones, informes de herramientas, entrevistas y pruebas prácticas.

- Evalúa conformidad y riesgo

- Determina el nivel actual, impacto y probabilidad si la brecha se materializa. Conecta cada brecha con escenarios reales.

- Documenta la matriz de brechas

- Para cada requisito/control: estado, evidencia, riesgo, esfuerzo y responsable propuesto.

- Prioriza y crea el plan de tratamiento

- Aplica criterios de riesgo, coste/beneficio y dependencia. Identifica quick wins y proyectos estructurales.

- Construye el roadmap

- Define hitos, entregables, presupuesto, KPIs y plazos realistas.

- Presenta hallazgos a la dirección

- Expón el caso de negocio: riesgos mitigados, cumplimiento, impacto en continuidad y reputación.

- Ejecuta y haz seguimiento

- Implementa controles, mide avances y ajusta. El GAP se cierra con acciones y métricas, no con presentaciones.

Ejemplo básico de GAP analysis en ISO 27001

Escenario: una pyme SaaS de 50 empleados busca certificarse en 12 meses. El alcance incluye su plataforma en la nube y el equipo de soporte.

| Requisito/Control (ISO 27001:2022) | Evidencia actual | Estado | Riesgo principal | Acción recomendada |

|---|---|---|---|---|

| Política de seguridad de la información | Borrador sin aprobar ni comunicar | Parcial | Inconsistencia operativa | Aprobar en comité, publicar y evidenciar comunicación y revisión anual |

| Inventario de activos de información | Hoja de cálculo desactualizada | No cumple | Pérdida de trazabilidad | Implementar inventario centralizado con propietarios y clasificación |

| Control de accesos y MFA | Cuentas compartidas en soporte; MFA opcional | No cumple | Accesos indebidos | Política de no compartición, IAM centralizado, MFA obligatorio y revisiones trimestrales |

| Copias de seguridad y restauración | Backups automáticos sin pruebas | Parcial | RTO/RPO inciertos | Probar restauraciones trimestrales, documentar resultados y responsables |

| Concienciación y formación | Inducción básica anual | Parcial | Phishing y errores humanos | Programa continuo con simulaciones y métricas de mejora |

A partir de este análisis:

- Priorización: accesos/MFA y backups con pruebas (alto impacto, esfuerzo moderado). Inventario de activos como habilitador de controles.

- Roadmap de 3 meses: aprobar políticas, desplegar MFA, definir inventario y pilotos; 6 meses: cerrar cuentas compartidas, formalizar formación; 12 meses: auditoría interna y revisión por la dirección.

Beneficios concretos para tu SGSI

- Claridad total sobre qué falta y por qué importa.

- Priorización basada en riesgo, no en intuición.

- Aceleración del camino a certificación ISO 27001.

- Ahorro: menos retrabajo y compras innecesarias.

- Mejor defensa ante clientes, auditorías y incidentes (con evidencia).

Conclusión

Un análisis de brecha en ISO 27001 transforma la incertidumbre en un plan ejecutable. Te dice dónde estás, qué necesitas y en qué orden actuar. Si quieres llegar a certificación sin dramas (ni cafés de más), empieza por un GAP analysis riguroso, con evidencias, métricas y un roadmap que tu dirección pueda respaldar. El resultado: un SGSI que protege el negocio hoy y escala contigo mañana.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Hoy probé el Test de phishing de google y lo encontré bastante bueno para revelar nuestros puntos ciegos frente a correos maliciosos. Es una herramienta simple y gratuita que puedes usar para concientizar a tu equipo o para evaluar tu propia capacidad de detección. Te dejo el enlace directo: https://phishingquiz.withgoogle.com/ Cada día recibimos mensajes que

¿Quieres fortalecer tu ciberseguridad y acercarte al cumplimiento ISO 27001 sin dar palos de ciego? Empieza por la gestión de activos TI. Si no sabes con precisión qué hardware, software, cuentas y servicios en la nube existen en tu entorno, el resto de controles se vuelven frágiles. Gestión de activos TI e ISO 27001: por

Preparar una empresa de servicios para la auditoría ISO 27001 no tiene por qué ser una carrera de último minuto. Si tu equipo depende de datos para operar y cerrar contratos, fallar la auditoría puede costarte clientes, reputación y foco operativo. La buena noticia: con un plan claro, la auditoría ISO 27001 se convierte en

Esta guía visual explica cómo proteger datos personales y sensibles en el trabajo: qué son, cómo cumplir la ley (Ley de Protección de Datos y GDPR) y buenas prácticas para clasificar documentos, asegurar bases de datos y compartir información con control. Incluye recomendaciones clave como cifrado, MFA, minimización y auditoría.