by drmunozcl

Share

Por drmunozcl

Compartir

Para muchos equipos TI y dueños de pyme, diferenciar estos tipos de auditorías suena como trabalenguas. Sin embargo, elegir bien evita costos innecesarios, sanciones regulatorias y riesgos operativos. En InfoProteccion te explicamos qué es una auditoría de primera, segunda y tercera parte, sus diferencias prácticas y cuándo usar cada una para fortalecer tu seguridad y cumplimiento.

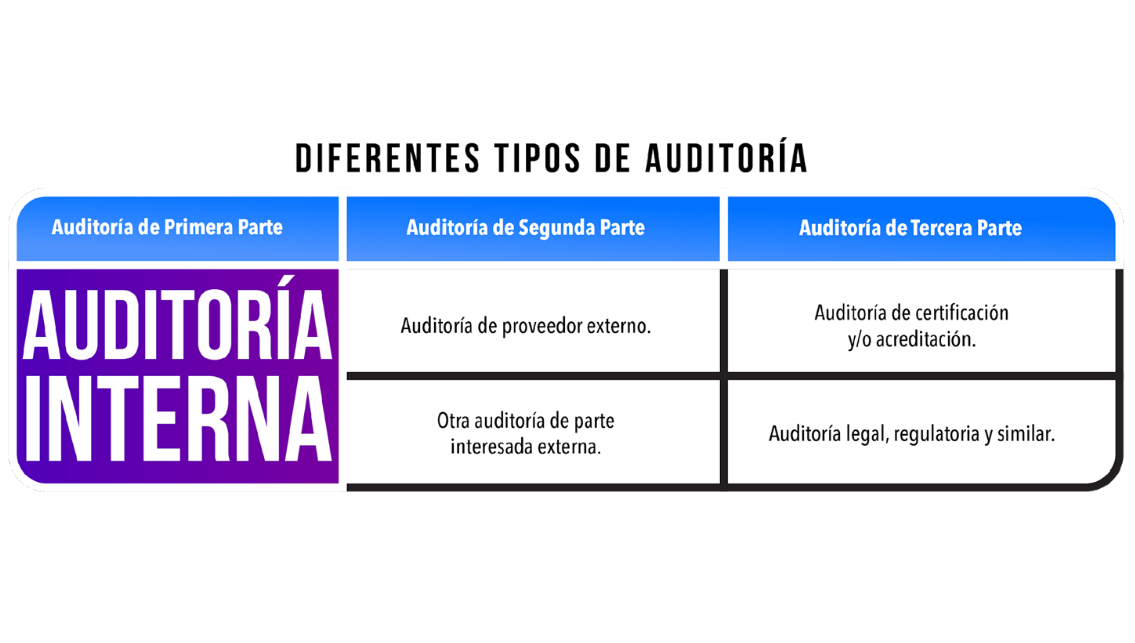

Diferencias clave de la auditoría de primera, segunda y tercera parte

Antes de certificar, exigir a proveedores o autoevaluarte, conviene entender el enfoque de cada modalidad y cómo se complementan.

Auditoría de primera parte (interna)

- Quién la realiza: Tu propia organización, con personal interno o consultores que actúan como equipo interno.

- Objetivo: Verificar si tus procesos y controles se cumplen y funcionan. Detectar brechas y oportunidades de mejora.

- Ejemplos: Auditorías internas ISO 27001, revisiones de controles CIS, walkthroughs de procesos, verificación de backups y registros.

- Ventajas: Rápida, económica, fomenta cultura de mejora continua.

- Limitaciones: Riesgo de sesgos, alcance limitado si el equipo no es independiente.

Auditoría de segunda parte (a proveedores o socios)

- Quién la realiza: Tu organización sobre un tercero con el que tienes relación comercial.

- Objetivo: Asegurar que el proveedor cumple requisitos contractuales y de seguridad, especialmente si procesa datos sensibles o presta servicios críticos.

- Ejemplos: Evaluaciones a proveedores de nube, due diligence de integradores, auditorías de cadena de suministro.

- Ventajas: Visibilidad de riesgos en terceros, refuerza acuerdos de nivel de servicio y de seguridad.

- Limitaciones: Puede tensar la relación comercial; requiere criterios claros y evidencias acordadas.

Auditoría de tercera parte (independiente de certificación)

- Quién la realiza: Un organismo independiente y acreditado.

- Objetivo: Determinar conformidad con una norma o esquema reconocido y, si procede, emitir un certificado.

- Ejemplos: ISO 27001, ISO 9001, certificaciones PCI DSS, auditorías SOC 2 por firma independiente.

- Ventajas: Máxima credibilidad ante clientes, reguladores y el mercado.

- Limitaciones: Mayor costo y rigor; exige madurez previa para superar la auditoría.

Resumen rápido

| Tipo | Quién audita | Enfoque | Cuándo usarla |

|---|---|---|---|

| Primera parte | Equipo interno | Mejora continua y verificación operativa | De forma periódica, antes de cualquier auditoría externa |

| Segunda parte | Cliente a proveedor | Cumplimiento contractual y riesgos de terceros | Antes de contratar y con proveedores críticos |

| Tercera parte | Organismo independiente | Conformidad y certificación | Cuando buscas sello de confianza del mercado |

Por qué importa elegir bien: impactos en negocio y TI

Confundir el tipo de auditoría puede costar caro. Una pyme que salta directo a certificarse sin auditar primero internamente suele enfrentar no conformidades, retrabajo y retrasos. Un equipo TI que no evalúa a proveedores críticos se expone a brechas por terceros. Y una auditoría interna sin criterio puede dejar una falsa sensación de seguridad. La buena noticia: combinar los tres enfoques, en el orden correcto, reduce riesgos, acelera ventas y mejora la postura de seguridad.

¿Qué combina mejor para pymes y equipos TI?

- Pyme en etapa inicial: prioriza auditorías de primera parte trimestrales y una revisión de segunda parte a tus proveedores críticos. Aún no corras a certificarte.

- Empresa en crecimiento que vende B2B: fortalece las de primera parte y audita proveedores; prepara el terreno para una auditoría de tercera parte que acelere ventas.

- Organización madura: mantén un ciclo continuo de primera parte, gestiona proveedores con segunda parte y renueva certificados con tercera parte.

Conclusión

Comprender qué es una auditoría de primera, segunda y tercera parte te permite armar una estrategia escalonada: primero madurez interna, luego control de proveedores y, cuando estés listo, certificación independiente. Así reduces riesgos, ganas eficiencia y elevas la confianza del mercado. En InfoProteccion podemos ayudarte a planificar, ejecutar y optimizar cada etapa para que tu próxima auditoría sume valor real, no solo papeles.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Hoy probé el Test de phishing de google y lo encontré bastante bueno para revelar nuestros puntos ciegos frente a correos maliciosos. Es una herramienta simple y gratuita que puedes usar para concientizar a tu equipo o para evaluar tu propia capacidad de detección. Te dejo el enlace directo: https://phishingquiz.withgoogle.com/ Cada día recibimos mensajes que

¿Quieres fortalecer tu ciberseguridad y acercarte al cumplimiento ISO 27001 sin dar palos de ciego? Empieza por la gestión de activos TI. Si no sabes con precisión qué hardware, software, cuentas y servicios en la nube existen en tu entorno, el resto de controles se vuelven frágiles. Gestión de activos TI e ISO 27001: por

Preparar una empresa de servicios para la auditoría ISO 27001 no tiene por qué ser una carrera de último minuto. Si tu equipo depende de datos para operar y cerrar contratos, fallar la auditoría puede costarte clientes, reputación y foco operativo. La buena noticia: con un plan claro, la auditoría ISO 27001 se convierte en

Esta guía visual explica cómo proteger datos personales y sensibles en el trabajo: qué son, cómo cumplir la ley (Ley de Protección de Datos y GDPR) y buenas prácticas para clasificar documentos, asegurar bases de datos y compartir información con control. Incluye recomendaciones clave como cifrado, MFA, minimización y auditoría.