by drmunozcl

Share

Por drmunozcl

Compartir

Vivimos en una era donde la confianza en la información digital es clave. Sin embargo, con los avances en inteligencia artificial, es cada vez más difícil distinguir entre lo real y lo falso. Esto abre la puerta a un nuevo tipo de amenaza: los deepfakes.

Un deepfake es un contenido audiovisual manipulado mediante inteligencia artificial, principalmente aprendizaje profundo (deep learning), para imitar voces, rostros o expresiones de personas reales. Este tipo de contenido se utiliza para crear falsos testimonios, suplantar identidades, difundir desinformación o ejecutar fraudes.

La gravedad de los deepfakes radica en su capacidad para:

- Crear noticias falsas que influyen en la opinión pública.

- Suplantar directivos o empleados en ataques de ingeniería social (ej. fraudes financieros).

- Afectar la reputación de personas u organizaciones mediante falsos escándalos.

- Manipular evidencia audiovisual en procesos legales o políticos.

Un deepfake combina algoritmos de redes neuronales (GANs) con grandes volúmenes de datos audiovisuales para generar contenido falso de apariencia real. Aunque también tienen aplicaciones positivas (cine, accesibilidad), su uso malicioso representa una amenaza creciente para la seguridad digital, la privacidad y la democracia.

¿Cómo reconocer un deepfake?

- Desincronización labial o parpadeo poco natural.

- Sombras, iluminación o fondos inconsistentes.

- Articulación robótica o gestos incoherentes.

- Análisis con herramientas de verificación como Deepware Scanner o Sensity.

Ejemplo real:

En 2020, una empresa fue víctima de fraude cuando un deepfake de voz replicó a su CEO, solicitando una transferencia bancaria urgente. El banco realizó la operación creyendo que era auténtico.

¿Cómo protegerse?

- Capacitar a los equipos sobre ingeniería social y manipulación audiovisual.

- Implementar protocolos de verificación múltiple en comunicaciones sensibles.

- Usar herramientas de detección de deepfakes en entornos críticos.

- Mantenerse informado sobre los avances en IA y ciberamenazas emergentes.

Relacionado:

Conclusión

Los deepfakes representan una amenaza silenciosa pero poderosa, capaz de manipular la percepción, dañar reputaciones y facilitar delitos digitales. Educarse y establecer controles preventivos es clave para afrontar esta nueva realidad digital.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

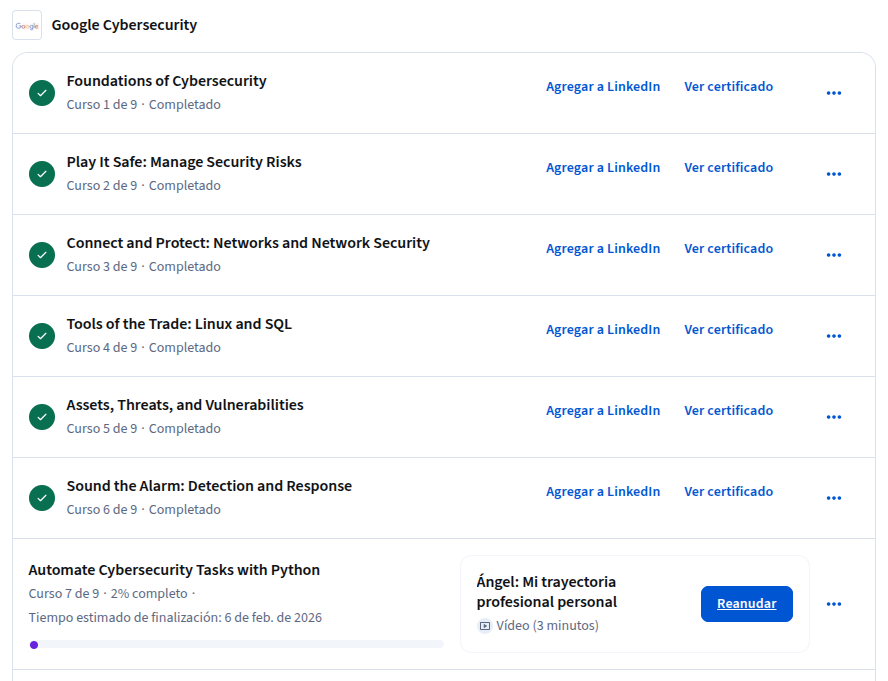

Durante las últimas semanas he estado un poco menos activo de lo habitual en el blog, y quería contarte el porqué de forma transparente. He estado completamente concentrado en obtener el Certificado Ciberseguridad de Google, impartido a través de Coursera. Es una certificación exigente, compuesto de 9 cursos, por lo que requiere tiempo, foco y

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

Hoy probé el Test de phishing de google y lo encontré bastante bueno para revelar nuestros puntos ciegos frente a correos maliciosos. Es una herramienta simple y gratuita que puedes usar para concientizar a tu equipo o para evaluar tu propia capacidad de detección. Te dejo el enlace directo: https://phishingquiz.withgoogle.com/ Cada día recibimos mensajes que