Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

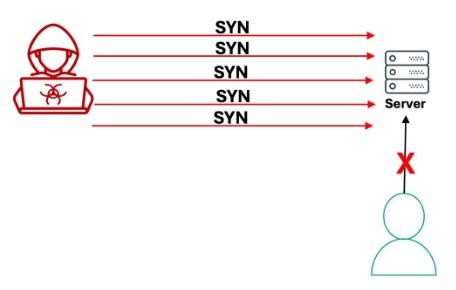

Los ataques de denegación de servicio siguen siendo una de las tácticas más efectivas para interrumpir aplicaciones y servicios expuestos a Internet. Entre ellos, el ataque DoS del tipo Syn Attack (también llamado SYN flood) destaca por su sencillez y su capacidad para agotar recursos críticos del stack TCP. Comprender cómo funciona, qué señales delatan

La Esteganografía ya no es un truco académico. Hoy, equipos ofensivos y defensivos la emplean para mover datos y comandos dentro de archivos aparentemente inocentes. Cuando tu organización confía en firmas, reputación y listas blancas, la Esteganografía abre rutas silenciosas que degradan la visibilidad del SOC y elevan el riesgo operacional. Qué es la Esteganografía

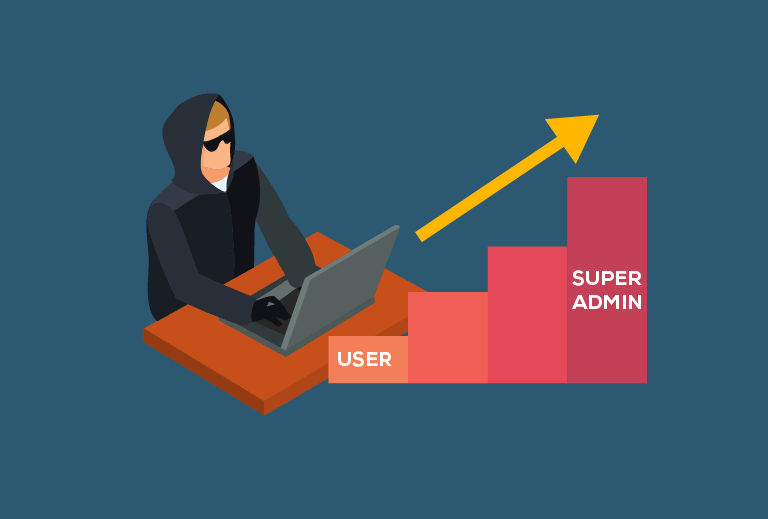

La elevación de privilegios es una técnica mediante la cual un usuario o proceso obtiene permisos superiores a los autorizados, normalmente con el objetivo de ejecutar acciones administrativas. Los atacantes la usan para tomar control del sistema, mantener persistencia y mover lateralmente dentro de la red corporativa. Definición de elevación de privilegios La elevación de

Entender exactamente qué es un jailbreak es fundamental para gestionar el riesgo en flotas iOS. En términos simples, el jailbreak es el proceso de obtener control de superusuario (root) en un dispositivo Apple para eludir las restricciones de seguridad de iOS, como la firma de código, el sandbox y los entitlements. Aunque suele asociarse con

El Cross-site Scripting (XSS) es una vulnerabilidad de seguridad en aplicaciones web que permite a un atacante inyectar scripts maliciosos en páginas visitadas por otros usuarios. Estos scripts, usualmente en JavaScript, se ejecutan en el navegador de la víctima sin su consentimiento. Los ataques XSS se utilizan para robar cookies, secuestrar sesiones, redirigir usuarios a

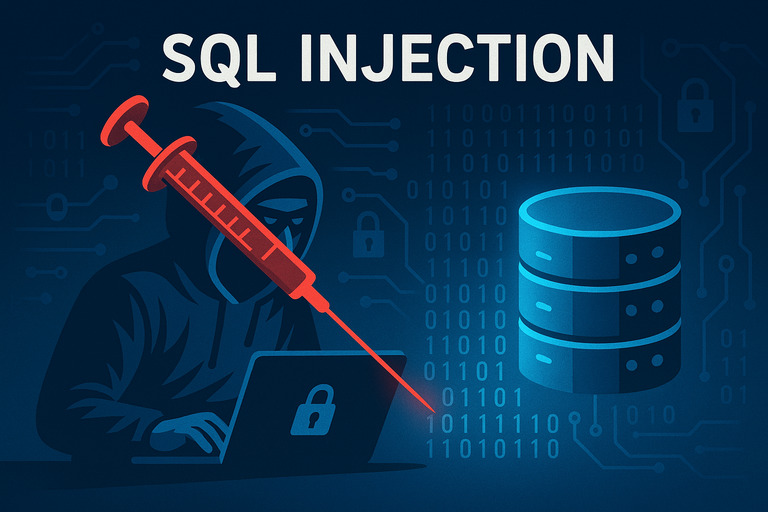

Una SQL Injection (inyección SQL) es una técnica de ataque que permite a un atacante manipular las consultas que una aplicación web realiza a su base de datos. Mediante la inserción de comandos SQL maliciosos en formularios o URLs, el atacante puede acceder, modificar o eliminar datos sensibles sin autorización. Este tipo de ataque suele

El sniffing es una técnica utilizada para interceptar y analizar el tráfico de red que circula entre dispositivos. Aunque puede emplearse con fines legítimos como la monitorización de redes o la resolución de problemas, también es comúnmente utilizada por atacantes para capturar información sensible, como contraseñas, credenciales o datos personales. Los sniffers pueden operar en

Muchos sistemas, aplicaciones y programas contienen medidas de seguridad para proteger su funcionamiento o acceso, como contraseñas, licencias o cifrados. Sin embargo, existen técnicas maliciosas diseñadas para romper esas barreras y comprometer la seguridad del software. El cracking es una práctica utilizada por ciberdelincuentes para eliminar o vulnerar mecanismos de protección digital. Desde desbloquear software