by drmunozcl

Share

Por drmunozcl

Compartir

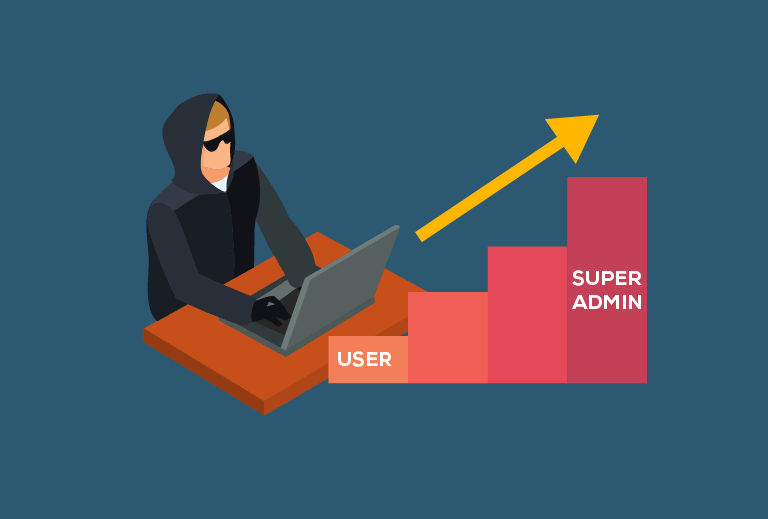

La elevación de privilegios es una técnica mediante la cual un usuario o proceso obtiene permisos superiores a los autorizados, normalmente con el objetivo de ejecutar acciones administrativas. Los atacantes la usan para tomar control del sistema, mantener persistencia y mover lateralmente dentro de la red corporativa.

Definición de elevación de privilegios

La elevación de privilegios ocurre cuando se rompe el modelo de control de acceso y se accede a permisos más altos. Existen dos formas principales:

- Vertical: pasar de usuario estándar a root o Administrador.

- Horizontal: cambiar a otra cuenta con privilegios similares para acceder a recursos distintos.

Puede ser local (desde un host comprometido) o remota (aprovechando servicios expuestos). En entornos Windows, Linux y cloud, el objetivo es el mismo: ampliar capacidades para ejecutar comandos críticos, desactivar defensas y extraer credenciales.

Tipos y técnicas de elevación de privilegios

- Vulnerabilidades del sistema: explotación de fallos en kernel, controladores o servicios con privilegios elevados (CVE conocidos) para ejecutar código como SYSTEM o root.

- Configuraciones débiles: permisos inseguros en servicios, carpetas o claves de registro; sudoers demasiado amplio; binarios con SUID/SGID; credenciales en scripts o tareas programadas.

- Secuestro de carga de librerías: DLL hijacking y abuso de PATH para cargar librerías maliciosas con privilegios elevados.

- Suplantación de tokens y bypass de UAC en Windows: uso indebido de tokens de acceso o técnicas para ejecutar como Administrador sin consentimiento.

- Robo y abuso de credenciales: volcado de LSASS, Pass-the-Hash, Pass-the-Ticket, Kerberoasting para obtener privilegios de dominio.

- Cloud y contenedores: políticas IAM laxas, escalada de roles, escape de contenedores y metadatos de instancia expuestos.

Cómo detectarla y prevenirla

- Aplica el principio de mínimo privilegio y revisa roles, grupos y sudoers de forma continua.

- Endurece sistemas: parches frecuentes, deshabilita SUID innecesarios, firma y allowlisting de binarios, UAC estricto.

- Supervisa telemetría: EDR, Sysmon y auditorías de eventos sensibles (creación de servicios, cambios de permisos, token abuse).

- Protege credenciales: LSASS protegido, Credential Guard, PAM y bóvedas; MFA y JIT admin para accesos privilegiados.

- Segmenta la red y usa control de aplicaciones para limitar el movimiento lateral y la ejecución no autorizada.

- En cloud, aplica RBAC mínimo, condiciones en políticas, límites de permisos y revisiones de roles heredados.

Conclusión

La elevación de privilegios es un paso crítico en la cadena de ataque. Reducir su impacto exige combinar hardening, gestión de identidades, monitoreo continuo y respuesta rápida ante señales de abuso.

Relacionado

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

Si tu estrategia de seguridad se basa en que nadie entenderá tu código o en mantener en secreto cómo funciona tu sistema, estás compitiendo contra el tiempo. Un empleado que cambia de equipo, un repositorio mal configurado o una filtración en un proveedor pueden exponer tus detalles técnicos. Cuando eso ocurre, el ataque deja de

La criptografía poscuántica (PQC) es el conjunto de algoritmos diseñados para proteger datos y comunicaciones frente a computadoras cuánticas que podrían romper criptosistemas clásicos como RSA y ECC. Su objetivo es mantener la confidencialidad y la integridad a largo plazo, mitigando el riesgo de capturar ahora y descifrar después. El NIST lidera la estandarización de