Mitre attack es la forma común de referirse a MITRE ATT&CK, un marco abierto que documenta tácticas, técnicas y procedimientos utilizados por adversarios. Es mantenido por MITRE Corporation y se ha convertido en una referencia global para entender y analizar el comportamiento de amenazas avanzadas. En este glosario definimos mitre attack, su estructura y cómo

Las organizaciones están constantemente expuestas a ciberataques, pero la mayoría carece de contexto suficiente para comprender quién las amenaza, cómo operan los atacantes o qué activos están en riesgo. Sin esta visibilidad, las defensas se vuelven reactivas e ineficientes. Los equipos de seguridad desperdician tiempo en alertas sin contexto o respondiendo tarde a incidentes que

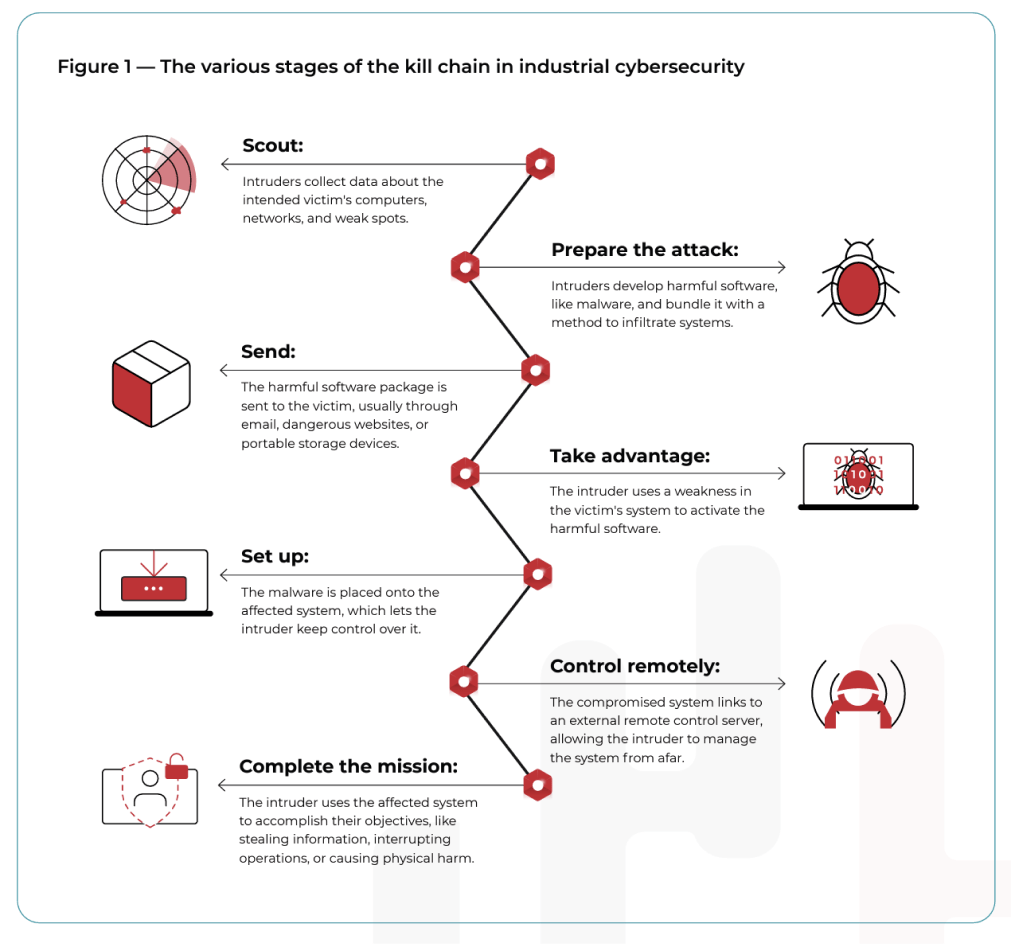

La Kill Chain es un modelo que describe las etapas de un ciberataque desde el reconocimiento inicial hasta la acción final del atacante. Fue desarrollado originalmente por Lockheed Martin como un enfoque militar adaptado al entorno digital para entender, detectar y detener ataques en cada fase del proceso. Las fases clásicas de la Kill Chain

A pesar de contar con firewalls, antivirus, SIEM y otras soluciones de seguridad, muchas amenazas avanzadas siguen evadiendo los sistemas automatizados de detección. Esto deja a las organizaciones expuestas a ataques silenciosos que pueden persistir por días, semanas o incluso meses sin ser detectados. Las amenazas persistentes avanzadas (APT), movimientos laterales, y accesos maliciosos internos

Las organizaciones enfrentan amenazas cibernéticas cada vez más sofisticadas, constantes y dirigidas. Sin información anticipada sobre los atacantes, sus tácticas y objetivos, es difícil reaccionar a tiempo o incluso detectar la amenaza antes de que ocurra un daño. Sin un enfoque proactivo, las empresas operan a ciegas: reaccionan cuando ya es tarde, pierden datos valiosos,

Las organizaciones manejan grandes volúmenes de información confidencial: datos personales, financieros, propiedad intelectual o información crítica de negocio. Pero a menudo no tienen visibilidad ni control sobre cómo esa información es compartida, copiada o enviada fuera del entorno seguro. Una filtración de datos no solo puede suponer sanciones legales y multas por incumplimiento de normativas

El hardening es el proceso de reforzar la seguridad de un sistema informático mediante la reducción de su superficie de ataque. Esto se logra deshabilitando servicios innecesarios, aplicando parches de seguridad, configurando políticas estrictas y eliminando software no requerido. El hardening puede aplicarse a sistemas operativos, servidores, redes, bases de datos y aplicaciones. Su objetivo

El cifrado es una técnica de seguridad que convierte datos legibles en un formato ilegible (texto cifrado), con el objetivo de proteger la confidencialidad de la información durante su almacenamiento o transmisión. Solo quien posee la clave correcta puede descifrar y acceder al contenido original. Existen dos tipos principales de cifrado: Cifrado simétrico: Usa la

En entornos de TI modernos, las organizaciones generan miles o millones de eventos de seguridad diariamente: inicios de sesión, accesos a sistemas, conexiones de red, actualizaciones, y más. Sin una herramienta centralizada, detectar amenazas reales entre tanto ruido es prácticamente imposible. Esta falta de visibilidad expone a las organizaciones a riesgos graves: ataques no detectados,

Los sistemas IDS (Intrusion Detection System) e IPS (Intrusion Prevention System) son tecnologías diseñadas para detectar y/o prevenir actividades maliciosas o no autorizadas dentro de una red o sistema informático. IDS monitorea el tráfico y genera alertas cuando identifica patrones sospechosos, pero no actúa por sí mismo. IPS, en cambio, no solo detecta amenazas, sino