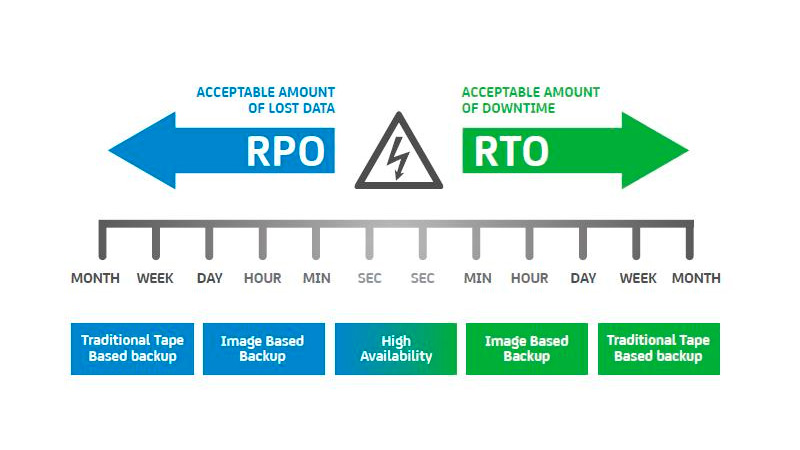

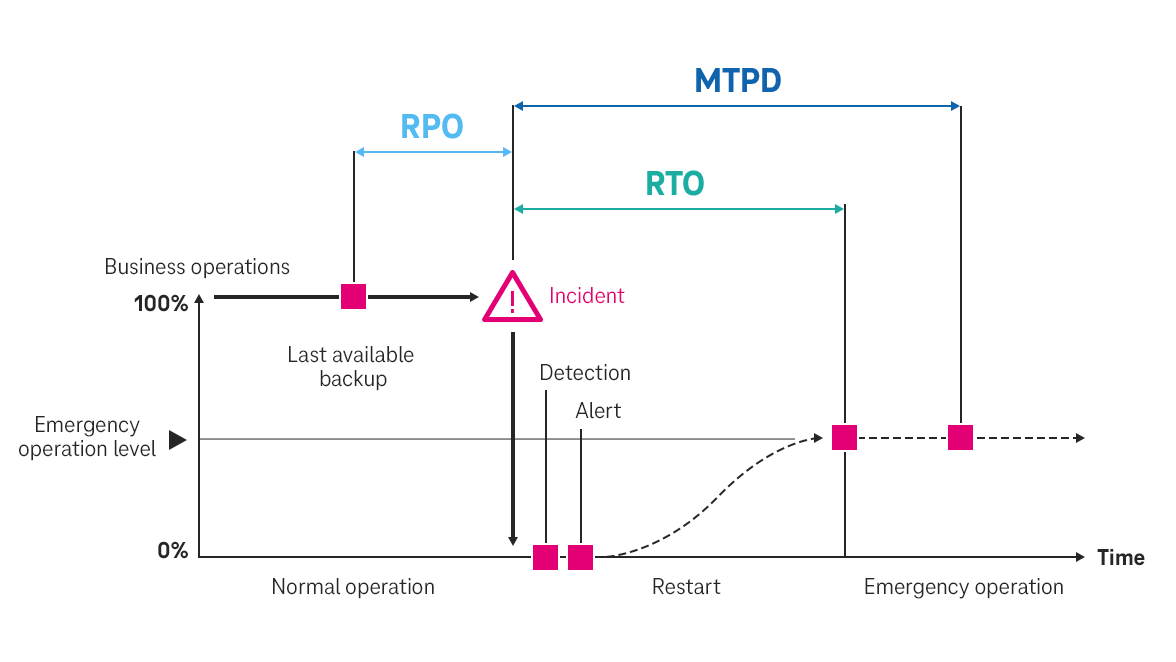

RPO (Recovery Point Objective u Objetivo de Punto de Recuperación) es la cantidad máxima de datos que tu organización acepta perder cuando ocurre un incidente, medida en tiempo. Por ejemplo, un RPO de 15 minutos implica que, ante un desastre, como máximo perderás los últimos 15 minutos de transacciones. No necesitas una máquina del tiempo,

El MTPD (Maximum Tolerable Period of Disruption) o periodo máximo tolerable de interrupción define cuánto tiempo puede estar interrumpido un proceso crítico antes de que el impacto en el negocio resulte inaceptable. En continuidad de negocio y disponibilidad, el MTPD marca el límite de tiempo para evitar pérdidas financieras, regulatorias o reputacionales serias. ¿Qué es

El RTO (Recovery Time Objective o Tiempo Objetivo de Recuperación) define el tiempo máximo aceptable para restablecer un proceso, aplicación o servicio tras una interrupción. En continuidad del negocio, el RTO marca cuánto puede estar fuera de línea un servicio antes de que el impacto sea inaceptable. Optimizar el RTO protege la disponibilidad del servicio,

Las pruebas de penetración, o pentesting, son ejercicios controlados en los que un equipo autorizado intenta vulnerar sistemas, aplicaciones o redes para descubrir y explotar debilidades antes que un atacante real. Este enfoque proactivo valida controles, prioriza la remediación y reduce el riesgo operacional. ¿Qué son las pruebas de penetración? En ciberseguridad, las pruebas de

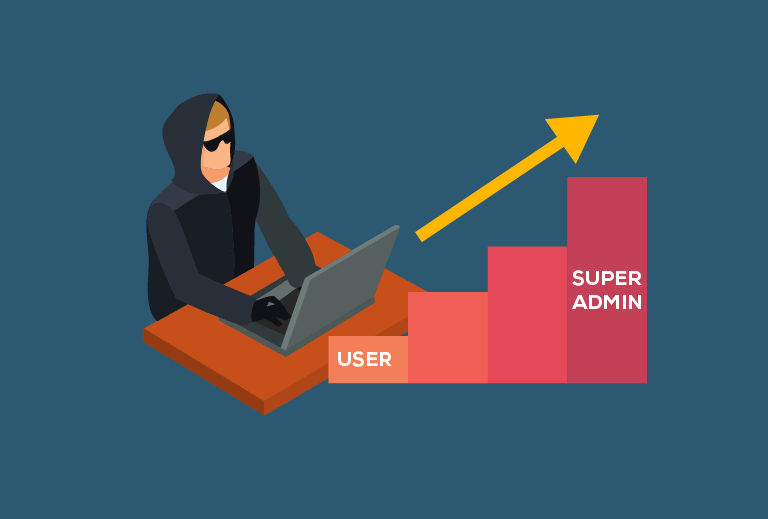

La elevación de privilegios es una técnica mediante la cual un usuario o proceso obtiene permisos superiores a los autorizados, normalmente con el objetivo de ejecutar acciones administrativas. Los atacantes la usan para tomar control del sistema, mantener persistencia y mover lateralmente dentro de la red corporativa. Definición de elevación de privilegios La elevación de

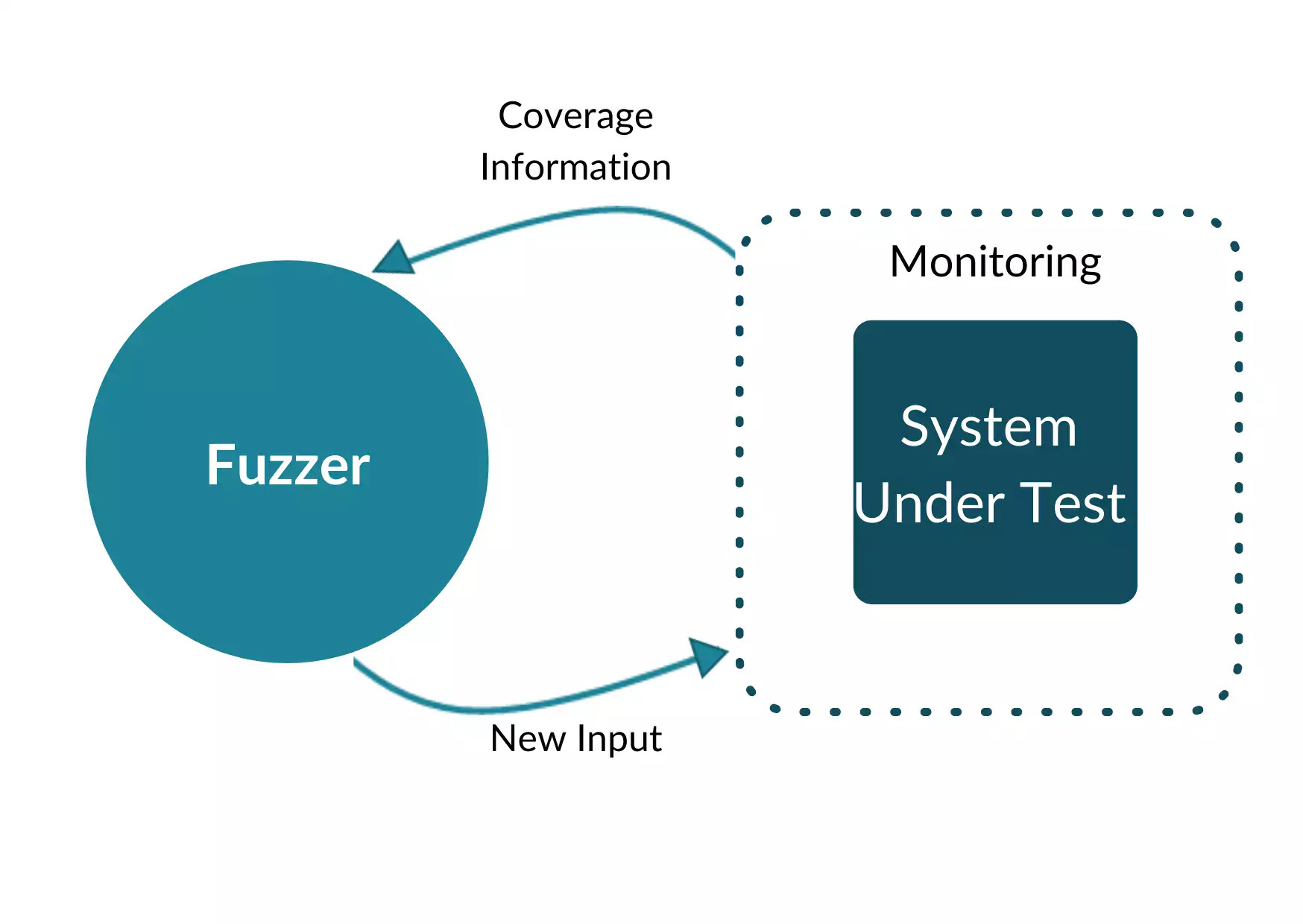

El Fuzzing es una técnica de prueba automatizada que envía entradas aleatorias, mutadas o generadas a un objetivo para provocar fallos y descubrir vulnerabilidades. En ciberseguridad, el Fuzzing permite detectar errores de memoria, validación deficiente de datos y estados inesperados en binarios, parsers, protocolos, APIs y firmware. Su eficacia radica en la ejecución masiva y

Entender exactamente qué es un jailbreak es fundamental para gestionar el riesgo en flotas iOS. En términos simples, el jailbreak es el proceso de obtener control de superusuario (root) en un dispositivo Apple para eludir las restricciones de seguridad de iOS, como la firma de código, el sandbox y los entitlements. Aunque suele asociarse con

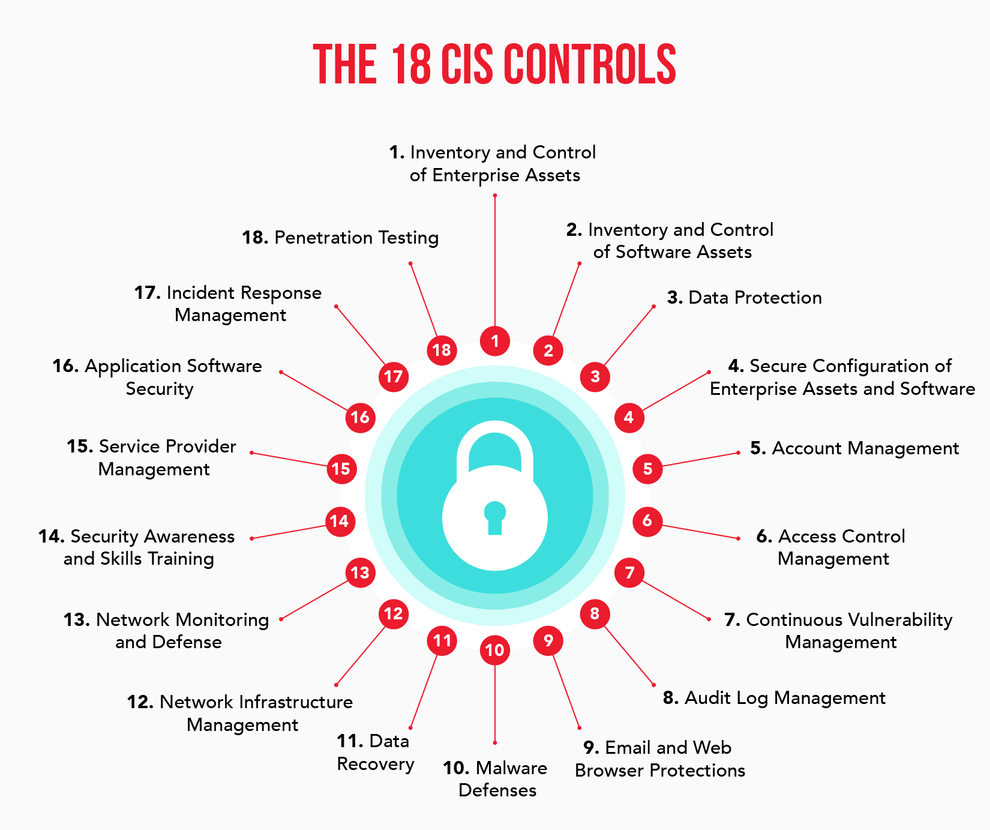

Son 18 controles de seguridad priorizados, basados en amenazas reales y prácticas comprobadas, diseñados para: Proteger contra ataques cibernéticos comunes. Establecer una postura de seguridad básica sólida. Facilitar la mejora continua en ciberseguridad. Estos controles están divididos en tres grupos: Controles Básicos (IG1 – Implementation Group 1): Lo esencial para todas las organizaciones, especialmente pymes. Controles

Cuando ocurre un incidente de ciberseguridad —como una filtración de datos, sabotaje interno o malware en un sistema crítico— es crucial entender qué pasó, cómo ocurrió, quién fue responsable y qué daños se produjeron. Sin un enfoque estructurado, esa información se pierde o se vuelve irrelevante para la respuesta legal, técnica y estratégica. La falta

Las organizaciones, gobiernos y personas están cada vez más expuestas en internet. Cada acción digital —una publicación, un registro de dominio o un documento compartido— puede generar información útil para un atacante o para un profesional de seguridad. La mayoría de las amenazas actuales no comienzan con código malicioso, sino con recolección de información pública.