La Esteganografía ya no es un truco académico. Hoy, equipos ofensivos y defensivos la emplean para mover datos y comandos dentro de archivos aparentemente inocentes. Cuando tu organización confía en firmas, reputación y listas blancas, la Esteganografía abre rutas silenciosas que degradan la visibilidad del SOC y elevan el riesgo operacional. Qué es la Esteganografía

¿Quieres fortalecer tu ciberseguridad y acercarte al cumplimiento ISO 27001 sin dar palos de ciego? Empieza por la gestión de activos TI. Si no sabes con precisión qué hardware, software, cuentas y servicios en la nube existen en tu entorno, el resto de controles se vuelven frágiles. Gestión de activos TI e ISO 27001: por

La nueva normativa de incidentes de ciberseguridad en China se perfila como uno de los movimientos regulatorios más relevantes para 2025. Para cualquier equipo TI o pyme con operaciones, clientes o proveedores en el mercado chino, el mensaje es claro: se avecinan plazos de reporte más agresivos, más obligaciones de respuesta y un escrutinio mayor

La información de identificación personal (PII) es el combustible que impulsa procesos de negocio, analítica y personalización. También es el objetivo preferido de actores malintencionados y el foco de reguladores en todo el mundo. Si trabajas en TI o seguridad, proteger la PII no es solo una buena práctica: es una obligación estratégica para la

Si gestionar privacidad te parece un laberinto de regulaciones, multas y hojas de cálculo, respira: la ISO/IEC 27701 es la guía práctica para implantar un sistema de gestión de la privacidad que funcione de verdad. Más aún, con la última actualización, la ISO/IEC 27701 es certificable por sí sola, por lo que ya no necesitas

La superficie de ataque crece más rápido que los presupuestos. Entre nubes híbridas, SaaS, teletrabajo y terceros, cada decisión técnica añade vectores potenciales. En este contexto, entender y aplicar con rigor el papel evaluación de riesgos ciberseguridad marca la diferencia entre reaccionar a incidentes o prevenirlos con prioridad y método. Sin una evaluación de riesgos,

Las aplicaciones modernas se construyen con librerías open source y paquetes de terceros. Software Composition Analysis (SCA) permite identificar, evaluar y mitigar riesgos derivados de esas dependencias: vulnerabilidades conocidas, problemas de licenciamiento y componentes obsoletos. Para equipos de TI y seguridad, SCA aporta visibilidad accionable y acelera la respuesta ante incidentes. ¿Qué es Software Composition

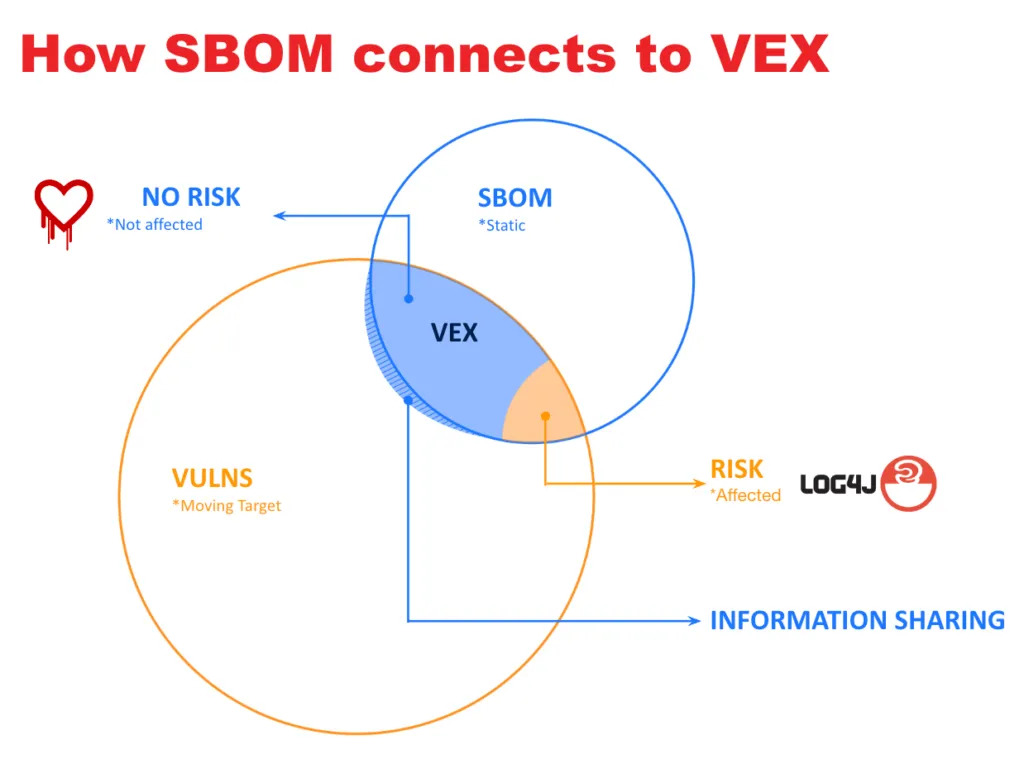

En gestión de vulnerabilidades, el ruido de falsos positivos frena la respuesta. Vulnerability Exploitability eXchange (VEX) resuelve ese problema al indicar si una CVE es explotable en un producto y versión específicos, con base en declaraciones formales del proveedor. Así, VEX complementa el SBOM y acelera la priorización. Definición de Vulnerability Exploitability eXchange (VEX) VEX

El SBOM en desarrollo seguro es la base para gestionar riesgos en la cadena de suministro de software. Un SBOM (Software Bill of Materials) cataloga de forma estructurada todos los componentes, dependencias y sus versiones presentes en un artefacto. Con esta visibilidad, los equipos de TI y seguridad reducen la superficie de ataque, aceleran la

Cuando un ciberataque, una caída de proveedor o un error humano detienen la operación, cada minuto cuesta. Pero no todos los procesos valen lo mismo ni requieren el mismo tiempo de recuperación. Ahí entra el análisis de impacto del negocio (BIA): la herramienta que revela qué es realmente crítico, cuánto daño produce una interrupción y en