Si tus clientes empresariales te piden evidencias de seguridad, tarde o temprano oirás hablar de las normas SOC 1, SOC 2 y SOC 3. Entenderlas bien te ahorra correos de ida y vuelta, acelera ventas y reduce riesgos. Aquí te explico, sin tecnicismos innecesarios, qué son, en qué se diferencian y cómo elegir la adecuada

La nueva normativa de incidentes de ciberseguridad en China se perfila como uno de los movimientos regulatorios más relevantes para 2025. Para cualquier equipo TI o pyme con operaciones, clientes o proveedores en el mercado chino, el mensaje es claro: se avecinan plazos de reporte más agresivos, más obligaciones de respuesta y un escrutinio mayor

La información de identificación personal (PII) es el combustible que impulsa procesos de negocio, analítica y personalización. También es el objetivo preferido de actores malintencionados y el foco de reguladores en todo el mundo. Si trabajas en TI o seguridad, proteger la PII no es solo una buena práctica: es una obligación estratégica para la

Si gestionar privacidad te parece un laberinto de regulaciones, multas y hojas de cálculo, respira: la ISO/IEC 27701 es la guía práctica para implantar un sistema de gestión de la privacidad que funcione de verdad. Más aún, con la última actualización, la ISO/IEC 27701 es certificable por sí sola, por lo que ya no necesitas

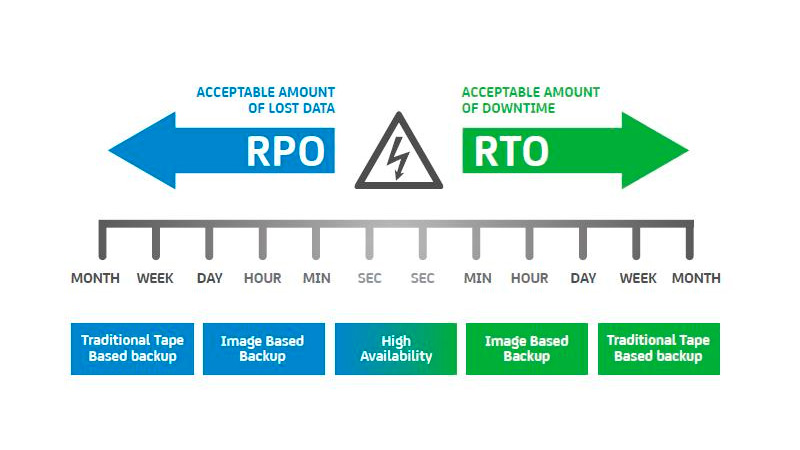

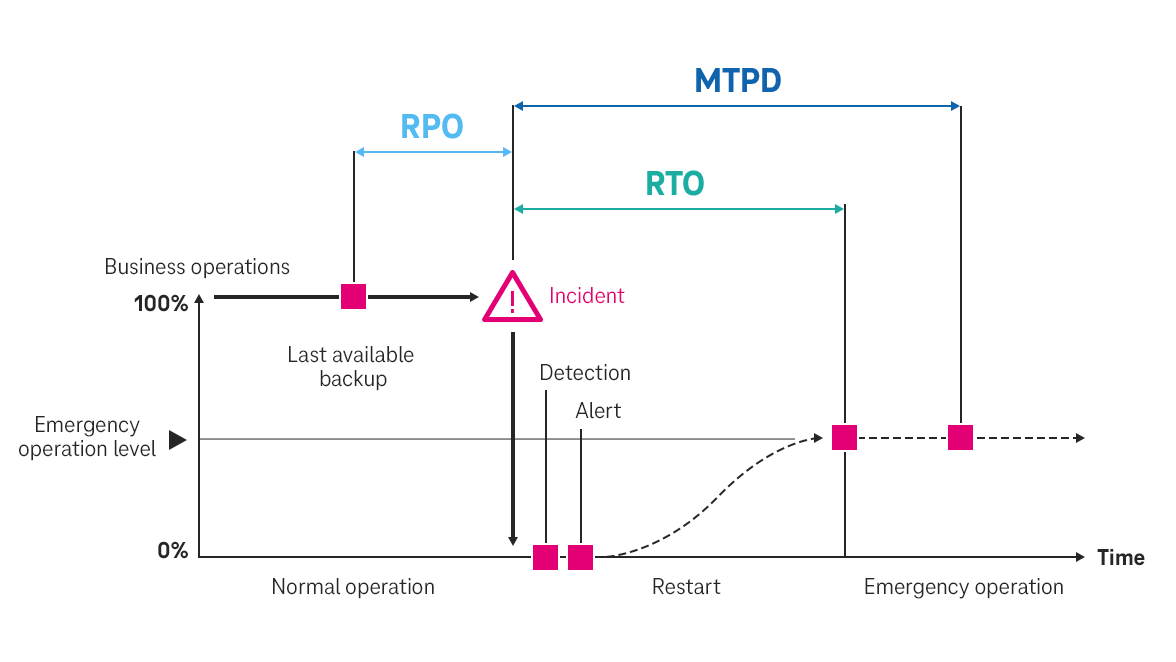

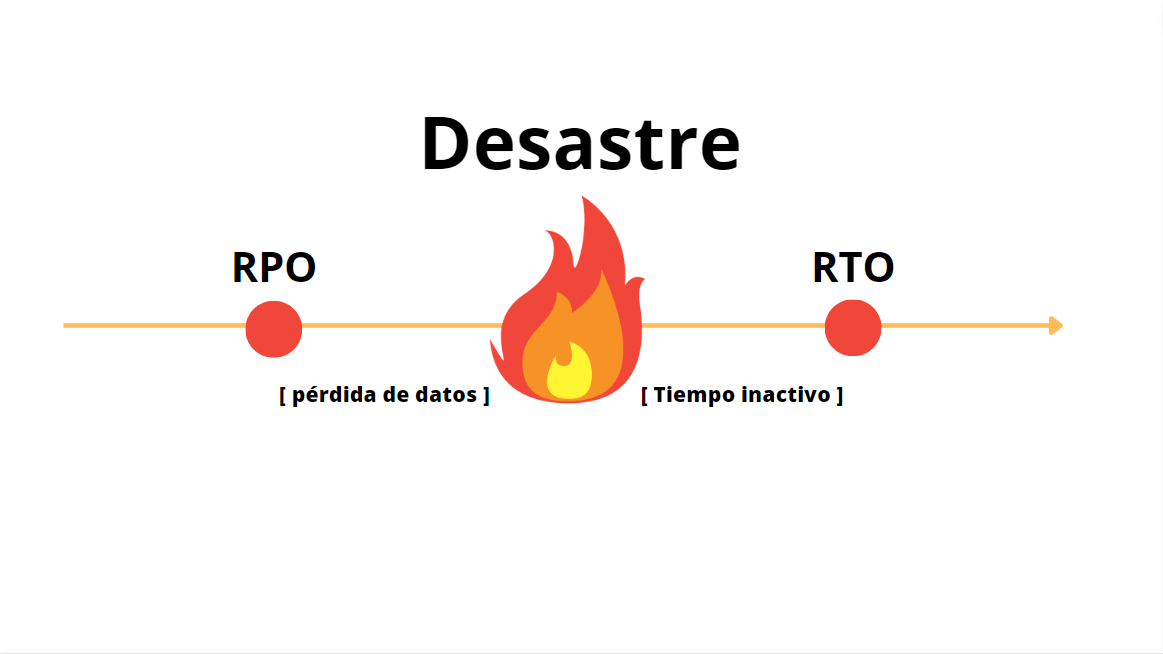

RPO (Recovery Point Objective u Objetivo de Punto de Recuperación) es la cantidad máxima de datos que tu organización acepta perder cuando ocurre un incidente, medida en tiempo. Por ejemplo, un RPO de 15 minutos implica que, ante un desastre, como máximo perderás los últimos 15 minutos de transacciones. No necesitas una máquina del tiempo,

El MTPD (Maximum Tolerable Period of Disruption) o periodo máximo tolerable de interrupción define cuánto tiempo puede estar interrumpido un proceso crítico antes de que el impacto en el negocio resulte inaceptable. En continuidad de negocio y disponibilidad, el MTPD marca el límite de tiempo para evitar pérdidas financieras, regulatorias o reputacionales serias. ¿Qué es

El RTO (Recovery Time Objective o Tiempo Objetivo de Recuperación) define el tiempo máximo aceptable para restablecer un proceso, aplicación o servicio tras una interrupción. En continuidad del negocio, el RTO marca cuánto puede estar fuera de línea un servicio antes de que el impacto sea inaceptable. Optimizar el RTO protege la disponibilidad del servicio,

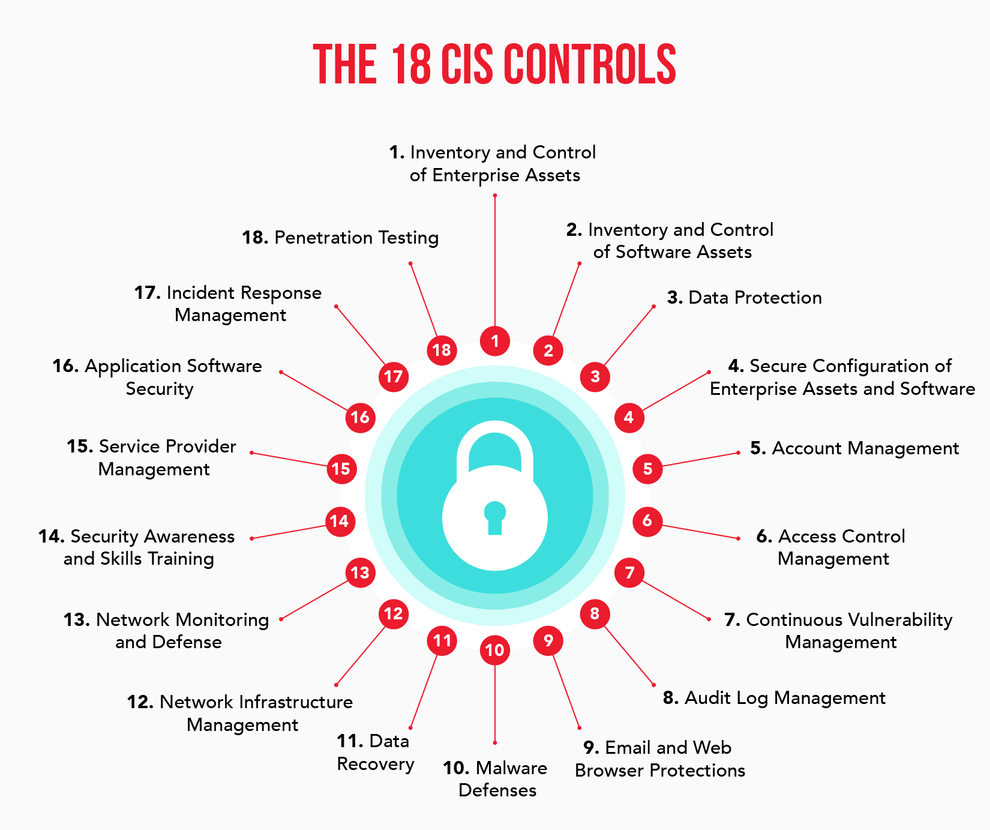

Son 18 controles de seguridad priorizados, basados en amenazas reales y prácticas comprobadas, diseñados para: Proteger contra ataques cibernéticos comunes. Establecer una postura de seguridad básica sólida. Facilitar la mejora continua en ciberseguridad. Estos controles están divididos en tres grupos: Controles Básicos (IG1 – Implementation Group 1): Lo esencial para todas las organizaciones, especialmente pymes. Controles