by drmunozcl

Share

Por drmunozcl

Compartir

En un mundo donde los sistemas informáticos están conectados permanentemente a internet, cada dispositivo se convierte en un objetivo potencial para ataques, intrusiones y malware. Pero ¿cómo se protege una red sin bloquear el acceso legítimo?

Sin mecanismos de filtrado y control del tráfico, cualquier sistema queda expuesto a amenazas como escaneos de puertos, ataques DDoS, intentos de acceso no autorizado o propagación de malware. La falta de protección adecuada puede llevar a pérdidas de datos, robo de información confidencial o caída de servicios críticos.

La mayoría de las amenazas digitales aprovechan la falta de segmentación o supervisión del tráfico. Por ello, es vital contar con una primera línea de defensa efectiva y flexible.

Un firewall es un sistema de seguridad que actúa como barrera entre redes confiables (como la red interna de una empresa o un hogar) y redes no confiables (como internet). Su función es analizar el tráfico que entra y sale del sistema y permitir o bloquear paquetes según reglas de seguridad predefinidas.

Tipos de firewall:

- Firewall de red (perimetral): Protege la frontera entre la red interna y externa.

- Firewall personal: Instalado en un dispositivo individual, como una laptop.

- Firewall de próxima generación (NGFW): Incluye inspección profunda de paquetes, detección de intrusiones y control de aplicaciones.

Funciones clave:

- Bloqueo de puertos no autorizados.

- Filtro de direcciones IP sospechosas.

- Control de aplicaciones o protocolos.

- Registro y monitoreo del tráfico de red.

Ejemplo práctico:

Una empresa configura su firewall perimetral para permitir solo tráfico HTTPS hacia su servidor web, bloqueando cualquier otro intento de acceso no autorizado desde el exterior.

Mejores prácticas:

- Mantener reglas actualizadas y revisadas.

- Usar firewalls tanto en el perímetro como en dispositivos finales.

- Integrar el firewall con sistemas de detección y respuesta (IDS/IPS).

- Supervisar logs y aplicar alertas en tiempo real.

Relacionado:

Conclusión

El firewall es uno de los pilares fundamentales en cualquier estrategia de ciberseguridad. Su correcta implementación ayuda a reducir la superficie de ataque, controlar accesos no deseados y reforzar la protección de redes y dispositivos.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

La inteligencia artificial ya no es solo una herramienta para empresas y desarrolladores. En 2026, investigadores de ciberseguridad han detectado una nueva generación de amenazas que integran modelos de lenguaje (LLMs) directamente en su funcionamiento. Dos nombres están marcando tendencia en el mundo de la seguridad informática: PromptFlux y QuietVault. Estos malwares representan un cambio

Durante años, muchas organizaciones vieron la certificación como una obligación: un requisito para licitaciones, auditorías o clientes exigentes. Pero en 2026 el escenario cambió radicalmente. La ISO 27001 como ventaja competitiva dejó de ser un concepto teórico y se transformó en una realidad estratégica para empresas que entienden el valor del riesgo bien gestionado. Hoy,

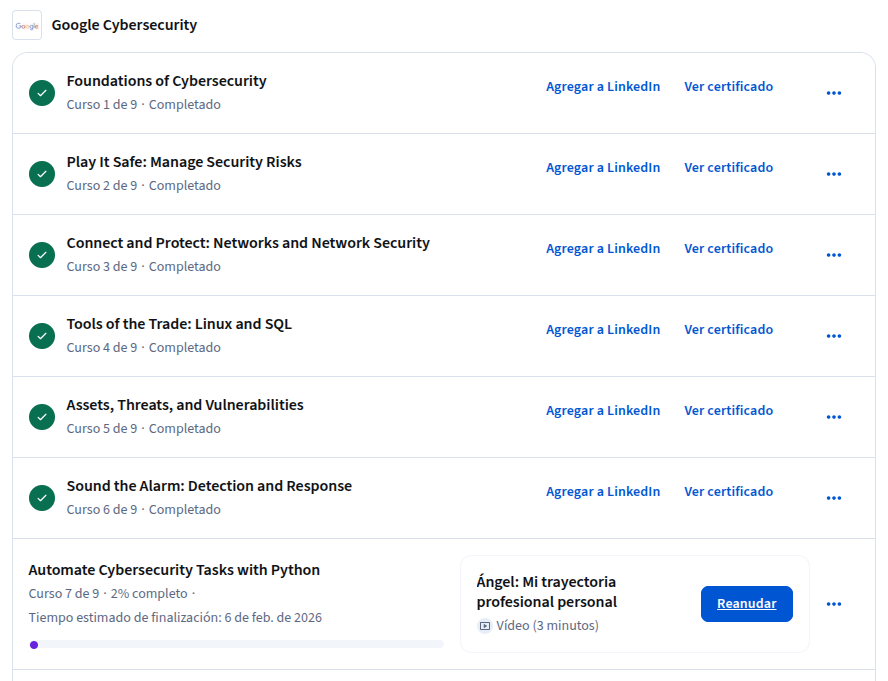

Durante las últimas semanas he estado un poco menos activo de lo habitual en el blog, y quería contarte el porqué de forma transparente. He estado completamente concentrado en obtener el Certificado Ciberseguridad de Google, impartido a través de Coursera. Es una certificación exigente, compuesto de 9 cursos, por lo que requiere tiempo, foco y

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por