La criptografía poscuántica (PQC) es el conjunto de algoritmos diseñados para proteger datos y comunicaciones frente a computadoras cuánticas que podrían romper criptosistemas clásicos como RSA y ECC. Su objetivo es mantener la confidencialidad y la integridad a largo plazo, mitigando el riesgo de capturar ahora y descifrar después. El NIST lidera la estandarización de

La criptografía cuántica promete un salto en seguridad al aprovechar las leyes de la mecánica cuántica. No es magia, es física aplicada: permite detectar espionaje durante el intercambio de claves y fortalecer la confidencialidad de la información en tránsito. ¿Qué es la criptografía cuántica? Definición y fundamentos La criptografía cuántica es un conjunto de técnicas

Una TIP, o Threat Intelligence Platform, centraliza, normaliza y operacionaliza inteligencia de amenazas para acelerar la detección, la respuesta y la toma de decisiones en ciberseguridad. Para equipos técnicos, una TIP reduce ruido, automatiza flujos y conecta la inteligencia con herramientas como SIEM y SOAR. ¿Qué es una TIP (Threat Intelligence Platform)? Una Threat Intelligence

SOAR en ciberseguridad se refiere a Security Orchestration, Automation and Response. Es una capa tecnológica que centraliza, automatiza y estandariza la respuesta ante incidentes. Para equipos SOC, SOAR reduce el tiempo de detección y contención, mejora la consistencia operativa y optimiza recursos. Definición de SOAR en ciberseguridad SOAR integra orquestación (conectar herramientas vía API), automatización

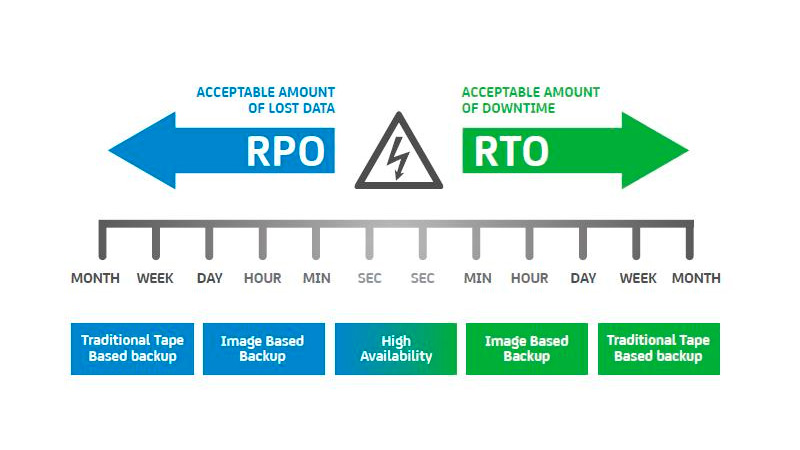

RPO (Recovery Point Objective u Objetivo de Punto de Recuperación) es la cantidad máxima de datos que tu organización acepta perder cuando ocurre un incidente, medida en tiempo. Por ejemplo, un RPO de 15 minutos implica que, ante un desastre, como máximo perderás los últimos 15 minutos de transacciones. No necesitas una máquina del tiempo,

Las pruebas de penetración, o pentesting, son ejercicios controlados en los que un equipo autorizado intenta vulnerar sistemas, aplicaciones o redes para descubrir y explotar debilidades antes que un atacante real. Este enfoque proactivo valida controles, prioriza la remediación y reduce el riesgo operacional. ¿Qué son las pruebas de penetración? En ciberseguridad, las pruebas de

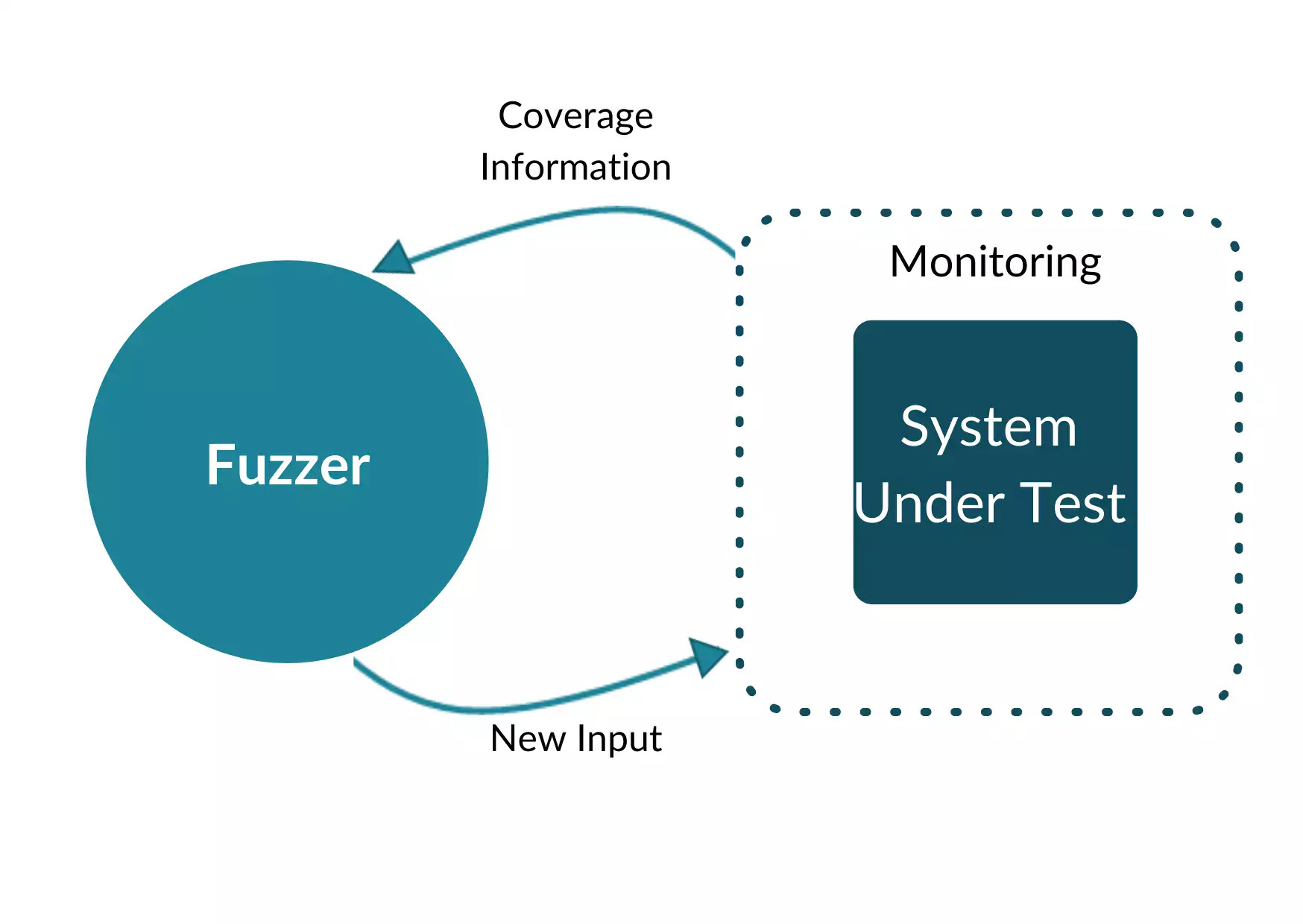

El Fuzzing es una técnica de prueba automatizada que envía entradas aleatorias, mutadas o generadas a un objetivo para provocar fallos y descubrir vulnerabilidades. En ciberseguridad, el Fuzzing permite detectar errores de memoria, validación deficiente de datos y estados inesperados en binarios, parsers, protocolos, APIs y firmware. Su eficacia radica en la ejecución masiva y

Las organizaciones manejan grandes volúmenes de información confidencial: datos personales, financieros, propiedad intelectual o información crítica de negocio. Pero a menudo no tienen visibilidad ni control sobre cómo esa información es compartida, copiada o enviada fuera del entorno seguro. Una filtración de datos no solo puede suponer sanciones legales y multas por incumplimiento de normativas

El hardening es el proceso de reforzar la seguridad de un sistema informático mediante la reducción de su superficie de ataque. Esto se logra deshabilitando servicios innecesarios, aplicando parches de seguridad, configurando políticas estrictas y eliminando software no requerido. El hardening puede aplicarse a sistemas operativos, servidores, redes, bases de datos y aplicaciones. Su objetivo

El cifrado es una técnica de seguridad que convierte datos legibles en un formato ilegible (texto cifrado), con el objetivo de proteger la confidencialidad de la información durante su almacenamiento o transmisión. Solo quien posee la clave correcta puede descifrar y acceder al contenido original. Existen dos tipos principales de cifrado: Cifrado simétrico: Usa la