by drmunozcl

Share

Por drmunozcl

Compartir

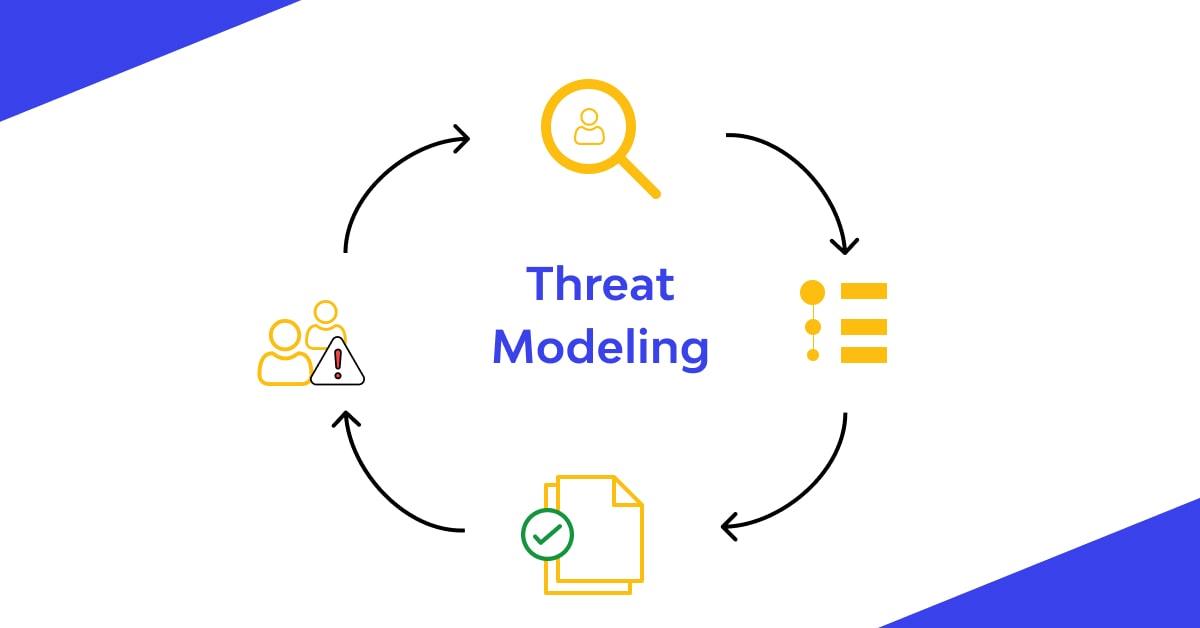

En el ámbito del desarrollo de software, uno de los aspectos más críticos es la identificación y gestión de amenazas potenciales. El proceso de modelado de amenazas o threat modeling no solo ayuda a identificar estas amenazas, sino también a mitigar riesgos antes de que se conviertan en serias brechas de seguridad. A continuación, examinaremos varios modelos de amenazas comunes y proporcionaremos ejemplos de cada uno.

Comprendiendo el modelado de amenazas

El modelado de amenazas es una metodología estructurada que permite identificar y evaluar las amenazas a la seguridad en el diseño de un sistema. A través del modelado de amenazas, los desarrolladores pueden anticipar posibles vectores de ataque y reforzar la protección desde las etapas iniciales del desarrollo.

- Prototipo de Flujo de Datos: Este modelo identifica cómo la información fluye a través de un sistema y señala los puntos donde las amenazas pueden ser introducidas. Es crucial entender cada entrada, procesamiento y salida de datos, y quién tiene acceso en cada nivel.

- TDL (Threat, Design, Layer): Este modelo se centra en la identificación de amenazas en relación con el diseño y las capas de un sistema de TI. Reconociendo que cada capa (como red, transmisión de datos, capa de aplicación) tiene vulnerabilidades únicas, el TDL ayuda a abordar amenazas específicas aplicables a cada área.

- Misuse Cases: Este modelo considera cómo un actor malicioso podría abusar de un sistema. A diferencia de los casos de uso tradicionales, los misuse cases se enfocan en especificar las interacciones no autorizadas con el sistema, determinando cómo prevenirlas.

- STRIDE: Un acrónimo de Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, y Elevation of Privilege. STRIDE es un marco integral que ofrece una forma sistemática de identificar amenazas por categorías específicas, proporcionando un enfoque claro y distribuido para la prevención de diversas vulnerabilidades.

Ejemplos prácticos de modelos de amenazas en el desarrollo de software

Ejemplo 1: Aplicación Web con Login (usando STRIDE)

Escenario: Aplicación web con formulario de login y panel de administración.

Modelo usado: STRIDE

| Categoría STRIDE | Amenaza Identificada | Contramedida recomendada |

|---|---|---|

| Spoofing | Usuario malicioso intenta acceder como otro usuario | Autenticación MFA, protección contra fuerza bruta |

| Tampering | Modifica parámetros en el request para escalar privilegios | Validación en backend, control de integridad en tokens |

| Repudiation | Usuario borra logs o realiza acciones sin trazabilidad | Logs firmados y auditables, timestamps, no repudio |

| Information Disclosure | Intercepta cookies o datos sensibles en tránsito | HTTPS, secure flags en cookies, cifrado de datos sensibles |

| Denial of Service | Ataques de saturación contra endpoints críticos | Rate limiting, WAF, CAPTCHA |

| Elevation of Privilege | Escalamiento vía XSS o bypass de autenticación | Validaciones de permisos por rol, CSP, sanitizer estricto |

Ejemplo 2: Arquitectura SaaS Multi-Tenant

Escenario: Aplicación SaaS donde múltiples clientes comparten la misma plataforma.

Modelo usado: STRIDE

| Amenaza | Contramedidas clave |

|---|---|

| Fuga de datos entre tenants | Separación lógica/estructural de datos por tenant (filtrado por tenant_id, DB por tenant) |

| Acceso no autorizado a endpoints admin | Autorización por rol y scoping por tenant |

| Intercepción de tokens OAuth2 | Uso de HTTPS, expiración breve de tokens, refresh seguro |

| Subida de archivos maliciosos | Antivirus, validación de tipo MIME, sandboxing en backend |

Ejemplo 3: API RESTful expuesta públicamente

Escenario: API REST que permite operaciones CRUD de recursos.

Modelo de amenazas con DFD + STRIDE aplicado:

-

DFD:

-

Cliente móvil/web → API Gateway → Servicio REST → Base de datos

-

-

Amenazas y controles:

| Componente | Amenaza (STRIDE) | Control de seguridad |

|---|---|---|

| API Gateway | Denial of Service | Rate limiting, firewall, cache en lectura |

| Servicio REST | Tampering / Elevation of Privilege | Validación de payloads, control de acceso granular |

| Base de datos | Information Disclosure | Cifrado en reposo, consultas parametrizadas (evitar SQLi) |

Ejemplo 4: Aplicación Web de Comercio Electrónico

Caso de Uso Principal:

“Iniciar sesión en la plataforma”

Actores: Usuario legítimo

Flujo:

-

El usuario accede a la página de login.

-

Ingresa su correo y contraseña.

-

El sistema valida las credenciales.

-

El usuario es redirigido a su panel personal.

Misuse Case: Ataque de Fuerza Bruta para descubrir contraseñas

Actor Malicioso: Atacante automatizado

Objetivo:

Acceder a cuentas de usuarios legítimos probando combinaciones de contraseñas.

Flujo de Abuso:

-

El atacante automatiza peticiones al endpoint

/login. -

Prueba muchas combinaciones de correos y contraseñas.

-

El sistema responde con mensajes distintos para éxito o error.

-

El atacante detecta respuestas válidas y accede a cuentas.

Contramedidas (Requisitos de Seguridad):

| Categoría | Contramedida |

|---|---|

| Autenticación | Implementar límite de intentos por IP/usuario |

| Disponibilidad | Usar CAPTCHA después de X intentos fallidos |

| Registro / Monitoreo | Loguear intentos sospechosos y notificar alertas |

| Feedback controlado | Mensaje genérico: “Credenciales inválidas” |

| Trazabilidad | Asignar tokens de sesión aleatorios por intento |

Conclusión

La implementación de modelos de amenazas es un componente integral en el ciclo de desarrollo seguro del software. Al identificar amenazas potenciales y abordarlas durante las fases de desarrollo, no solo se mejora la seguridad del producto final, sino que también se reduce el riesgo de costosas brechas en el futuro.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y

OWASP Top 10 2025 RC ya está disponible y marca el inicio de una fase clave para planificar estrategias de seguridad de aplicaciones de cara al próximo ciclo. Este release candidate ofrece una vista anticipada de cambios que influirán en prioridades de remediación, capacitación técnica y métricas de riesgo. Si lideras seguridad de aplicaciones o

La ciberseguridad no funciona con el modelo de «instalar y olvidar». En InfoProteccion defendemos la seguridad como proceso continuo porque las amenazas evolucionan, tu infraestructura cambia y el negocio no se detiene. Tratarla como un destino único crea una falsa sensación de control; tratarla como un ciclo permanente permite anticiparse, contener y recuperarse con rapidez.

La cultura de seguridad en equipos de desarrollo no es un eslogan, es el sistema operativo que protege tu software y tu negocio. Cuando el código sale rápido pero sin controles, las vulnerabilidades se cuelan, los costos de corrección se disparan y el equipo vive apagando incendios a deshoras. La buena noticia es que puedes