by drmunozcl

Share

Por drmunozcl

Compartir

La cultura de seguridad en equipos de desarrollo no es un eslogan, es el sistema operativo que protege tu software y tu negocio. Cuando el código sale rápido pero sin controles, las vulnerabilidades se cuelan, los costos de corrección se disparan y el equipo vive apagando incendios a deshoras. La buena noticia es que puedes integrar seguridad sin frenar la entrega, si la conviertes en una práctica diaria, medible y automatizada.

Qué es la cultura de seguridad en equipos de desarrollo

Es el conjunto de valores, hábitos, prácticas y herramientas que hacen que cada persona del equipo piense en riesgos, datos y dependencias con el mismo rigor con el que piensa en calidad, rendimiento y experiencia de usuario. No depende de un especialista aislado, sino de responsabilidad compartida. Su fundamento es DevSecOps y la filosofía shift left, donde se previene antes de corregir.

Por qué la cultura de seguridad en equipos de desarrollo determina el éxito

- Reduce el costo de remediación al detectar fallas en etapas tempranas del SDLC.

- Disminuye superficie de ataque en la cadena de suministro de software y dependencias.

- Acelera auditorías y cumplimiento normativo como ISO 27001, SOC 2 o RGPD.

- Mejora la confianza de clientes y socios, un activo clave para una pyme tecnológica.

- Eleva la moral del equipo porque evita sorpresas y urgencias innecesarias.

Principios clave para un equipo de alto rendimiento

- Shift left en todo el ciclo de desarrollo, del diseño al despliegue.

- Seguridad como requisito funcional y criterio de aceptación de historias.

- Automatización en CI CD para pruebas SAST, DAST, SCA y análisis de secretos.

- Menor privilegio, segmentación y enfoque Zero Trust en entornos y repositorios.

- Transparencia, post mortems sin culpas y aprendizaje continuo.

- Champion de seguridad por squad que facilite decisiones y desbloquee impedimentos.

- Gestión de dependencias con SBOM y políticas de versiones seguras.

Plan de 90 días para implantar la cultura sin frenar la entrega

- Diagnóstico de riesgos y brechas. Mapea activos, repos, pipelines, nubes y datos sensibles. Prioriza por impacto y probabilidad.

- Definir política sencilla. Tres páginas con objetivos, roles, severidades, tiempos de respuesta y criterios de bloqueo.

- Estándares de desarrollo seguro. Adopta OWASP ASVS y OWASP Top 10 como guía de historias y criterios de aceptación.

- Modelado de amenazas ligero. Usa STRIDE en los épicos críticos y crea mitigaciones desde el diseño.

- Automatización en el pipeline. Integra SAST, SCA y escaneo de secretos en cada commit y pull request. Añade DAST en preproducción.

- SBOM en cada release. Genera inventario de dependencias y licencia para gestionar riesgo y cumplimiento.

- Revisiones de código con checklist de seguridad. Exige al menos dos ojos en cambios sensibles y valida entradas, autenticación y acceso.

- Endurecimiento de entornos. MFA, llaves SSH, políticas de ramas protegidas, firma de commits, escaneo de contenedores e imágenes base confiables.

- Respuesta a incidentes. Crea runbooks y simulacros trimestrales. Define canales, responsables y tiempos de comunicación.

- Métricas y tableros. Publica KPIs semanales y usa acuerdos de nivel de severidad para priorizar tareas.

Herramientas prácticas para PYMES y equipos TI

- Gestión de código y pipeline seguro: GitHub Actions con Advanced Security, GitLab Ultimate o alternativas con firmas de artefactos.

- SAST y análisis semántico: Semgrep, SonarQube.

- SCA y SBOM: Syft, CycloneDX, Dependabot o Renovate para actualizaciones automatizadas.

- DAST y API: OWASP ZAP, Burp Suite Community para entornos de staging.

- Contenedores e infraestructura como código: Trivy, Grype, tfsec o Checkov.

- Escaneo de secretos: Gitleaks, TruffleHog.

- Gestión de secretos y acceso: Vault, Secret Manager en la nube y MFA obligatorio.

Selecciona pocas herramientas, configúralas bien y automatiza su ejecución. Menos ruido y más señales útiles.

Errores comunes que debes evitar

- Confundir cumplimiento con seguridad. Un checklist no detiene exploits.

- Delegar todo en un especialista. La seguridad es responsabilidad del equipo.

- Bloquear despliegues sin un proceso de excepción y mitigación temporal.

- Ignorar la cadena de suministro de software y no generar SBOM.

- Tolerar secretos en repositorios o variables de entorno sin rotación.

- No priorizar según riesgo y valor de negocio.

Conclusión

Crear una cultura de seguridad en equipos de desarrollo es una inversión que paga con menos incidentes, entregas más predecibles y clientes más confiados. Empieza hoy con un diagnóstico breve, establece políticas claras, automatiza en el pipeline y mide lo que importa. Con disciplina y pequeñas victorias semanales, tu equipo integrará la seguridad en su día a día sin frenar la innovación. En InfoProteccion impulsamos ese cambio con guías, herramientas y buenas prácticas que funcionan en el mundo real.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

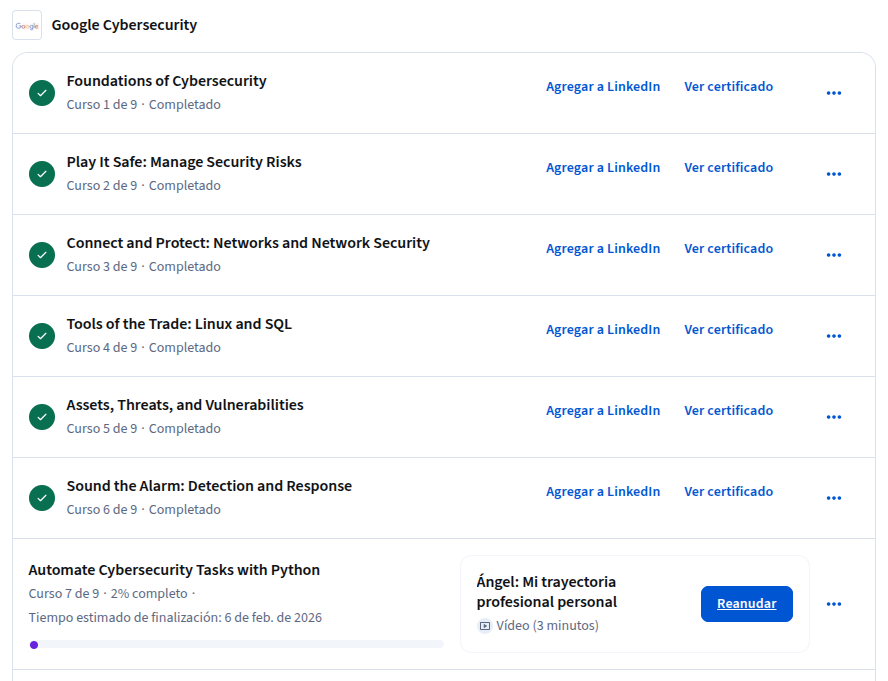

Durante las últimas semanas he estado un poco menos activo de lo habitual en el blog, y quería contarte el porqué de forma transparente. He estado completamente concentrado en obtener el Certificado Ciberseguridad de Google, impartido a través de Coursera. Es una certificación exigente, compuesto de 9 cursos, por lo que requiere tiempo, foco y

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y

Hoy probé el Test de phishing de google y lo encontré bastante bueno para revelar nuestros puntos ciegos frente a correos maliciosos. Es una herramienta simple y gratuita que puedes usar para concientizar a tu equipo o para evaluar tu propia capacidad de detección. Te dejo el enlace directo: https://phishingquiz.withgoogle.com/ Cada día recibimos mensajes que

OWASP Top 10 2025 RC ya está disponible y marca el inicio de una fase clave para planificar estrategias de seguridad de aplicaciones de cara al próximo ciclo. Este release candidate ofrece una vista anticipada de cambios que influirán en prioridades de remediación, capacitación técnica y métricas de riesgo. Si lideras seguridad de aplicaciones o