La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y

OWASP Top 10 2025 RC ya está disponible y marca el inicio de una fase clave para planificar estrategias de seguridad de aplicaciones de cara al próximo ciclo. Este release candidate ofrece una vista anticipada de cambios que influirán en prioridades de remediación, capacitación técnica y métricas de riesgo. Si lideras seguridad de aplicaciones o

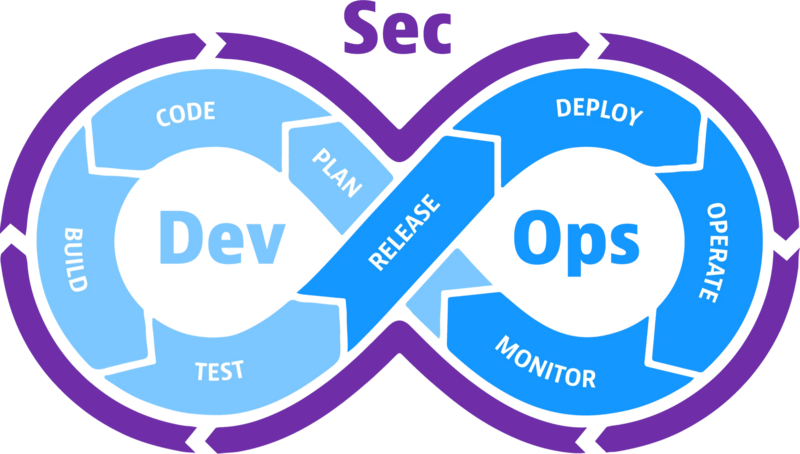

La ciberseguridad no funciona con el modelo de «instalar y olvidar». En InfoProteccion defendemos la seguridad como proceso continuo porque las amenazas evolucionan, tu infraestructura cambia y el negocio no se detiene. Tratarla como un destino único crea una falsa sensación de control; tratarla como un ciclo permanente permite anticiparse, contener y recuperarse con rapidez.

La cultura de seguridad en equipos de desarrollo no es un eslogan, es el sistema operativo que protege tu software y tu negocio. Cuando el código sale rápido pero sin controles, las vulnerabilidades se cuelan, los costos de corrección se disparan y el equipo vive apagando incendios a deshoras. La buena noticia es que puedes

Las vulnerabilidades no corregidas siguen siendo una de las vías más explotadas por atacantes. Durante la etapa de implementación del SDLC, aplicar actualizaciones y parches seguros determina si el despliegue protege o expone la organización. El reto real no es solo «parchar», sino hacerlo con verificación de origen, pruebas rigurosas, despliegues controlados y trazabilidad completa,

Gestión de incidentes en SDLC: enfoque integral para desarrollo seguro La gestión de incidentes en SDLC no es un apéndice operativo; es una disciplina estratégica que protege el valor del software desde la idea hasta la operación. Cuando los equipos relegan la respuesta a incidentes a producción, aumentan el tiempo de exposición, se multiplican los

El monitoreo de seguridad no puede ser un anexo al final del ciclo. Cuando los equipos lo postergan, aparecen puntos ciegos: pipelines alterados sin detección, secretos expuestos en repositorios, dependencias comprometidas que llegan a producción y tiempos de respuesta que se disparan. En un SDLC moderno, la única forma de reducir riesgo y mantener velocidad

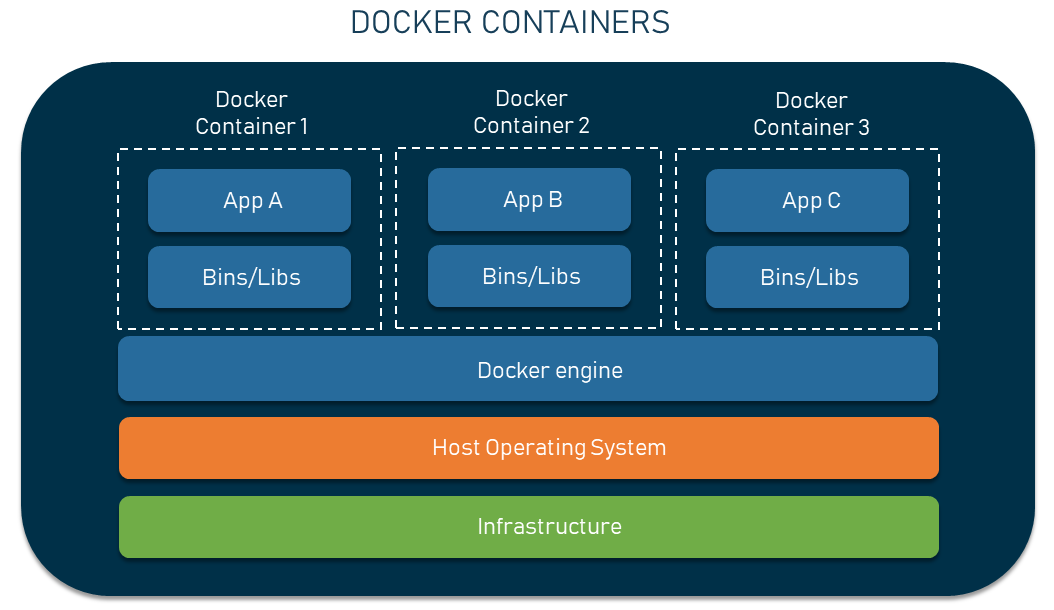

La adopción de contenedores aceleró el desarrollo, pero también amplificó el riesgo cuando la configuración es débil. En equipos presionados por entregar rápido, es común heredar imágenes hinchadas, ejecutar como root, exponer sockets sensibles o confiar a ciegas en registries públicos. Ese cóctel abre la puerta a vulnerabilidades de cadena de suministro, escaladas de privilegios

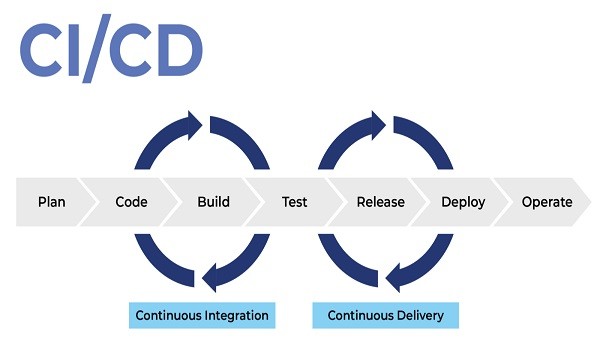

La seguridad en pipelines CI/CD se ha convertido en un objetivo de alto valor para atacantes que buscan comprometer la cadena de suministro de software. Un solo eslabón débil —runners mal aislados, secretos expuestos o dependencias no verificadas— puede escalar hasta la toma de control de producción. En un SDLC seguro, el pipeline es infraestructura

Cuando el código llega a la etapa de implementación del SDLC, la diferencia entre un despliegue robusto y una vulnerabilidad explotable suele reducirse a un detalle: la configuración segura del entorno. La mayoría de incidentes en la nube, contenedores y servidores parten de errores de configuración, permisos excesivos o secretos expuestos. Si se permite que