by drmunozcl

Share

Por drmunozcl

Compartir

Hoy probé el Test de phishing de google y lo encontré bastante bueno para revelar nuestros puntos ciegos frente a correos maliciosos. Es una herramienta simple y gratuita que puedes usar para concientizar a tu equipo o para evaluar tu propia capacidad de detección. Te dejo el enlace directo: https://phishingquiz.withgoogle.com/

Cada día recibimos mensajes que imitan a la perfección a proveedores, bancos o plataformas de uso diario. Un clic fuera de lugar puede abrir la puerta a robo de credenciales, fraude interno o ransomware. En pymes y equipos de TI, donde el tiempo apremia, esta realidad duele porque la seguridad compite con la urgencia operativa.

El problema no es solo técnico. Es humano. La presión, el cansancio y la prisa nublan el juicio. Además, los atacantes se especializan en ingeniería social: urgencias falsas, dominios casi idénticos y solicitudes que aparentan normalidad. Sin una práctica guiada, es fácil caer en la trampa y más difícil aún detectarla a tiempo.

Ahí es donde una pequeña acción genera un gran impacto: entrenar el ojo. Practicar con ejemplos realistas activa el instinto de seguridad y crea hábitos. El aprendizaje ideal es breve, práctico y medible. Y justo esa experiencia ofrece el Test de phishing de google.

De qué trata el Test de phishing de google

El cuestionario presenta correos simulados muy cercanos a la realidad y explica por qué cada caso es seguro o malicioso. Ese feedback inmediato consolida el aprendizaje mejor que una capacitación larga. Además, el test se ejecuta en minutos, funciona en cualquier dispositivo y no requiere instalación ni datos sensibles.

Falsos positivos y negativos

El objetivo no es que nadie apruebe con puntaje perfecto la primera vez. Buscamos calibrar el radar. Si el equipo marca todo como peligroso, perdemos productividad. Si confía de más, abrimos una puerta. La práctica repetida con el Test de phishing de google ayuda a encontrar ese equilibrio.

Cómo usar el Test de phishing de google en tu empresa

No necesitas una campaña compleja para empezar. Un plan de 30 minutos rinde mucho.

Plan de 30 minutos

- Enviar el enlace del test a todo el equipo con un contexto claro y una fecha límite breve.

- Pedir que completen el test individualmente, sin ayuda, para obtener un punto de partida realista.

- Reunir resultados de forma anónima y detectar patrones: enlaces acortados, dominios similares, urgencias falsas.

- Hacer un breve repaso de 10 minutos con ejemplos del propio test y buenas prácticas.

- Repetir el Test de phishing de google dos semanas después para medir mejora.

- Integrar los hallazgos en políticas simples: verificar remitentes, usar canales alternos para aprobaciones y reportar sospechas.

- Agregar el test al proceso de inducción de nuevos colaboradores.

Conclusión y próximo paso

Cuando un recurso es gratuito, breve y útil, no hay excusa para postergar. El Test de phishing de google te ayuda a crear conciencia real y a medir progreso sin fricción. Empieza hoy, comparte el enlace y agenda una breve sesión de retroalimentación.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

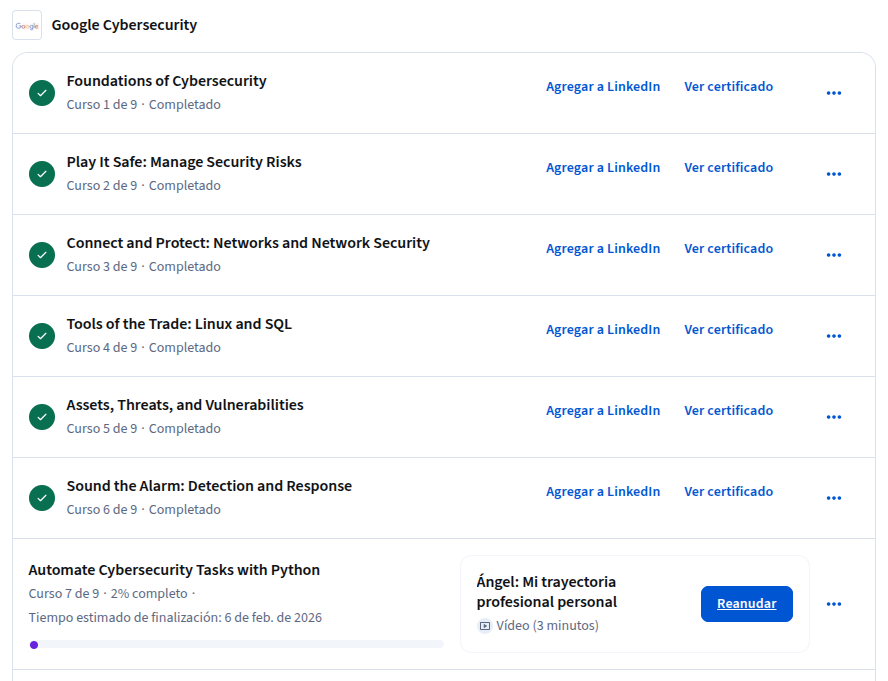

Durante las últimas semanas he estado un poco menos activo de lo habitual en el blog, y quería contarte el porqué de forma transparente. He estado completamente concentrado en obtener el Certificado Ciberseguridad de Google, impartido a través de Coursera. Es una certificación exigente, compuesto de 9 cursos, por lo que requiere tiempo, foco y

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y