by drmunozcl

Share

Por drmunozcl

Compartir

En el mundo actual, donde las amenazas cibernéticas aumentan día a día, la protección de las aplicaciones web se ha convertido en una prioridad para las organizaciones. Un componente clave en la seguridad web es el Firewall de Aplicaciones Web (Web Application Firewall, WAF). Este artículo desglosará qué es un WAF, cómo funciona, y por qué es crucial para la seguridad cibernética de cualquier profesional de TI.

Comprendiendo la necesidad de un WAF

En un entorno digital cada vez más hostil, las aplicaciones web son blancos constantes de ataques. Estos pueden incluir desde inyecciones SQL, cross-site scripting (XSS), hasta intentos de manipulación del código. Cada vulnerabilidad no gestionada es una puerta abierta para los atacantes. Aquí es donde surge el problema: ¿cómo asegurar adecuadamente estas aplicaciones?. Sin medidas de protección, las organizaciones enfrentan riesgos significativos, incluyendo pérdida de datos sensibles y daño a su reputación.

Estos problemas se vuelven más críticos en el contexto de la creciente sofisticación de las amenazas. Los atacantes ahora utilizan métodos más avanzados para evadir las defensas tradicionales, como los firewalls de red y los sistemas de detección de intrusiones (IDS). La incapacidad de estos sistemas tradicionales para inspeccionar el tráfico HTTP/HTTPS a nivel de aplicación significa que no pueden detectar y bloquear efectivamente los ataques dirigidos a las aplicaciones web.

Qué es un WAF y cómo soluciona estos problemas

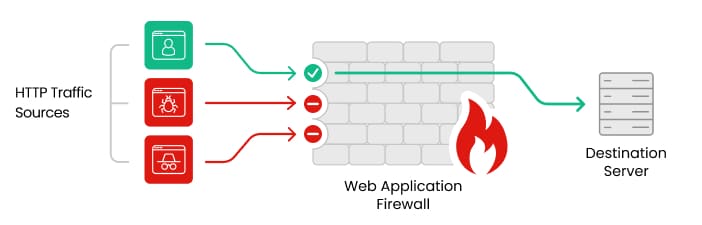

Un WAF es una solución de seguridad que inspecciona, filtra, y monitorea el tráfico HTTP/HTTPS entre una aplicación web y el mundo exterior. Funciona como un escudo entre tu aplicación web y la red, filtrando el tráfico web malicioso.

Protección contra ataques comunes

-

Inyección SQL: Un WAF puede interceptar y bloquear solicitudes maliciosas que intentan manipular la base de datos.

-

Cross-Site Scripting (XSS): Protege contra scripts maliciosos que pueden ser inyectados en una página web.

-

Configuración y manejo de cookies: Actúa como una barrera contra la manipulación de cookies y otras vulnerabilidades relacionadas con sesiones.

Capacidades de un WAF

- Filtrado de IP: Permite o niega tráfico basado en listas de permitidos o bloqueados.

- Validación de entrada: Asegura que las entradas de los usuarios cumplan con valores esperados.

- Protección DDoS: Mitiga los ataques distribuidos de denegación de servicio.

Estas funciones ofrecen una solución más específica para las amenazas a nivel de aplicación que los firewalls tradicionales no pueden manejar.

Implementación y beneficios de un WAF

La implementación de un WAF debe integrarse cuidadosamente en la infraestructura existente para maximizar su eficacia sin interferir con la experiencia del usuario. Aquí en Infoprotección, respaldamos un enfoque estructurado basado en el análisis de riesgo de las necesidades particulares de cada aplicación web.

Elección del WAF adecuado

Elegir el WAF correcto puede ser un desafío. Las consideraciones clave incluyen:

- Arquitectura de implementación: Cliente-Servidor, basado en Nube, etc.

- Capacidad de manejo de tráfico: El WAF debe soportar el volumen de tráfico esperado para evitar cuellos de botella.

- Integración con sistemas existentes: Debe ser compatible con las infraestructuras de red y seguridad actuales.

Beneficios tangibles

- Reducción de vulnerabilidades de seguridad en la web.

- Mejora en la protección de datos sensibles.

- Incremento en la confianza de los clientes mediante la seguridad fortalecida de las aplicaciones.

Conclusión

Un WAF es más que un componente adicional en la estrategia de ciberseguridad. Es una necesidad para cualquier organización que desee proteger sus aplicaciones web de las amenazas actuales y futuras. La implementación correcta de un WAF puede fortalecer la postura de seguridad de una empresa significativamente, ofreciendo un entorno más seguro para el flujo de información vital.

Visita nuestro artículo en modelo de amenazas para profundizar más sobre cómo enfrentar estas amenazas estratégicamente.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

La conversación dejó de ser “si me van a atacar” y pasó a “cuándo, cómo y qué tan caro me va a salir”. Hoy, los costos de ciberseguridad en empresas ya no se miden solo en tecnología, sino en interrupciones operativas, sanciones regulatorias y pérdida de confianza del mercado. A modo de referencia reciente, un

La ciberseguridad ya no es una preocupación “a futuro”. Las amenazas que dominarán 2026 ya están ocurriendo hoy, afectando a empresas de todos los tamaños, sectores y regiones. Ataques más rápidos, automatizados y difíciles de detectar están redefiniendo la forma en que las organizaciones deben proteger su información. En este escenario, entender qué está cambiando

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina