La gestión de eventos e información de seguridad (SIEM) es un componente crucial para cualquier estrategia de ciberseguridad eficaz. Al considerar la implementación de un SIEM, surge una pregunta común entre profesionales de TI y dueños de pymes: ¿debería optar por un SIEM open source o uno comercial?. A continuación te presentamos una comparativa SIEM

La seguridad de la información es una prioridad para las pymes y los profesionales de TI. Uno de los pilares fundamentales en la protección de redes es el firewall, una herramienta crucial para filtrar el tráfico entrante y saliente. Sin embargo, un firewall no solo actúa; también reporta, y sus logs son una valiosa fuente

Introducción En un mundo cada vez más digital, la ciberseguridad se ha convertido en una prioridad para las empresas, especialmente para las pymes que suelen tener recursos limitados para gestionarla. La interpretación adecuada de los logs de seguridad, como los de un firewall o un sistema de detección de intrusos (IDS), es fundamental para identificar

El análisis de logs es una tarea crucial para garantizar la seguridad de la información en cualquier organización. Para profesionales de TI y dueños de pymes, comprender cómo detectar actividades maliciosas ocultas es esencial para proteger la integridad y confidencialidad de sus sistemas. El problema del análisis de logs en ciberseguridad Hoy en día, las

Introducción En el entorno actual de ciberseguridad, es fundamental que tanto profesionales de TI como dueños de PYMES comprendan la importancia de registrar eventos críticos para prevenir brechas de seguridad. La capacidad para identificar y responder a estos eventos puede significar la diferencia entre una red comprometida y una infraestructura segura. Problema Con la creciente

En el entorno digital actual, es fundamental para cualquier empresa, independientemente de su tamaño, contar con un sistema de monitoreo que permita detectar ataques cibernéticos en tiempo real. A continuación, presentamos una guía detallada que lo ayudará a implementar un sistema de monitoreo efectivo en diez pasos. Paso 1: Evaluar la Infraestructura Actual Antes de

Los ataques de denegación de servicio distribuido (DDoS) representan una amenaza significativa para las empresas y los individuos en el entorno digital actual. Estos ataques buscan desbordar un sistema con tráfico falso, haciendo que los servicios sean inoperables para los usuarios legítimos. Los ataques DDoS han aumentado en frecuencia y sofisticación, causando pérdidas financieras y

Introducción La seguridad en redes inalámbricas empresariales es un desafío clave en la actualidad. Las redes Wi-Fi, esenciales para la conectividad corporativa, están expuestas a amenazas avanzadas como ataques man-in-the-middle, suplantación de puntos de acceso (rogue APs) y crackeo de contraseñas. Adoptar estándares modernos como WPA3 y autenticación 802.1X es fundamental para fortalecer la protección

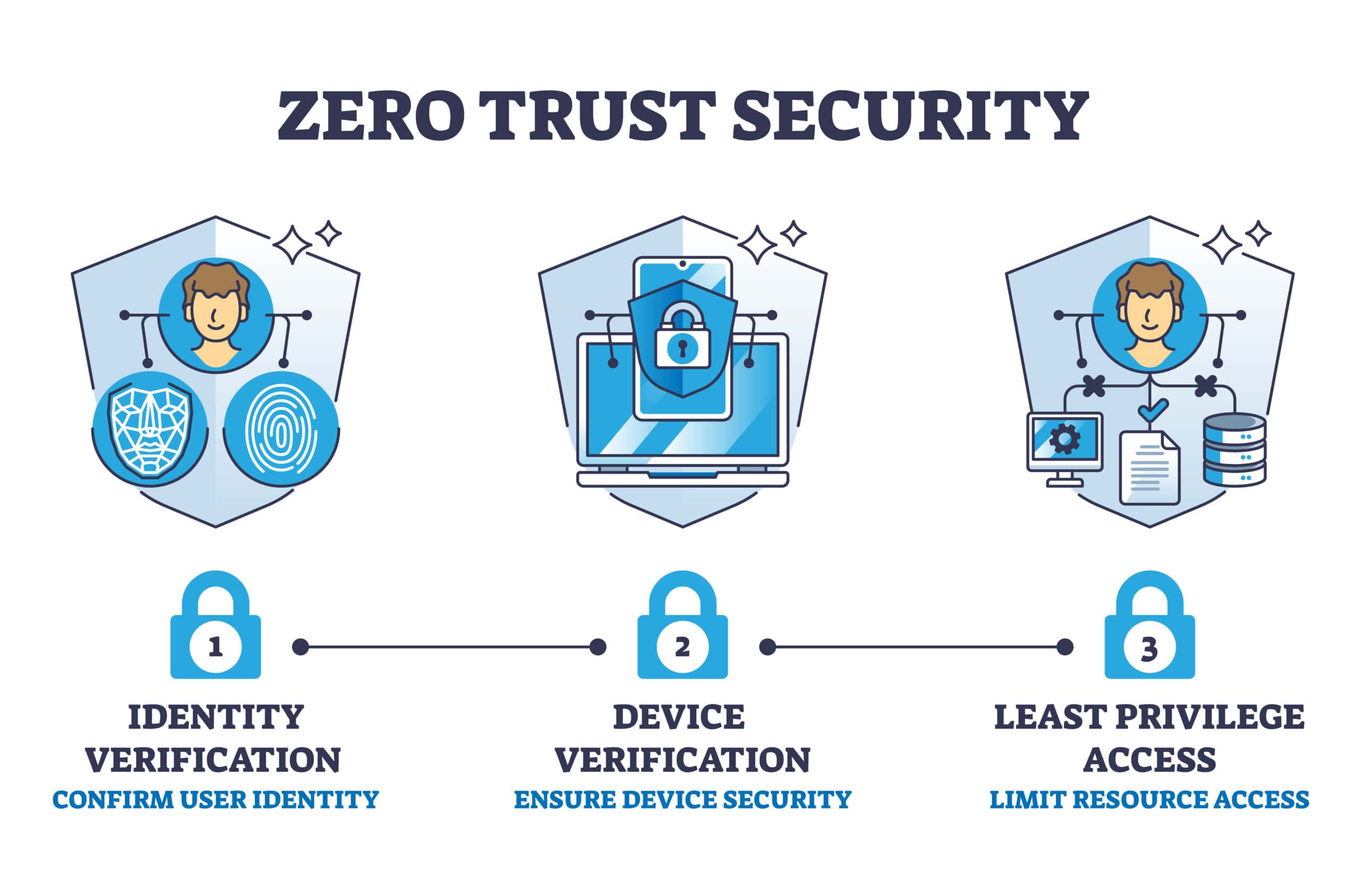

Introducción La implementación de Zero Trust es hoy un requisito esencial para cualquier organización que busque proteger sus activos digitales frente a un entorno de amenazas cada vez más sofisticado. A diferencia de los modelos de seguridad tradicionales basados en perímetros, Zero Trust se centra en eliminar la confianza implícita y reforzar la autenticación continua.

En un mundo cada vez más conectado, las empresas enfrentan amenazas cibernéticas que ya no pueden ser contenidas solo con firewalls tradicionales y perímetros definidos. El trabajo remoto, la nube y los dispositivos móviles han eliminado los límites claros de la red, exponiendo datos y sistemas críticos a riesgos constantes. Imagina que un atacante logra