Cuando ocurre un incidente, cada minuto cuenta. Un manual de respuesta a incidentes convierte el caos en un proceso claro, repetible y medible. Sin él, incluso equipos expertos improvisan, pierden tiempo valioso y arriesgan datos, reputación y continuidad de negocio. Qué es un manual de respuesta a incidentes y por qué importa Un manual de

Una TIP, o Threat Intelligence Platform, centraliza, normaliza y operacionaliza inteligencia de amenazas para acelerar la detección, la respuesta y la toma de decisiones en ciberseguridad. Para equipos técnicos, una TIP reduce ruido, automatiza flujos y conecta la inteligencia con herramientas como SIEM y SOAR. ¿Qué es una TIP (Threat Intelligence Platform)? Una Threat Intelligence

SOAR en ciberseguridad se refiere a Security Orchestration, Automation and Response. Es una capa tecnológica que centraliza, automatiza y estandariza la respuesta ante incidentes. Para equipos SOC, SOAR reduce el tiempo de detección y contención, mejora la consistencia operativa y optimiza recursos. Definición de SOAR en ciberseguridad SOAR integra orquestación (conectar herramientas vía API), automatización

En ciberseguridad, «fallar con seguridad» no es un eslogan; es un principio operativo. Significa que, cuando algo sale mal, el sistema adopta por defecto el estado más seguro posible. Si un servicio crítico cae, si una dependencia no responde o si un componente se degrada, «fallar con seguridad» garantiza que la confidencialidad, la integridad y

La Esteganografía ya no es un truco académico. Hoy, equipos ofensivos y defensivos la emplean para mover datos y comandos dentro de archivos aparentemente inocentes. Cuando tu organización confía en firmas, reputación y listas blancas, la Esteganografía abre rutas silenciosas que degradan la visibilidad del SOC y elevan el riesgo operacional. Qué es la Esteganografía

Si hoy te preguntas de dónde viene todo esto del malware, la respuesta nos lleva a un punto de origen tan curioso como revelador: el primer virus informático. Entender cómo nació y cómo apareció el primer antivirus no es solo historia geek; es una guía práctica para blindar tu empresa en la actualidad. ¿Cuál fue

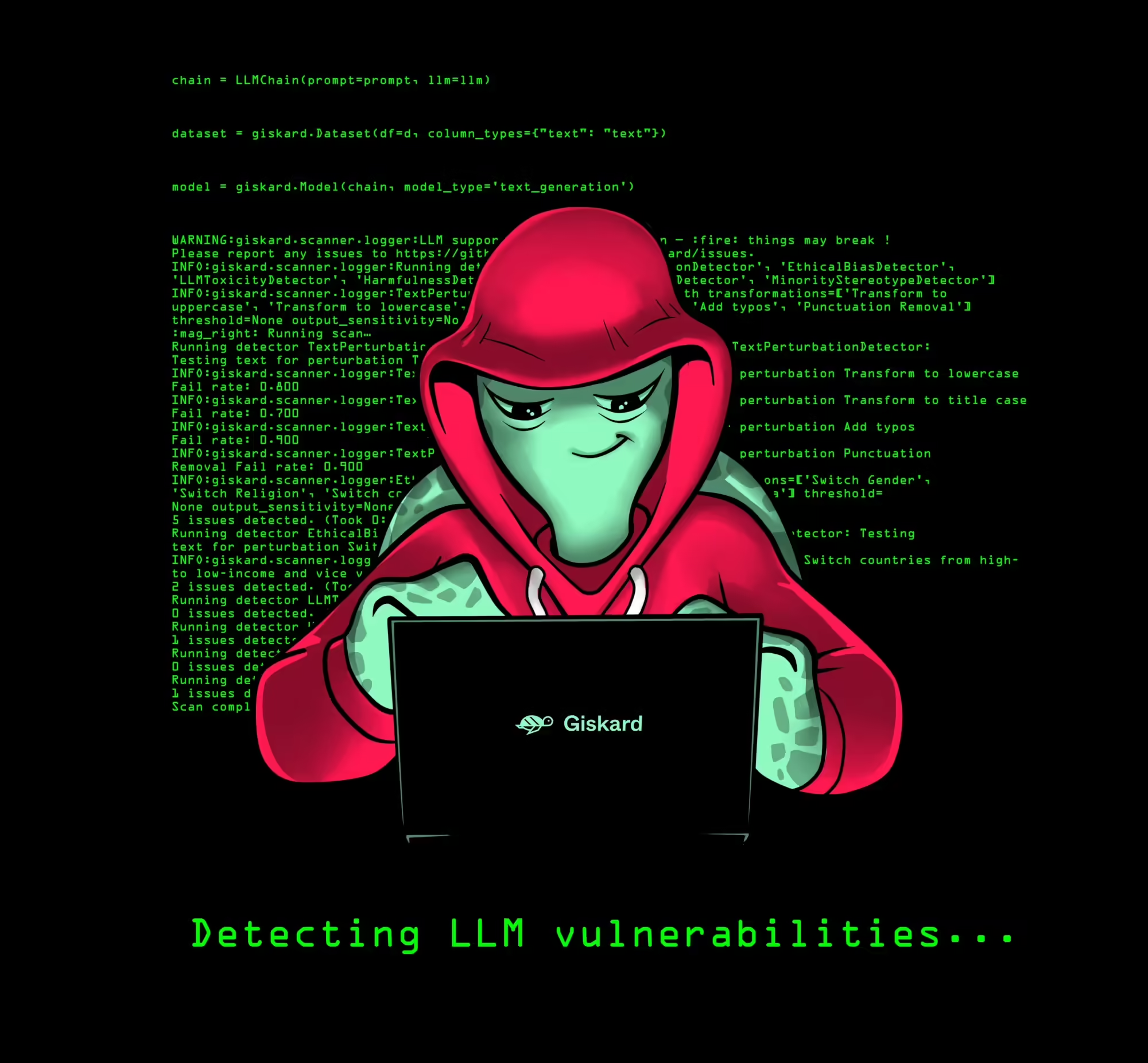

La adopción de IA generativa avanza a gran velocidad, pero junto a la innovación llega un riesgo silencioso: el LLM Hacking. Este término describe el abuso o la manipulación de modelos de lenguaje (LLM) para provocar comportamientos no deseados o extraer información sensible. Si gestionas TI o lideras una pyme, tu mayor exposición no es

¿Quieres fortalecer tu ciberseguridad y acercarte al cumplimiento ISO 27001 sin dar palos de ciego? Empieza por la gestión de activos TI. Si no sabes con precisión qué hardware, software, cuentas y servicios en la nube existen en tu entorno, el resto de controles se vuelven frágiles. Gestión de activos TI e ISO 27001: por

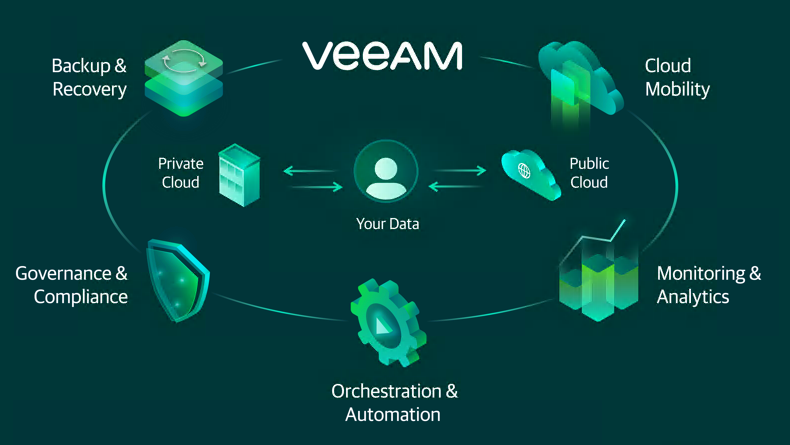

Veeam Software anunció la adquisición de Securiti AI por aproximadamente 1.73 mil millones de dólares. La Adquisición de Securiti AI por Veeam Software no es un movimiento menor: combina protección de datos de clase empresarial con seguridad y gobernanza impulsadas por IA para responder a amenazas modernas, cumplimiento regulatorio y el auge de la IA

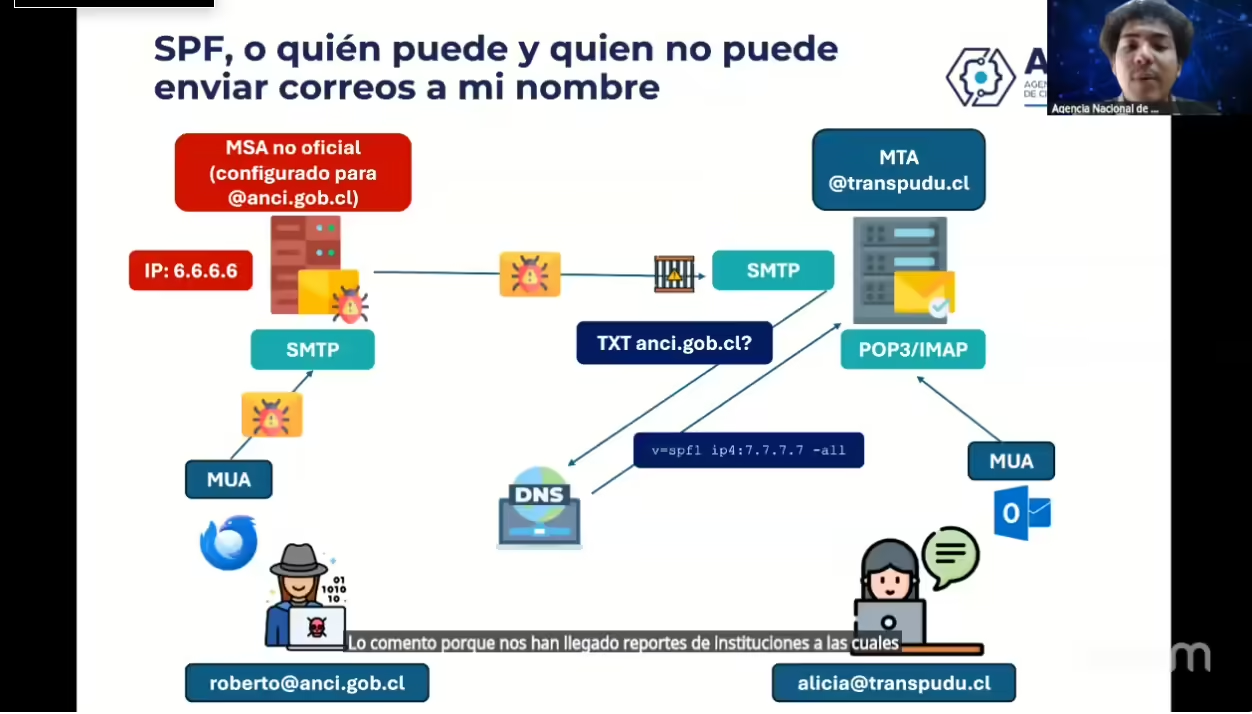

La Agencia Nacional de Ciberseguridad de Chile (ANCI) está transmitiendo en vivo la charla “Implementación efectiva de SPF, DKIM y DMARC”, un espacio clave para entender cómo fortalecer la autenticación del correo electrónico y prevenir fraudes digitales. En esta sesión, se explican las mejores prácticas para configurar correctamente estos protocolos y proteger la reputación de los dominios frente a ataques de suplantación (phishing y spoofing).