by drmunozcl

Share

Por drmunozcl

Compartir

Introducción

La implementación de Zero Trust es hoy un requisito esencial para cualquier organización que busque proteger sus activos digitales frente a un entorno de amenazas cada vez más sofisticado. A diferencia de los modelos de seguridad tradicionales basados en perímetros, Zero Trust se centra en eliminar la confianza implícita y reforzar la autenticación continua. Este artículo técnico explora los fundamentos de Zero Trust, sus componentes clave, y las mejores prácticas para desplegarlo efectivamente en redes corporativas, incluyendo ejemplos de software y servicios.

Fundamentos del modelo Zero Trust

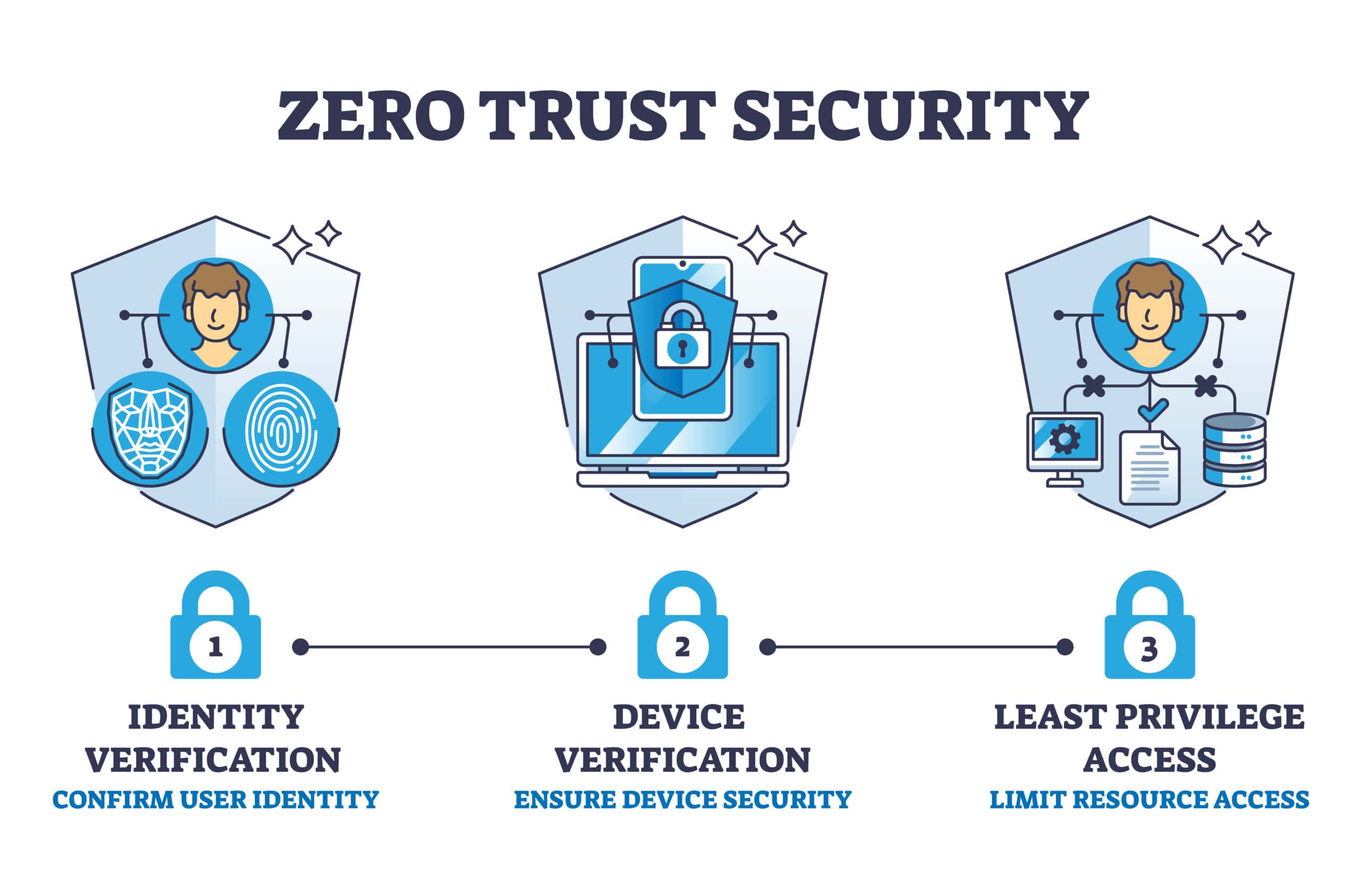

El modelo Zero Trust se basa en el principio de nunca confiar, siempre verificar. Esto significa que, independientemente de la ubicación o el origen de una solicitud (ya sea interna o externa), se debe verificar cada acceso antes de permitirlo. Los pilares fundamentales incluyen:

- Autenticación multifactor (MFA): Requiere que los usuarios proporcionen dos o más pruebas de identidad.

- Acceso de menor privilegio: Los usuarios solo tienen acceso a los recursos estrictamente necesarios para su rol.

- Microsegmentación: Divide la red en segmentos más pequeños para contener posibles brechas.

- Visibilidad continua: Supervisa continuamente el tráfico y los comportamientos para detectar anomalías.

- Políticas dinámicas basadas en contexto: Evalúa el contexto (dispositivo, ubicación, estado de seguridad) antes de autorizar el acceso.

Herramientas y servicios para implementar Zero Trust

La implementación de Zero Trust requiere un ecosistema de soluciones integradas. Aquí algunos ejemplos de herramientas y servicios líderes:

- Identity and Access Management (IAM):

- Okta: Plataforma líder para gestión de identidades y acceso, que permite MFA, SSO (single sign-on) y gestión de usuarios.

- Microsoft Entra ID (antes Azure AD): Proporciona autenticación, control de acceso y protección de identidades para entornos Microsoft y multicloud.

- Redes definidas por software (SDN) y microsegmentación:

- VMware NSX: Permite microsegmentación y control granular del tráfico entre aplicaciones y cargas de trabajo.

- Cisco Tetration: Proporciona visibilidad, analítica y políticas de microsegmentación en entornos híbridos.

- Autenticación multifactor (MFA):

- Duo Security: Solución popular para MFA que se integra con múltiples sistemas y servicios en la nube.

- Supervisión y detección de amenazas:

- CrowdStrike Falcon: Plataforma de protección de endpoints que utiliza inteligencia artificial para detectar comportamientos anómalos.

- Splunk: Herramienta de SIEM (Security Information and Event Management) que permite correlacionar eventos de seguridad y generar alertas.

- SASE (Secure Access Service Edge):

- Zscaler: Plataforma basada en la nube que proporciona acceso seguro a aplicaciones y reduce la superficie de ataque.

Mejores prácticas para implementar Zero Trust

Evaluación inicial y planificación

Antes de desplegar Zero Trust, realiza un inventario completo de activos, usuarios y aplicaciones. Define qué datos y servicios son más críticos y requieren mayores controles. Establece un roadmap de implementación con etapas claras.

Adopta una estrategia de «menor privilegio»

Revisa los permisos actuales y ajusta las políticas de acceso para que los usuarios solo puedan acceder a lo que necesitan. Implementa revisiones periódicas de permisos y usa herramientas IAM para automatizar este proceso.

Implementa MFA en todos los accesos críticos

No basta con activar MFA en el correo electrónico corporativo; extiéndelo a VPNs, aplicaciones en la nube, paneles de administración y accesos remotos.

Microsegmenta la red

Divide la red en segmentos lógicos para limitar el movimiento lateral de los atacantes. Usa herramientas como VMware NSX o Cisco Tetration para definir políticas precisas entre aplicaciones y usuarios.

Monitorea y responde en tiempo real

Implementa sistemas de SIEM para obtener visibilidad centralizada. Configura alertas para detectar comportamientos sospechosos, y define playbooks de respuesta ante incidentes.

Usa políticas dinámicas

Aprovecha herramientas como Microsoft Entra ID para aplicar políticas que consideren factores dinámicos, como el dispositivo usado, la ubicación y el riesgo detectado, para decidir si se permite o bloquea un acceso.

Educa a los usuarios y al equipo

Zero Trust no es solo un proyecto técnico: requiere un cambio cultural. Realiza entrenamientos frecuentes, simula escenarios de ataque (como campañas de phishing controladas) y mide la preparación del personal.

Ejemplo de arquitectura Zero Trust

Imagina una organización con oficinas físicas y usuarios remotos. La arquitectura Zero Trust podría incluir:

- Usuarios autenticándose con MFA a través de Okta.

- Acceso a aplicaciones en la nube protegido por Zscaler.

- Tráfico interno segmentado con VMware NSX.

- Monitorización de endpoints con CrowdStrike.

- Correlación de eventos y alertas con Splunk.

Cada componente contribuye a un ecosistema donde ningún acceso se da por hecho, y cada acción se valida en tiempo real.

Desafíos comunes en la implementación

- Integración de sistemas heredados: Muchos entornos corporativos usan aplicaciones legacy difíciles de integrar.

- Resistencia cultural: Cambiar la mentalidad de «todo dentro es seguro» requiere tiempo y esfuerzo.

- Complejidad operativa: Administrar múltiples herramientas y políticas puede generar fricción si no se automatiza correctamente.

Conclusión

La implementación de Zero Trust es un proceso estratégico que transforma la forma en que las organizaciones protegen sus activos digitales. No se trata de comprar una única herramienta, sino de diseñar un enfoque integral que abarque identidades, redes, aplicaciones y usuarios. Siguiendo las mejores prácticas, y apoyándote en soluciones líderes del mercado, podrás construir un entorno más seguro, resiliente y preparado para enfrentar las amenazas actuales.

Si deseas un diagnóstico personalizado para tu empresa, consulta con especialistas en Zero Trust y comienza a reforzar tu estrategia de ciberseguridad hoy mismo.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y

Hoy probé el Test de phishing de google y lo encontré bastante bueno para revelar nuestros puntos ciegos frente a correos maliciosos. Es una herramienta simple y gratuita que puedes usar para concientizar a tu equipo o para evaluar tu propia capacidad de detección. Te dejo el enlace directo: https://phishingquiz.withgoogle.com/ Cada día recibimos mensajes que