by drmunozcl

Share

Por drmunozcl

Compartir

En el mundo digital actual, la ciberseguridad es una preocupación prioritaria para cualquier empresa, independientemente de su tamaño. Los ciberataques pueden tener consecuencias devastadoras, especialmente para las pequeñas y medianas empresas que a menudo carecen de los recursos necesarios para recuperarse de una violación de seguridad. Este artículo aborda la importancia de utilizar herramientas de monitoreo de ciberseguridad, destacando opciones gratuitas que son esenciales para proteger tu negocio.

La importancia de las herramientas de monitoreo de ciberseguridad

Las amenazas cibernéticas evolucionan constantemente, y con ellas, aumenta la necesidad de una protección eficaz. La falta de recursos, tanto económicos como humanos, puede dejar a las pymes vulnerables a ataques maliciosos. Además, el desconocimiento de los ataques que podrían estar ocurriendo sin ser detectados agrava esta situación.

Imagina perder toda la información financiera de tu empresa o descubrir que la información de tus clientes ha sido comprometida. Los costos asociados no solo son financieros, sino también daños a la reputación y pérdida de confianza del cliente. ¿Estás preparado para detectar a tiempo estas amenazas antes de que sean irreparables?

La implementación de herramientas de monitoreo de ciberseguridad gratuitas pueden ser una solución efectiva para prevenir y responder a amenazas cibernéticas. Además de ser económicamente accesibles, estas herramientas ofrecen funciones avanzadas que facilitan el monitoreo y la protección de tus redes y sistemas. Vamos a explorar algunas de las mejores opciones disponibles.

Herramientas gratuitas de monitoreo de ciberseguridad

1. Snort

Snort es un sistema gratuito de detección de intrusiones (IDS) que permite analizar el tráfico de red en tiempo real. Es altamente personalizable y se puede configurar para enviar alertas al detectar actividades sospechosas en la red. Con Snort, las empresas pueden crear reglas específicas para sus necesidades de seguridad, proporcionando un monitoreo exhaustivo de la actividad de la red.

2. OSSEC

OSSEC es un sistema gratuito de detección de intrusiones basado en host (HIDS). Este software permite a las empresas monitorear la integridad de los archivos, detectar intentos de acceso no autorizados y analizar los registros en busca de patrones sospechosos. Al ser multiplataforma y compatible con diversas infraestructuras, OSSEC es una opción versátil para pequeñas y medianas empresas.

3. Suricata

Similar a Snort, Suricata es una herramienta de detección de intrusiones y análisis de tráfico de red. Ofrece funcionalidades avanzadas como la inspección de protocolos y la identificación de aplicaciones. Suricata es compatible con la mayoría de los sistemas operativos y registra en detalle las anomalías en el tráfico de red, ayudando a las empresas a identificar amenazas potenciales.

4. Wireshark

Wireshark es una de las herramientas de análisis de paquetes más populares y ampliamente utilizada en la ciberseguridad. Permite a los usuarios capturar y visualizar datos provenientes de una red en vivo. Con su amplio soporte de protocolos, es ideal para analizar el tráfico y detectar actividades anómalas.

5. Nagios

Nagios ofrece soluciones de monitoreo de sistemas y redes, permitiendo a las empresas identificar problemas y resolverlos antes de que afecten a sus operaciones. Aunque algunas funcionalidades avanzadas requieren una licencia de pago, la versión gratuita proporciona un conjunto robusto de herramientas de monitoreo.

Conclusión

La ciberseguridad es una parte vital de las operaciones de cualquier empresa moderna. A través del uso de herramientas de monitoreo gratuitas, las pymes pueden fortalecer sus defensas sin incurrir en altos costos. Herramientas como Snort, OSSEC, Suricata, Wireshark y Nagios proporcionan una capa añadida de protección, ayudando a detectar y responder a las amenazas cibernéticas de manera efectiva. Desplegar estas soluciones no solo protege los activos digitales, sino que también asegura la confianza de tus clientes.

Estas herramientas no requieren una inversión significativa pero brindan un retorno invaluable en la forma de seguridad mejorada y tranquilidad.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

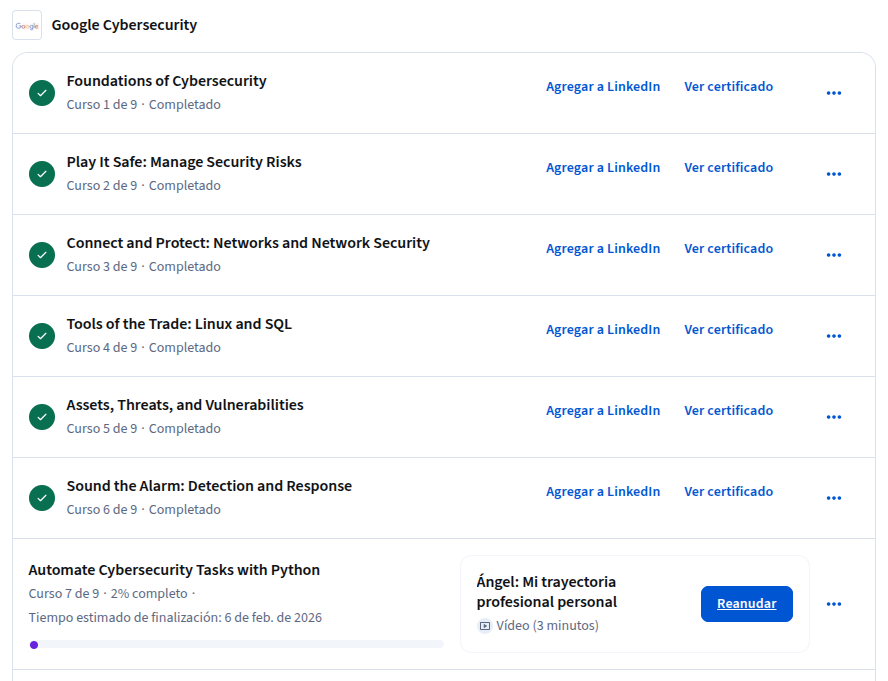

Durante las últimas semanas he estado un poco menos activo de lo habitual en el blog, y quería contarte el porqué de forma transparente. He estado completamente concentrado en obtener el Certificado Ciberseguridad de Google, impartido a través de Coursera. Es una certificación exigente, compuesto de 9 cursos, por lo que requiere tiempo, foco y

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y