La superficie de ataque crece con cada nuevo servicio expuesto, dispositivo conectado y nube integrada. Una red plana, configuraciones por defecto, puertos abiertos sin control o protocolos obsoletos convierten cualquier incidente menor en un movimiento lateral devastador. El resultado es predecible: ransomware con alto tiempo de inactividad, exfiltración de datos y costos de recuperación que

Cuando ocurre un incidente, cada minuto cuenta. Un manual de respuesta a incidentes convierte el caos en un proceso claro, repetible y medible. Sin él, incluso equipos expertos improvisan, pierden tiempo valioso y arriesgan datos, reputación y continuidad de negocio. Qué es un manual de respuesta a incidentes y por qué importa Un manual de

Durante su presentación en 8.8 Matrix Chile, John Shier, Field CISO de Sophos, compartió una idea poderosa y sencilla a la vez: la “Santísima Trinidad de la Ciberdefensa”. En un entorno donde los ataques son cada vez más sofisticados, recordó que la verdadera fortaleza de una organización no siempre depende de las tecnologías más avanzadas,

La superficie de ataque crece, los presupuestos no tanto. Muchas pymes y equipos TI reaccionan a incidentes, pero pocas miden su exposición de forma sistemática. En InfoProteccion defendemos que la clave está en aplicar metodologías evaluación riesgos ciberseguridad que permitan priorizar inversiones con datos y no con intuiciones. No necesitas una bola de cristal: necesitas

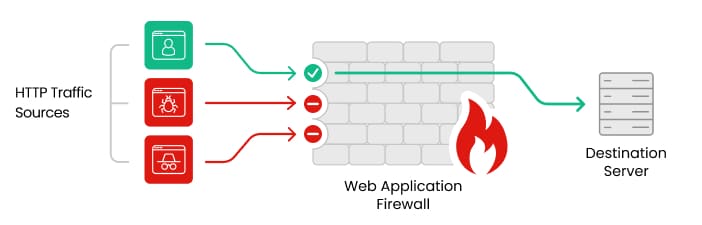

En el mundo actual, donde las amenazas cibernéticas aumentan día a día, la protección de las aplicaciones web se ha convertido en una prioridad para las organizaciones. Un componente clave en la seguridad web es el Firewall de Aplicaciones Web (Web Application Firewall, WAF). Este artículo desglosará qué es un WAF, cómo funciona, y por

La protección de datos personales es una preocupación crítica en la era digital actual, especialmente para profesionales de TI y expertos en ciberseguridad. Con las crecientes amenazas de ciberataques y violaciones de datos, es fundamental aplicar técnicas eficaces para proteger la privacidad de los datos. En este contexto, la anonimización y seudoanonimización se presentan como

En el contexto actual de ciberseguridad, la protección de datos sensibles se ha convertido en una prioridad absoluta para las organizaciones. El enmascaramiento de datos juega un papel crucial al garantizar que la información confidencial no sea accesible de manera no autorizada. ¿Por qué enmascarar los datos? En un entorno donde las amenazas cibernéticas son

En el entorno empresarial actual, las amenazas cibernéticas están en constante evolución, lo que plantea desafíos significativos para los profesionales de TI. Las vulnerabilidades de seguridad no corregidas se convierten en una puerta de entrada para atacantes malintencionados. Por ello, identificar y mitigar estas debilidades es esencial para salvaguardar la infraestructura informática. A continuación, exploraremos

En la era digital actual, donde las amenazas cibernéticas están en constante aumento, enfrentar las brechas de seguridad se ha convertido en una tarea crítica para los profesionales de TI. La priorización efectiva de estas brechas es esencial para proteger los activos de una organización y mitigar los riesgos potenciales. Este artículo explorará cómo un

Con el aumento de las amenazas cibernéticas, es crucial implementar estrategias efectivas para proteger la infraestructura de TI de las organizaciones. Uno de los problemas más apremiantes es la corrección de vulnerabilidades de seguridad, y aquí es donde la automatización se presenta como una solución poderosa y eficiente. La complejidad de la gestión de vulnerabilidades