by drmunozcl

Share

Por drmunozcl

Compartir

El avance de la computación cuántica y su impacto en la ciberseguridad

La llegada de los chips cuánticos

La computación cuántica está evolucionando rápidamente, con gigantes tecnológicos como Google, IBM y Microsoft invirtiendo en su desarrollo. A diferencia de los ordenadores clásicos, que usan bits (0 y 1), los ordenadores cuánticos emplean cúbits, permitiendo realizar cálculos exponencialmente más rápidos. Sin embargo, este avance supone un riesgo significativo para la seguridad digital actual.

El fin de la criptografía actual

Los sistemas de encriptación modernos, como RSA y ECC, dependen de la dificultad de factorizar números grandes y resolver problemas matemáticos complejos. No obstante, con un ordenador cuántico lo suficientemente potente, estos sistemas podrían ser vulnerados en cuestión de minutos. El algoritmo de Shor, por ejemplo, es capaz de descomponer claves criptográficas de manera extremadamente eficiente en un entorno cuántico. Esto implica que datos sensibles, transacciones bancarias y comunicaciones seguras podrían quedar expuestos a actores maliciosos.

La criptografía post-cuántica

Para contrarrestar esta amenaza, los investigadores están desarrollando nuevos algoritmos de cifrado resistentes a la computación cuántica, conocidos como criptografía post-cuántica. Organizaciones como el Instituto Nacional de Estándares y Tecnología (NIST) están liderando la estandarización de estas soluciones. Mientras tanto, las empresas deben prepararse adoptando protocolos híbridos que combinen la criptografía clásica con mecanismos cuánticos de seguridad.

Conclusión

La computación cuántica no solo representa un avance sin precedentes, sino también un desafío crítico para la ciberseguridad. La transición hacia un entorno seguro post-cuántico es fundamental para garantizar la privacidad y seguridad digital en el futuro. Empresas y gobiernos deben actuar desde ahora para mitigar el impacto de esta tecnología disruptiva.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

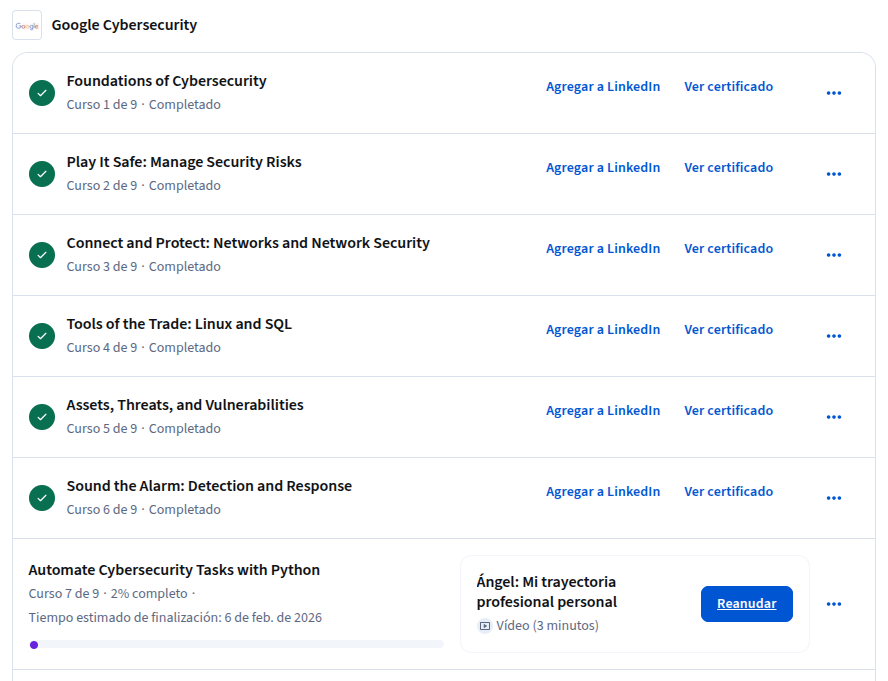

Durante las últimas semanas he estado un poco menos activo de lo habitual en el blog, y quería contarte el porqué de forma transparente. He estado completamente concentrado en obtener el Certificado Ciberseguridad de Google, impartido a través de Coursera. Es una certificación exigente, compuesto de 9 cursos, por lo que requiere tiempo, foco y

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y