by drmunozcl

Share

Por drmunozcl

Compartir

En el vertiginoso mundo de las start-ups, donde la innovación y el crecimiento rápido son prioridades, la ciberseguridad suele pasar a segundo plano. Sin embargo, ignorar esta área crítica puede poner en riesgo toda la operación de la empresa. Como entendemos estos riesgos, te entregamos 10 puntos claves en este checklist de ciberseguridad para start-ups.

La ciberseguridad suele ser ignorada en los inicios

Muchas start-ups priorizan la velocidad sobre la seguridad. En su afán por lanzar productos al mercado, atraer inversión y escalar, omiten implementar medidas básicas de protección digital. Esta negligencia puede ser aprovechada por ciberdelincuentes que buscan blancos fáciles.

Las consecuencias pueden ser catastróficas

Una brecha de seguridad puede significar la pérdida de datos sensibles, interrupciones operativas, sanciones legales y daño a la reputación. Para una start-up, un incidente de este tipo no solo implica costos económicos, sino que puede poner en jaque su viabilidad y credibilidad frente a clientes e inversores.

Checklist de ciberseguridad para start-ups

A continuación, te presentamos un checklist esencial para fortalecer la postura de ciberseguridad de tu start-up:

1. Evaluación de riesgos

- Identifica los activos digitales críticos.

- Determina amenazas probables y vulnerabilidades.

- Evalúa el impacto potencial de incidentes.

2. Autenticación y control de accesos

- Implementa autenticación multifactor (MFA).

- Utiliza gestores de contraseñas seguros.

- Aplica el principio de privilegio mínimo.

3. Actualización y parches

- Mantén todos los sistemas, software y plugins actualizados.

- Automatiza las actualizaciones de seguridad cuando sea posible.

4. Copias de seguridad

- Realiza backups automáticos y regulares.

- Almacénalos en ubicaciones seguras (idealmente en la nube y offline).

- Prueba la restauración periódicamente.

5. Cifrado de datos

- Cifra los datos en tránsito (HTTPS, VPN) y en reposo.

- Protege dispositivos móviles y portátiles con cifrado de disco.

6. Seguridad del correo electrónico

- Implementa filtros anti-phishing y antivirus.

- Capacita al equipo en la detección de correos sospechosos.

- Usa dominios verificados y SPF/DKIM/DMARC.

7. Políticas internas de seguridad

- Crea políticas claras de uso de tecnología y acceso remoto.

- Capacita regularmente al personal sobre mejores prácticas.

- Establece protocolos de respuesta ante incidentes.

8. Seguridad en la nube

- Revisa la configuración de seguridad en servicios cloud.

- Limita permisos y revisa accesos con regularidad.

- Realiza auditorías de actividad sospechosa.

9. Plan de respuesta ante incidentes

- Define un plan de acción claro ante ciberataques.

- Establece roles y responsabilidades.

- Simula escenarios para probar la eficacia del plan.

10. Cumplimiento normativo

- Asegúrate de cumplir con leyes como GDPR, LGPD o LOPD.

- Documenta las medidas de protección adoptadas.

- Consulta con asesores legales especializados.

Conclusión

La ciberseguridad no es un lujo para las grandes corporaciones, es una necesidad crítica también para las start-ups. Implementar este checklist no solo protege tu negocio, sino que también transmite confianza a tus clientes e inversionistas. Comienza cuanto antes: la mejor defensa es la prevención.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Veeam Software anunció la adquisición de Securiti AI por aproximadamente 1.73 mil millones de dólares. La Adquisición de Securiti AI por Veeam Software no es un movimiento menor: combina protección de datos de clase empresarial con seguridad y gobernanza impulsadas por IA para responder a amenazas modernas, cumplimiento regulatorio y el auge de la IA

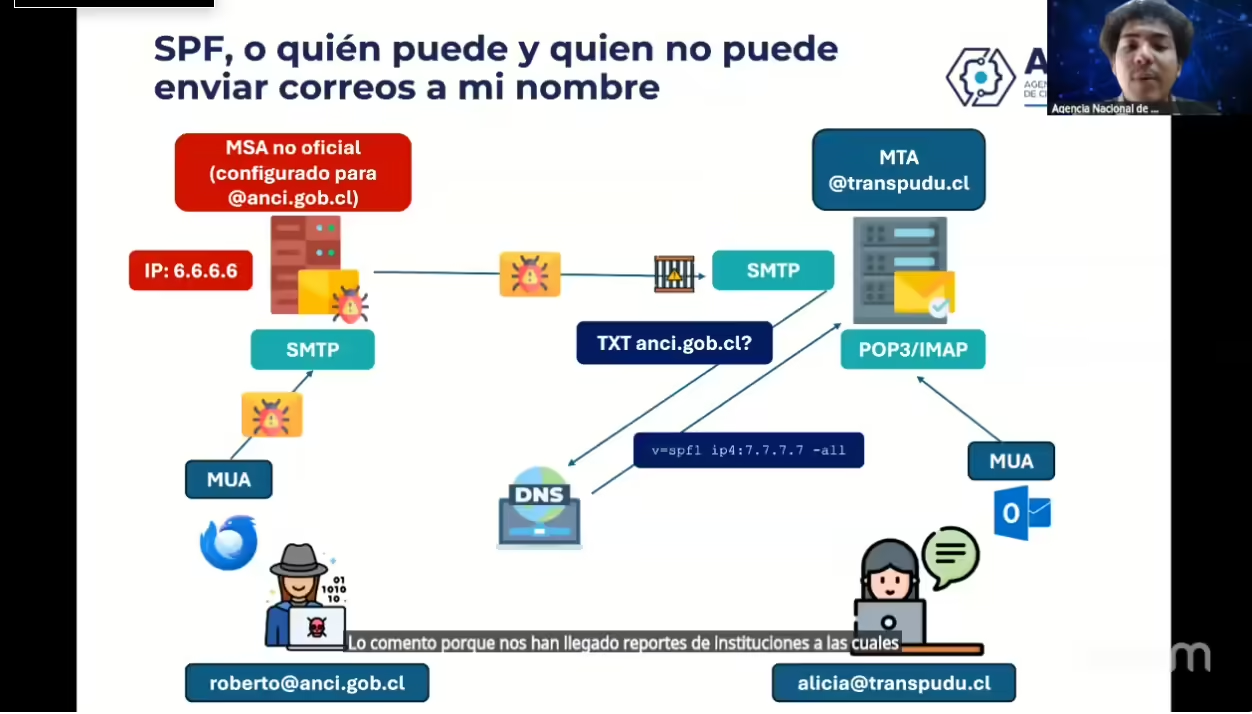

La Agencia Nacional de Ciberseguridad de Chile (ANCI) está transmitiendo en vivo la charla “Implementación efectiva de SPF, DKIM y DMARC”, un espacio clave para entender cómo fortalecer la autenticación del correo electrónico y prevenir fraudes digitales. En esta sesión, se explican las mejores prácticas para configurar correctamente estos protocolos y proteger la reputación de los dominios frente a ataques de suplantación (phishing y spoofing).

El ataque a proveedor tercero de Discord ha expuesto identidades y datos personales de decenas de miles de usuarios. Según reportes iniciales, cerca de 70.000 personas que realizaron verificaciones de edad o identidad en servidores de Discord podrían verse afectadas. En InfoProteccion analizamos qué ocurrió, por qué importa, y cómo responder con rapidez para reducir

La filtración masiva de datos en Vietnam Airlines vuelve a poner bajo el foco la seguridad del sector aéreo: según Cybersecurity Review, un conjunto de 23 millones de registros vinculados a la aerolínea habría quedado expuesto. No hablamos de un simple “mal día en el aeropuerto”; hablamos de información personal que puede alimentar fraudes, suplantaciones