En un SDLC seguro, la etapa de pruebas ya no puede limitarse a casos de uso felices ni a validaciones manuales puntuales. Las amenazas evolucionan más rápido que los ciclos de release, el tiempo de explotación de CVE se reduce y los entornos modernos distribuidos multiplican la superficie de ataque. El resultado es predecible: vulnerabilidades

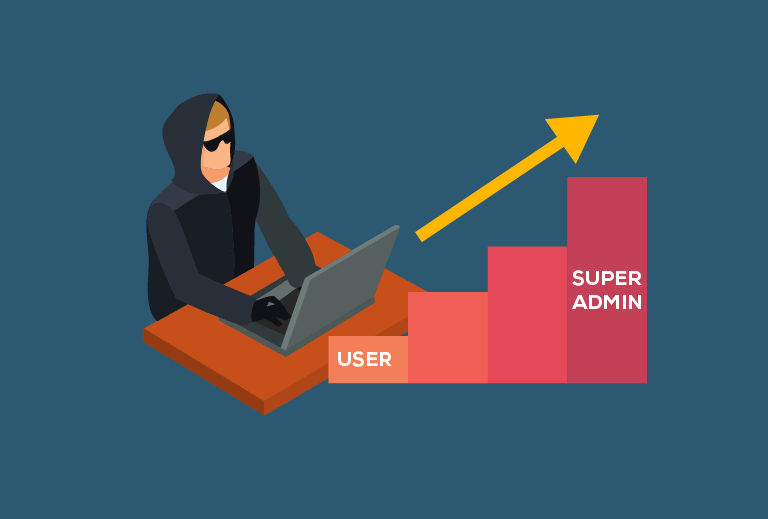

La elevación de privilegios es una técnica mediante la cual un usuario o proceso obtiene permisos superiores a los autorizados, normalmente con el objetivo de ejecutar acciones administrativas. Los atacantes la usan para tomar control del sistema, mantener persistencia y mover lateralmente dentro de la red corporativa. Definición de elevación de privilegios La elevación de

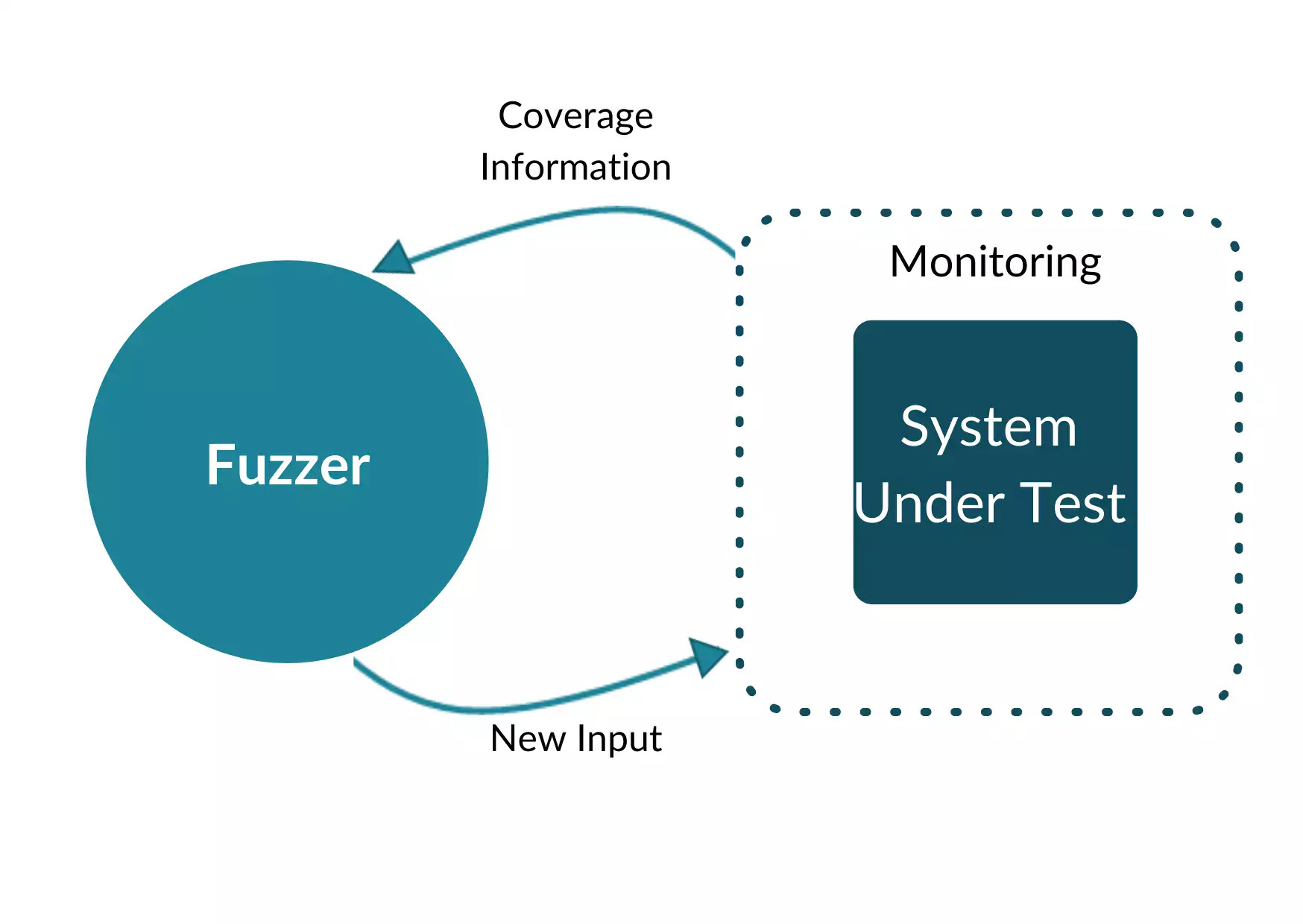

El Fuzzing es una técnica de prueba automatizada que envía entradas aleatorias, mutadas o generadas a un objetivo para provocar fallos y descubrir vulnerabilidades. En ciberseguridad, el Fuzzing permite detectar errores de memoria, validación deficiente de datos y estados inesperados en binarios, parsers, protocolos, APIs y firmware. Su eficacia radica en la ejecución masiva y

Entender exactamente qué es un jailbreak es fundamental para gestionar el riesgo en flotas iOS. En términos simples, el jailbreak es el proceso de obtener control de superusuario (root) en un dispositivo Apple para eludir las restricciones de seguridad de iOS, como la firma de código, el sandbox y los entitlements. Aunque suele asociarse con

Cuando el software llega a producción, los ataques no consultan el repositorio: golpean la aplicación en tiempo de ejecución. Las Pruebas dinámicas (DAST) abordan ese riesgo evaluando la seguridad desde el exterior, como lo haría un atacante. Este enfoque complementa el “shift-left” y cubre brechas que el análisis estático no detecta, sobre todo en flujos

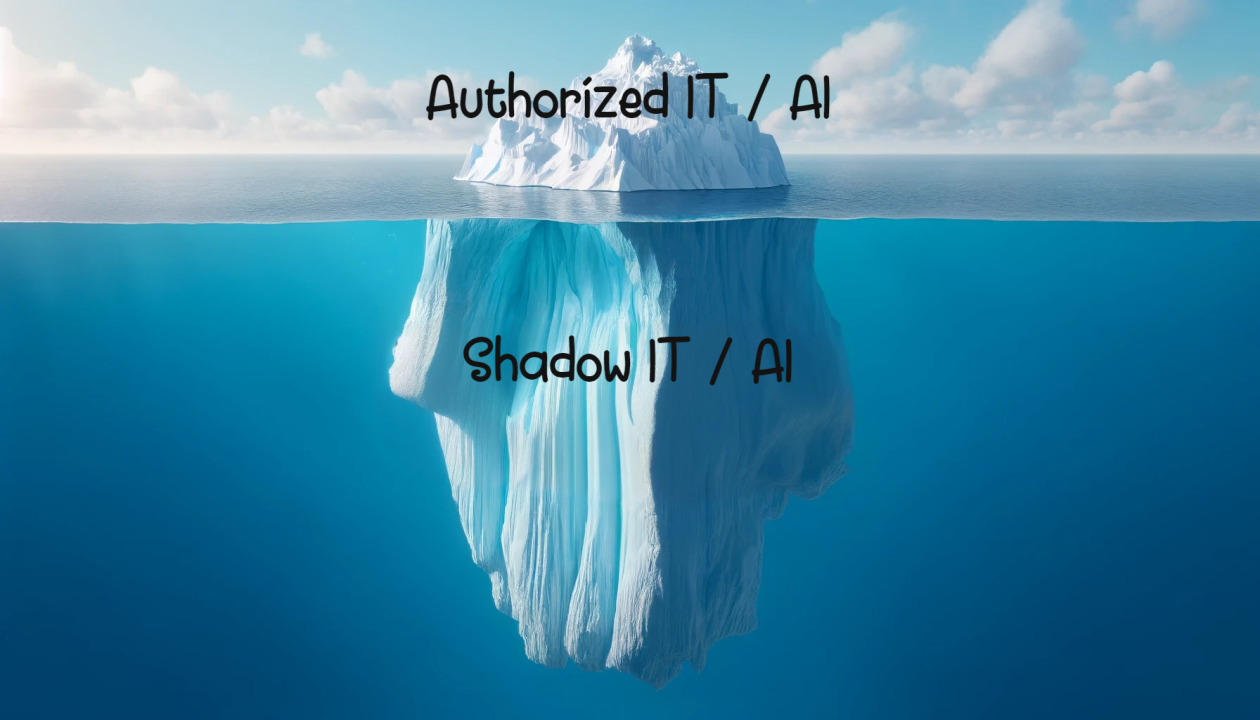

La adopción acelerada de la inteligencia artificial generativa está impulsando productividad, pero también abre una brecha silenciosa: Shadow AI. En ciberseguridad, este término describe el uso no autorizado o no gobernado de modelos de lenguaje (LLM), asistentes de código, agentes y APIs de IA por parte de equipos y usuarios, fuera del control de TI

Las superficies de ataque en la nube evolucionan más rápido que los catálogos de controles. Hoy, los adversarios apuntan a la identidad y a las sesiones para saltarse el perímetro y las políticas tradicionales. Bajo ese contexto, las nuevas técnicas de intrusión cloud, en particular token hijacking y session replay, se han convertido en vectores

En un entorno de despliegues continuos, microservicios y repositorios poliglota, la presión por entregar software rápido puede ocultar defectos que comprometen la seguridad. Una consulta SQL construida de forma insegura, una validación de entrada incompleta o un secreto expuesto en el código bastan para abrir una brecha. Las pérdidas económicas, el tiempo invertido en respuesta

La gestión efectiva de secretos y dependencias es crucial durante todo el ciclo de vida del desarrollo de software, especialmente en un entorno donde la seguridad es primordial. Los profesionales de TI, particularmente aquellos con interés en la ciberseguridad, deben entender cómo manejar adecuadamente estos elementos para proteger la integridad y confidencialidad de sus proyectos.

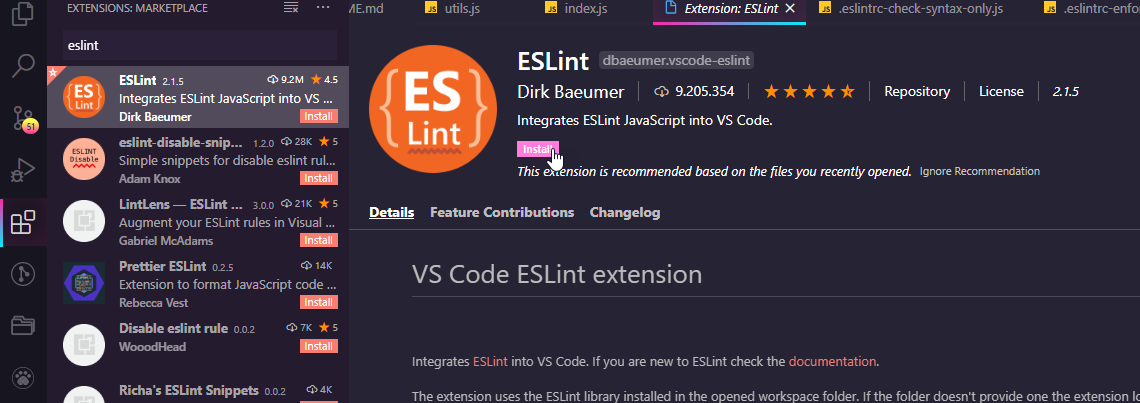

En la actualidad, la seguridad en el desarrollo de software es más crítica que nunca. Los profesionales de TI deben asegurarse de que su código no solo funcione correctamente sino también que sea seguro. La revisión de código es una práctica estándar que ayuda a detectar vulnerabilidades de seguridad antes de que lleguen a producción.