Cuando la tecnología, la regulación y las expectativas de clientes cambian más rápido que tu roadmap, el riesgo no espera. La Evaluación Entorno Externo PESTEL ISO 27001 te permite anticipar amenazas y oportunidades con método, alineando el contexto externo con tu Sistema de Gestión de Seguridad de la Información (SGSI). ¿Por qué importa la Evaluación

Implementar un SGSI que resista auditorías y ataques no es cuestión de suerte. El Análisis FODA en ISO 27001 ofrece una forma clara y práctica de entender tu contexto, priorizar riesgos y alinear inversiones de seguridad con objetivos del negocio. Si diriges TI o una pyme, este enfoque te ayuda a decidir dónde actuar primero,

El Patch Tuesday de septiembre ya está disponible y trae actualizaciones críticas de Microsoft para Windows, Edge y el ecosistema empresarial. Si administra TI o dirige una pyme, este es el recordatorio amable —y urgente— de que posponer parches hoy puede salir caro mañana. La prioridad es clara: evaluar riesgo, aplicar las actualizaciones críticas de

El mundo de la ciberseguridad vuelve a temblar con Tifón de Sal, un ciberataque de origen chino que impacta a organizaciones en 12 países. En InfoProteccion analizamos qué hay detrás de esta campaña, por qué representa un riesgo real tanto para infraestructuras críticas como para pymes, y qué acciones concretas puedes tomar hoy para reducir

La inteligencia artificial acelera procesos, reduce costos y abre nuevas líneas de negocio. Pero también multiplica la superficie de ataque, automatiza fraudes y pone en riesgo datos sensibles. En otras palabras, vivimos con una IA como amenaza y aliada. La cuestión no es elegir un bando, sino aprender a equilibrar innovación y seguridad para crecer sin

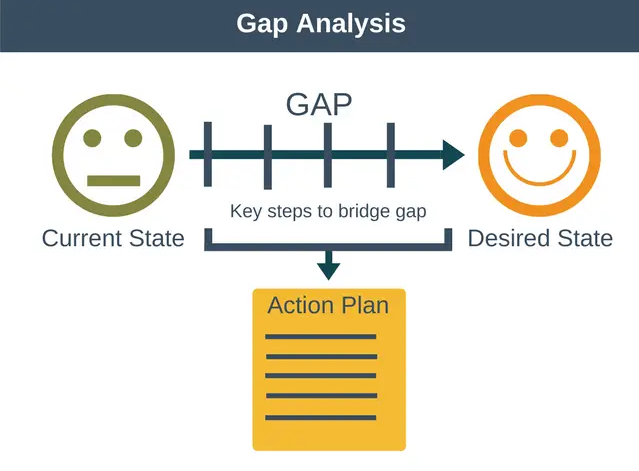

Un análisis de brecha (Gap Analysis) es una evaluación que compara la situación actual de una organización frente a un estándar o marco de referencia. En el caso de ISO 27001, permite identificar qué controles de seguridad de la información ya se cumplen y cuáles requieren mejoras o aún no están implementados. Puedes leer más

Stealerium avanza como una amenaza híbrida que combina robo de credenciales, secuestro de sesiones y control de webcams para facilitar el chantaje digital. Este stealer con funciones de RAT explota la ingeniería social, instaladores trojanizados y campañas de malvertising para infiltrarse en endpoints corporativos. Para los equipos de TI y seguridad, el riesgo es doble:

El ecosistema de amenazas evoluciona más rápido que muchos centros de operaciones de seguridad. Entre ransomware multi-etapa, fraudes masivos y campañas de phishing con señuelos generados por IA, los equipos luchan contra la fatiga de alertas y la latencia en la respuesta. En este contexto emerge Vyuha, un laboratorio con sede en India que apuesta

Si te preguntas cómo alinear tu empresa con ISO 27001 sin perder tiempo ni presupuesto, el análisis de brecha (GAP analysis) es tu mejor punto de partida. En InfoProteccion lo usamos para identificar, con precisión, qué necesitas para cumplir la norma y fortalecer tu Sistema de Gestión de Seguridad de la Información (SGSI). Evita sorpresas

Resumen del incidente El 23 de octubre de 2023, el grupo chileno de telecomunicaciones y servicios TI, Grupo GTD, sufrió un severo ataque de ransomware que comprometió su plataforma de Infraestructura como Servicio (IaaS), impactando servicios clave como data centers, acceso a internet, telefonía IP, VPN y televisión OTT. Ransomware: Rorschach (BabLock) El ransomware utilizado