¿Quieres fortalecer tu ciberseguridad y acercarte al cumplimiento ISO 27001 sin dar palos de ciego? Empieza por la gestión de activos TI. Si no sabes con precisión qué hardware, software, cuentas y servicios en la nube existen en tu entorno, el resto de controles se vuelven frágiles. Gestión de activos TI e ISO 27001: por

La nueva normativa de incidentes de ciberseguridad en China se perfila como uno de los movimientos regulatorios más relevantes para 2025. Para cualquier equipo TI o pyme con operaciones, clientes o proveedores en el mercado chino, el mensaje es claro: se avecinan plazos de reporte más agresivos, más obligaciones de respuesta y un escrutinio mayor

Preparar una empresa de servicios para la auditoría ISO 27001 no tiene por qué ser una carrera de último minuto. Si tu equipo depende de datos para operar y cerrar contratos, fallar la auditoría puede costarte clientes, reputación y foco operativo. La buena noticia: con un plan claro, la auditoría ISO 27001 se convierte en

La información de identificación personal (PII) es el combustible que impulsa procesos de negocio, analítica y personalización. También es el objetivo preferido de actores malintencionados y el foco de reguladores en todo el mundo. Si trabajas en TI o seguridad, proteger la PII no es solo una buena práctica: es una obligación estratégica para la

Esta guía visual explica cómo proteger datos personales y sensibles en el trabajo: qué son, cómo cumplir la ley (Ley de Protección de Datos y GDPR) y buenas prácticas para clasificar documentos, asegurar bases de datos y compartir información con control. Incluye recomendaciones clave como cifrado, MFA, minimización y auditoría.

La transición de ISO/IEC 27001:2013 a ISO/IEC 27001:2022 ya no es opcional: es una obligación con fechas límite claras. Si tu organización aún opera bajo la versión 2013, necesitas actuar ahora para evitar la caducidad del certificado, la pérdida de elegibilidad en licitaciones y la erosión de confianza con clientes y auditores. La fecha límite

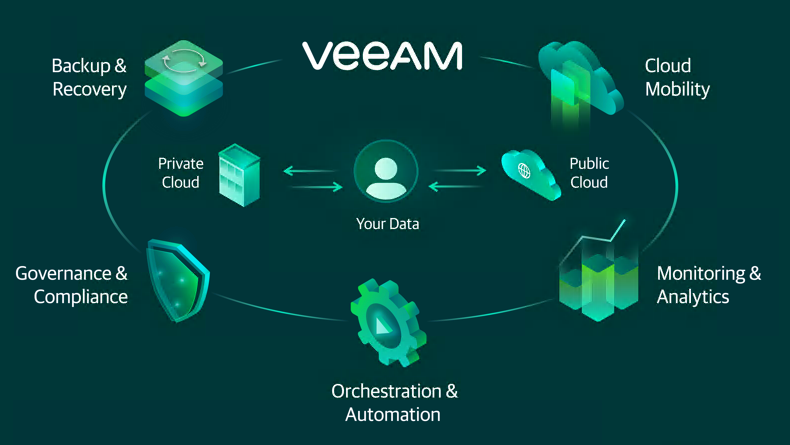

Veeam Software anunció la adquisición de Securiti AI por aproximadamente 1.73 mil millones de dólares. La Adquisición de Securiti AI por Veeam Software no es un movimiento menor: combina protección de datos de clase empresarial con seguridad y gobernanza impulsadas por IA para responder a amenazas modernas, cumplimiento regulatorio y el auge de la IA

Si gestionar privacidad te parece un laberinto de regulaciones, multas y hojas de cálculo, respira: la ISO/IEC 27701 es la guía práctica para implantar un sistema de gestión de la privacidad que funcione de verdad. Más aún, con la última actualización, la ISO/IEC 27701 es certificable por sí sola, por lo que ya no necesitas

El uso responsable de computadores, móviles y tablets es clave para proteger la información de tu organización. En esta guía práctica aprenderás hábitos esenciales: bloquear el equipo al ausentarte, instalar solo software autorizado, separar el uso personal del corporativo y aplicar precauciones en dispositivos móviles (PIN/biometría, actualizaciones, VPN).

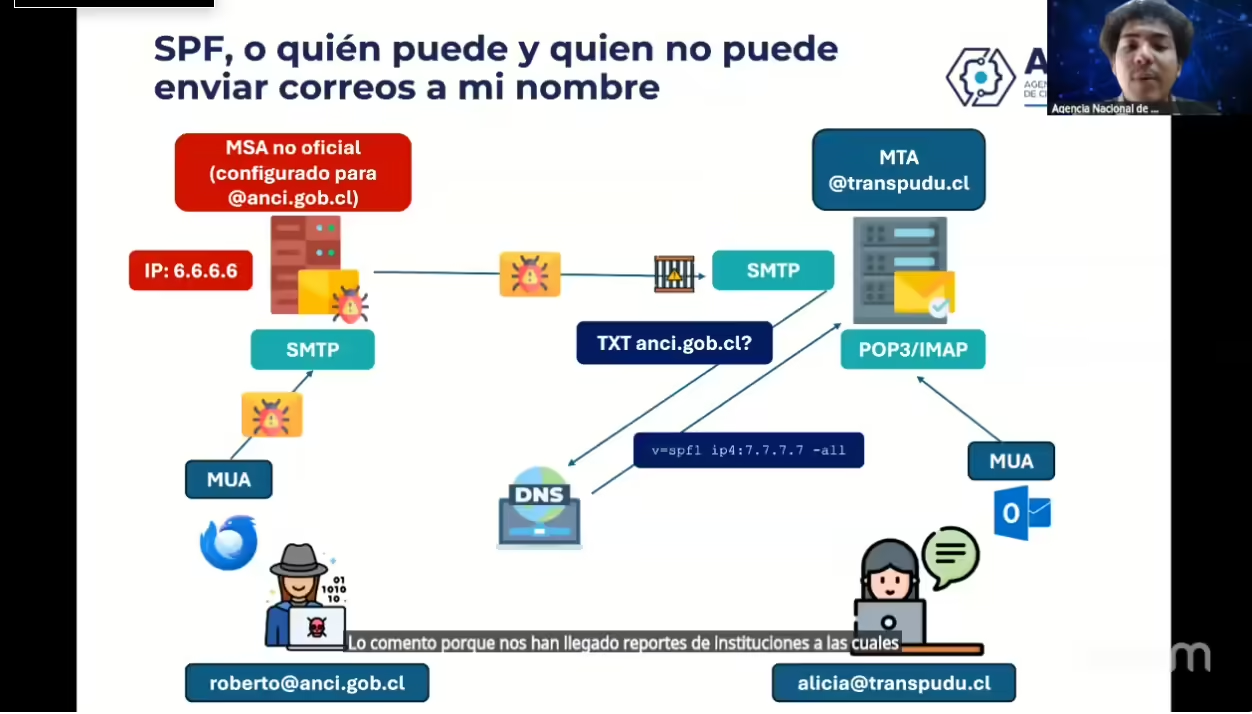

La Agencia Nacional de Ciberseguridad de Chile (ANCI) está transmitiendo en vivo la charla “Implementación efectiva de SPF, DKIM y DMARC”, un espacio clave para entender cómo fortalecer la autenticación del correo electrónico y prevenir fraudes digitales. En esta sesión, se explican las mejores prácticas para configurar correctamente estos protocolos y proteger la reputación de los dominios frente a ataques de suplantación (phishing y spoofing).