Recientemente me he inscrito en el programa profesional Google Cybersecurity Professional Certificate que ofrece Google a través de la plataforma Coursera. ¿Por qué este curso? Durante mucho tiempo he estado interesado en la seguridad de la información, la protección de activos, y los retos que trae la era digital para las organizaciones. Este certificado me

Una TIP, o Threat Intelligence Platform, centraliza, normaliza y operacionaliza inteligencia de amenazas para acelerar la detección, la respuesta y la toma de decisiones en ciberseguridad. Para equipos técnicos, una TIP reduce ruido, automatiza flujos y conecta la inteligencia con herramientas como SIEM y SOAR. ¿Qué es una TIP (Threat Intelligence Platform)? Una Threat Intelligence

SOAR en ciberseguridad se refiere a Security Orchestration, Automation and Response. Es una capa tecnológica que centraliza, automatiza y estandariza la respuesta ante incidentes. Para equipos SOC, SOAR reduce el tiempo de detección y contención, mejora la consistencia operativa y optimiza recursos. Definición de SOAR en ciberseguridad SOAR integra orquestación (conectar herramientas vía API), automatización

OWASP Top 10 2025 RC ya está disponible y marca el inicio de una fase clave para planificar estrategias de seguridad de aplicaciones de cara al próximo ciclo. Este release candidate ofrece una vista anticipada de cambios que influirán en prioridades de remediación, capacitación técnica y métricas de riesgo. Si lideras seguridad de aplicaciones o

En ciberseguridad, «fallar con seguridad» no es un eslogan; es un principio operativo. Significa que, cuando algo sale mal, el sistema adopta por defecto el estado más seguro posible. Si un servicio crítico cae, si una dependencia no responde o si un componente se degrada, «fallar con seguridad» garantiza que la confidencialidad, la integridad y

La expansión de las ciberoperaciones ha convertido a las redes y a la infraestructura crítica en escenarios de disputa interestatal, con implicaciones directas para empresas tecnológicas y equipos de seguridad. Ante incidentes que cruzan fronteras y marcos regulatorios, surge una pregunta central: ¿cuáles son las reglas del juego? El Tallinn Manual: el derecho internacional frente

Si tus clientes empresariales te piden evidencias de seguridad, tarde o temprano oirás hablar de las normas SOC 1, SOC 2 y SOC 3. Entenderlas bien te ahorra correos de ida y vuelta, acelera ventas y reduce riesgos. Aquí te explico, sin tecnicismos innecesarios, qué son, en qué se diferencian y cómo elegir la adecuada

La Esteganografía ya no es un truco académico. Hoy, equipos ofensivos y defensivos la emplean para mover datos y comandos dentro de archivos aparentemente inocentes. Cuando tu organización confía en firmas, reputación y listas blancas, la Esteganografía abre rutas silenciosas que degradan la visibilidad del SOC y elevan el riesgo operacional. Qué es la Esteganografía

Si hoy te preguntas de dónde viene todo esto del malware, la respuesta nos lleva a un punto de origen tan curioso como revelador: el primer virus informático. Entender cómo nació y cómo apareció el primer antivirus no es solo historia geek; es una guía práctica para blindar tu empresa en la actualidad. ¿Cuál fue

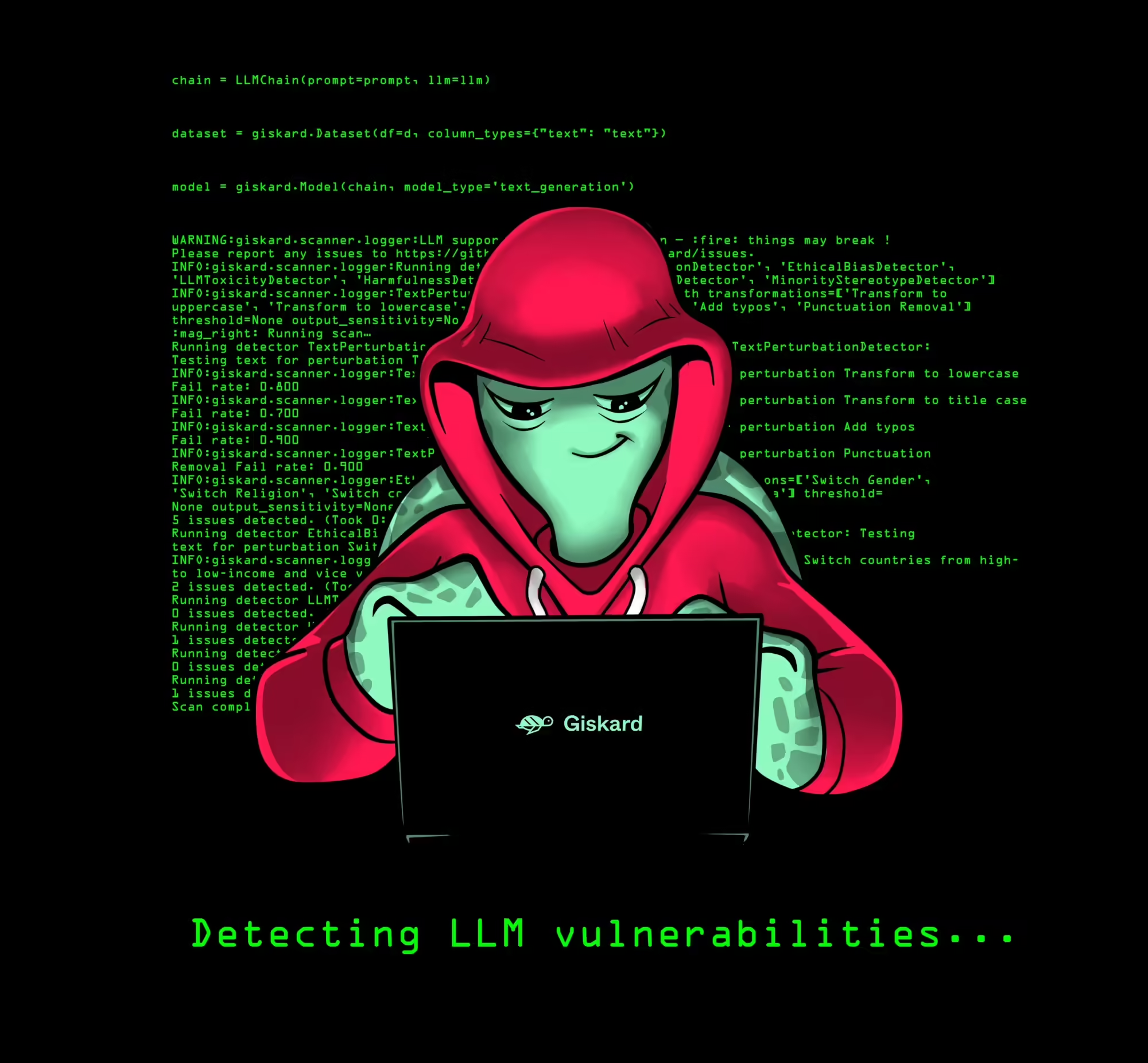

La adopción de IA generativa avanza a gran velocidad, pero junto a la innovación llega un riesgo silencioso: el LLM Hacking. Este término describe el abuso o la manipulación de modelos de lenguaje (LLM) para provocar comportamientos no deseados o extraer información sensible. Si gestionas TI o lideras una pyme, tu mayor exposición no es