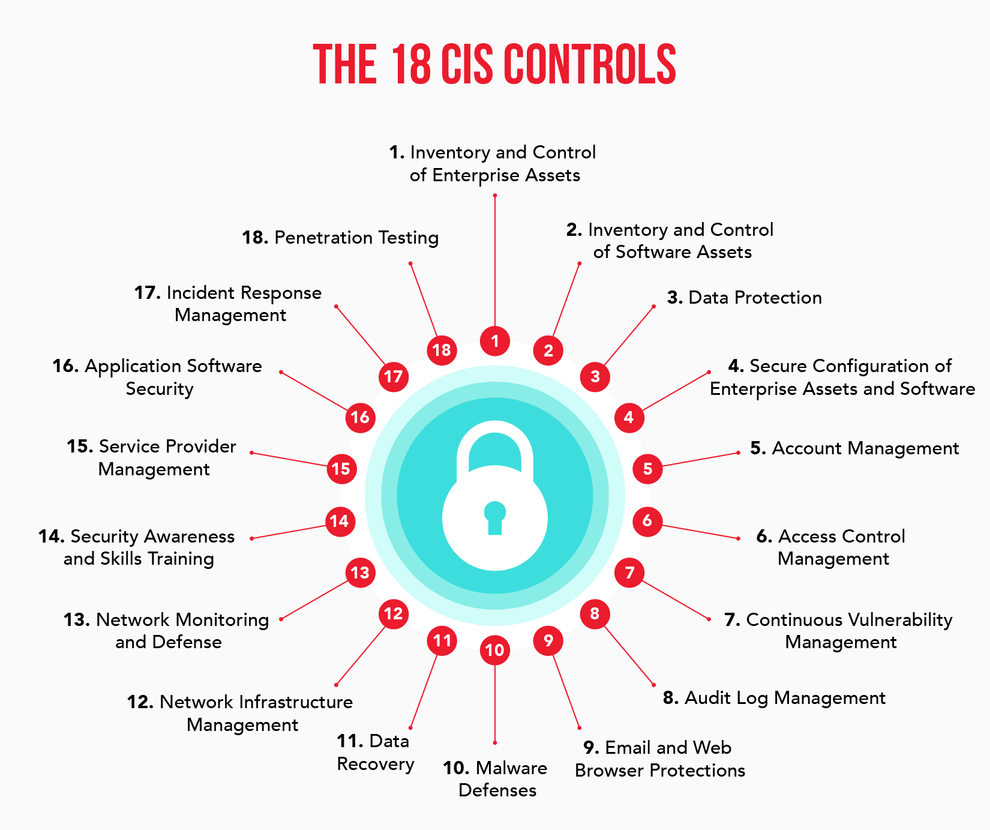

Son 18 controles de seguridad priorizados, basados en amenazas reales y prácticas comprobadas, diseñados para: Proteger contra ataques cibernéticos comunes. Establecer una postura de seguridad básica sólida. Facilitar la mejora continua en ciberseguridad. Estos controles están divididos en tres grupos: Controles Básicos (IG1 – Implementation Group 1): Lo esencial para todas las organizaciones, especialmente pymes. Controles

El control 8.16 «Actividades de monitoreo» forma parte del conjunto de controles de seguridad de la norma ISO/IEC 27001:2022. Su propósito es garantizar que las actividades en los sistemas de información se puedan rastrear, verificar y auditar para detectar comportamientos inusuales, responder a incidentes y demostrar cumplimiento. Objetivo del control 8.16 “Las actividades relacionadas con

En el ámbito de la ciberseguridad, el término «anti-forense» se refiere a las técnicas utilizadas para obstaculizar el análisis forense digital o para complicar la detección de actividades maliciosas. Uno de los métodos más elusivos y sofisticados en esta categoría es el denominado «vanishing evidence», o evidencia que desaparece. Este artículo explorará en profundidad qué

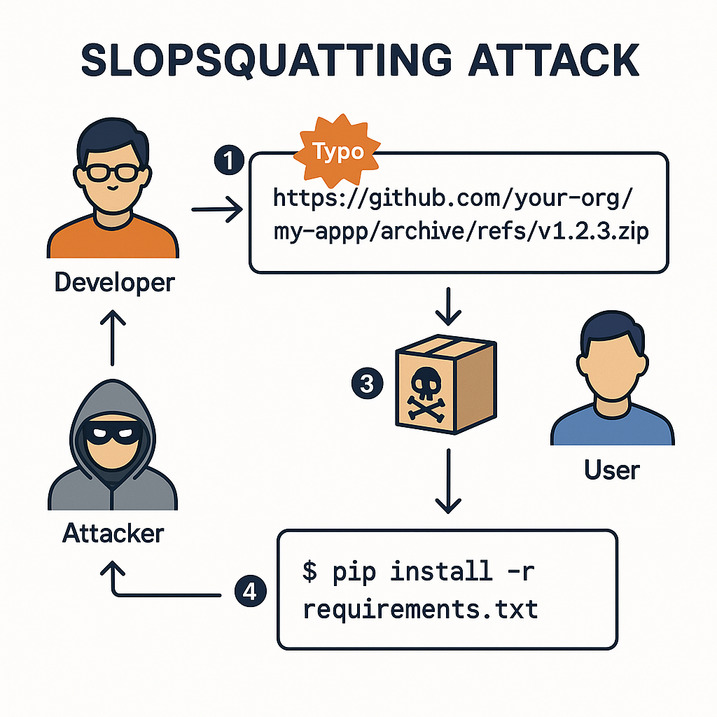

La ciberseguridad se encuentra en constante evolución, adaptándose a las nuevas tecnologías y amenazas emergentes. Uno de los fenómenos más recientes es el «slopsquatting», una técnica que, sumada a las alucinaciones de los modelos de lenguaje de gran tamaño (LLM), destaca como un riesgo latente para las organizaciones. Este artículo examina la problemática, agita la

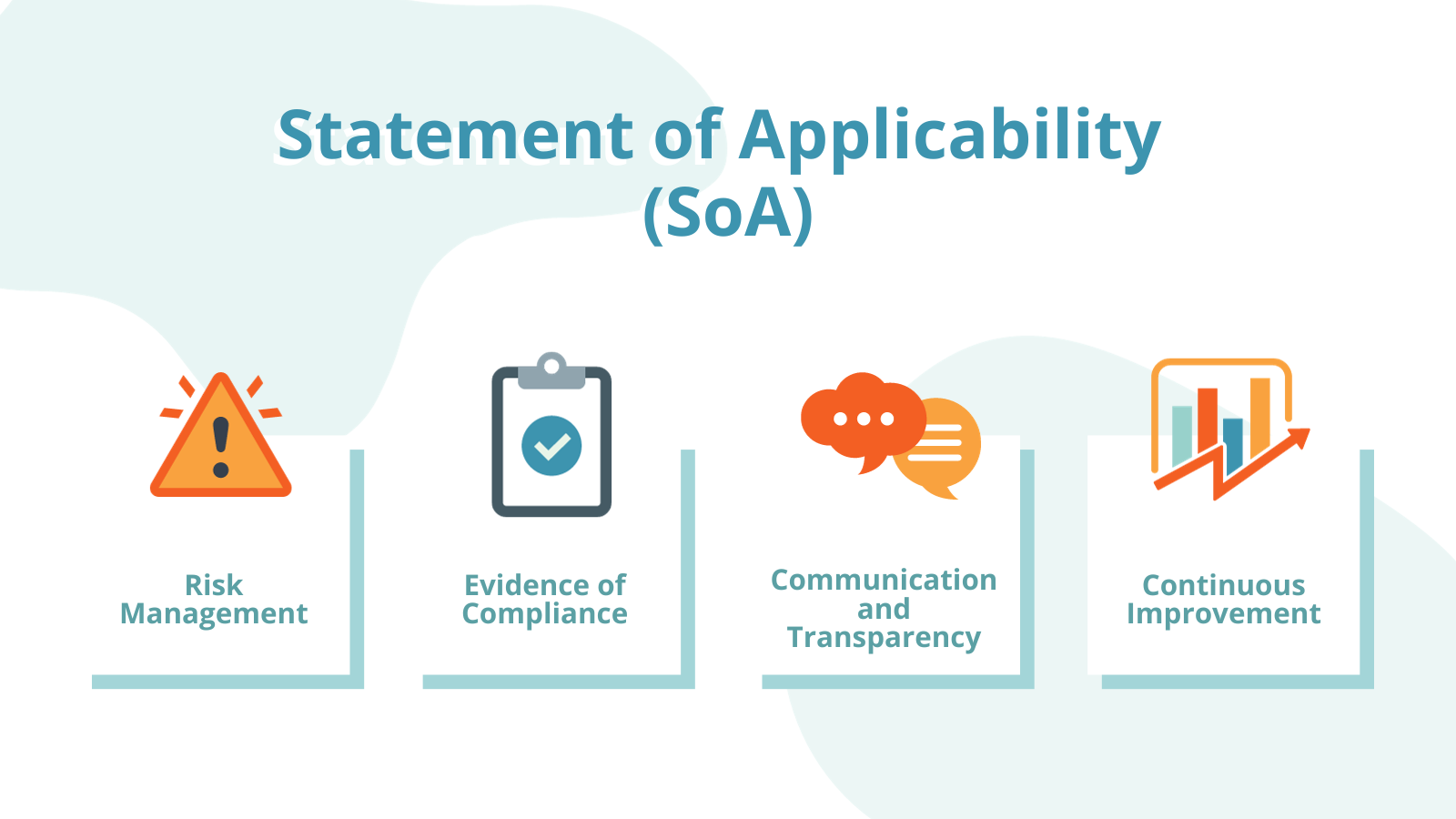

La Declaración de Aplicabilidad (en inglés, Statement of Applicability o SoA) es uno de los documentos más importantes dentro de un Sistema de Gestión de Seguridad de la Información (SGSI) basado en la norma ISO/IEC 27001. Sin embargo, para muchos que recién comienzan su implementación, puede ser confusa tanto en su propósito como en su

En el contexto actual donde la información es uno de los activos más valiosos de una organización, las fugas de datos (data leaks o data loss) representan una de las amenazas más críticas para la seguridad y la reputación corporativa. El control 8.12 de la ISO/IEC 27001:2022, titulado “Prevención de Fuga de Datos”, establece medidas

El control 8.10 de la norma ISO/IEC 27001:2022 se titula “Eliminación de información” y pertenece al conjunto de controles del dominio 8: Controles de Seguridad para la Gestión de Activos. Su propósito es asegurar que la información se elimine de forma segura cuando ya no se requiere, evitando el acceso no autorizado, la divulgación indebida

En el mundo contemporáneo de la ciberseguridad, la aparición y proliferación de las herramientas de acceso remoto, conocidas como RATs (Remote Access Trojans), ha generado preocupaciones significativas. Entre estas, destacan AsyncRAT y Jupyter, que representan desafíos complejos para los profesionales de TI. En este artículo, exploraremos estas amenazas en detalle, sus implicaciones, y cómo los

El día de ayer participe en una auditoría de adaptación de ISO27001:2013 a ISO27001:2022. A continuación comento algunas de las cosas revisadas por el auditor: Se revisa el sistema de gestión de riesgos y que la mitigación de riesgo contemple correctamente la implementación de controles ISO27001:2022 Se revisa que la declaración de aplicabilidad este actualizada

En el contexto de la norma ISO/IEC 27001:2022, el control 8.11 – Enmascaramiento de datos establece la necesidad de proteger los datos sensibles mediante técnicas de enmascaramiento, especialmente cuando estos se usan fuera de entornos productivos o están expuestos a usuarios sin privilegios adecuados. Este control es clave para preservar la confidencialidad de la información,