by drmunozcl

Share

Por drmunozcl

Compartir

La superficie de ataque crece, los presupuestos no tanto. Muchas pymes y equipos TI reaccionan a incidentes, pero pocas miden su exposición de forma sistemática. En InfoProteccion defendemos que la clave está en aplicar metodologías evaluación riesgos ciberseguridad que permitan priorizar inversiones con datos y no con intuiciones. No necesitas una bola de cristal: necesitas método, métricas y disciplina.

Metodologías evaluación riesgos ciberseguridad: marcos y criterios de selección

Antes de elegir controles, elige un marco. Estos son los más utilizados y cuándo conviene aplicarlos:

| Marco | Enfoque | Cuándo usarlo |

|---|---|---|

| ISO/IEC 27005 | Riesgo centrado en el sistema de gestión (ISMS) | Si ya operas o apuntas a ISO 27001 y buscas alineación con el ciclo PDCA |

| NIST SP 800-30 | Guía detallada para evaluación de riesgos | Si necesitas estructura clara, plantillas y compatibilidad con NIST CSF |

| OCTAVE Allegro | Orientado al negocio y a activos de información | Si priorizas impacto de negocio y tienes recursos limitados |

| FAIR | Cuantitativo y basado en pérdidas financieras | Si la dirección pide números en euros y análisis de coste-beneficio |

Selecciona el marco según el nivel de madurez, el tiempo disponible y las exigencias de cumplimiento. Mezclar es válido: muchas organizaciones combinan NIST para el proceso, ISO para gobernanza y FAIR para cuantificar escenarios críticos.

Técnicas y herramientas que aceleran el análisis

- Modelado de amenazas: STRIDE para aplicaciones y diagramas de flujo de datos; descubre vías de ataque antes de desplegar.

- Evaluaciones de vulnerabilidades y pruebas de penetración: combinan visibilidad táctica con evidencia de explotación.

- Mapeo de rutas de ataque: grafos que revelan cómo una cuenta con exceso de privilegios abre la puerta a dominios completos.

- Gestión de terceros: cuestionarios basados en SIG o CAIQ y pruebas de cumplimiento; integra cláusulas de seguridad y derechos de auditoría.

- Heatmaps y paneles ejecutivos: traducen hallazgos técnicos a riesgos comprensibles para dirección.

- Automatización: integra CMDB, escáneres y SIEM para actualizar el registro de riesgos con datos reales.

Errores comunes que elevan el riesgo (y el coste)

- Inventario incompleto de activos críticos.

- Confundir amenaza con vulnerabilidad o con control y terminar con matrices inconsistentes.

- Usar solo valoración cualitativa sin validarla con datos ni rangos monetarios cuando el negocio lo exige.

- Ignorar proveedores y servicios cloud en el alcance.

- No alinear con el apetito de riesgo; la priorización se vuelve política, no técnica.

- Saltarse la verificación con dueños de proceso; el impacto real se subestima.

- Tratar riesgos sin definir métricas de éxito; no se mide la mejora.

Caso rápido: pyme de retail omnicanal

- Contexto: ecommerce y tienda física, 60 empleados, POS en sucursales y ERP en la nube.

- Marco: NIST 800-30 para proceso, FAIR para el escenario de ransomware en ERP.

- Hallazgos: dependencias fuertes con un proveedor de logística y credenciales compartidas en POS.

- Priorización: 1) Ransomware en ERP, 2) Fraude por suplantación de proveedor, 3) Fuga de datos por cuenta privilegiada en nube.

- Tratamientos clave: MFA y privilegios mínimos, segmentación de POS, emails firmados para compras, backups inmutables y pruebas de restauración trimestrales, cláusulas de seguridad con logística.

- Resultado: riesgo residual del ERP reduce 55% y el tiempo de recuperación objetivo baja de 48 a 8 horas.

Conclusión

La seguridad mejora cuando el riesgo guía las decisiones. Las metodologías evaluación riesgos ciberseguridad proporcionan un lenguaje común entre TI y negocio, estandarizan el análisis y justifican inversiones con impacto. Empieza con un alcance claro, apóyate en un marco reconocido y mide lo que importa. El mejor momento para priorizar fue ayer; el segundo mejor, hoy.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Veeam Software anunció la adquisición de Securiti AI por aproximadamente 1.73 mil millones de dólares. La Adquisición de Securiti AI por Veeam Software no es un movimiento menor: combina protección de datos de clase empresarial con seguridad y gobernanza impulsadas por IA para responder a amenazas modernas, cumplimiento regulatorio y el auge de la IA

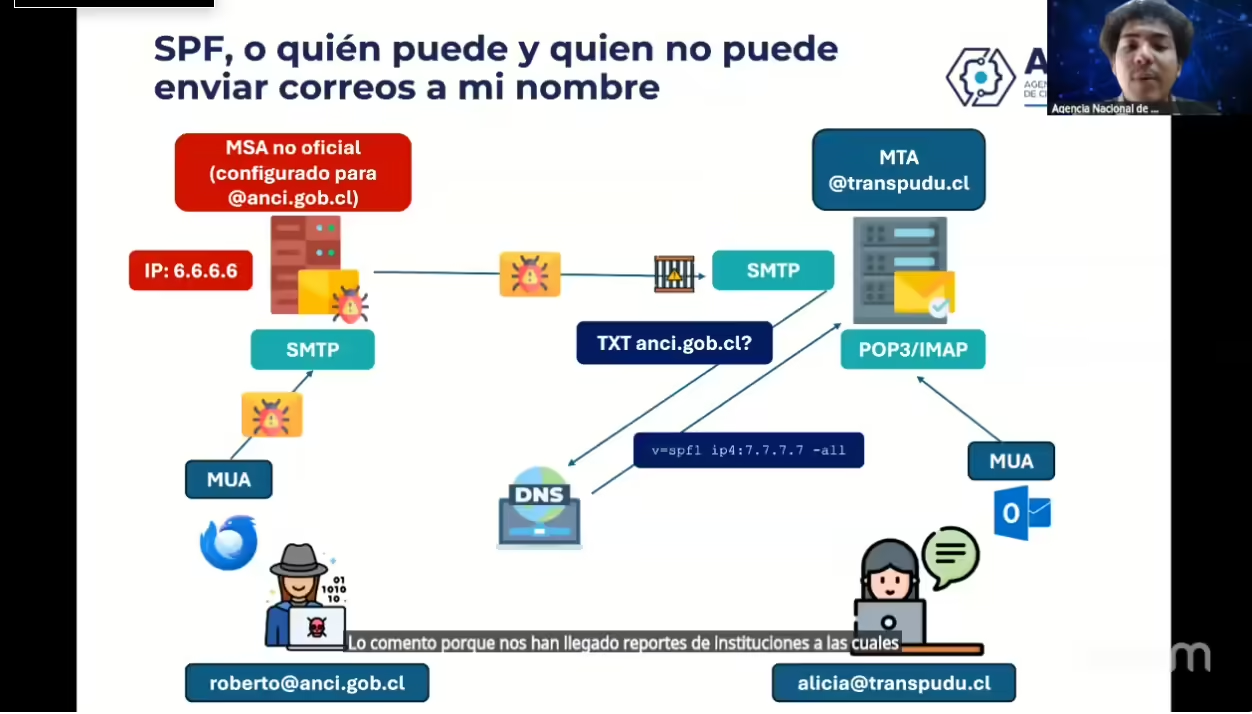

La Agencia Nacional de Ciberseguridad de Chile (ANCI) está transmitiendo en vivo la charla “Implementación efectiva de SPF, DKIM y DMARC”, un espacio clave para entender cómo fortalecer la autenticación del correo electrónico y prevenir fraudes digitales. En esta sesión, se explican las mejores prácticas para configurar correctamente estos protocolos y proteger la reputación de los dominios frente a ataques de suplantación (phishing y spoofing).

El ataque a proveedor tercero de Discord ha expuesto identidades y datos personales de decenas de miles de usuarios. Según reportes iniciales, cerca de 70.000 personas que realizaron verificaciones de edad o identidad en servidores de Discord podrían verse afectadas. En InfoProteccion analizamos qué ocurrió, por qué importa, y cómo responder con rapidez para reducir

La filtración masiva de datos en Vietnam Airlines vuelve a poner bajo el foco la seguridad del sector aéreo: según Cybersecurity Review, un conjunto de 23 millones de registros vinculados a la aerolínea habría quedado expuesto. No hablamos de un simple “mal día en el aeropuerto”; hablamos de información personal que puede alimentar fraudes, suplantaciones