by drmunozcl

Share

Por drmunozcl

Compartir

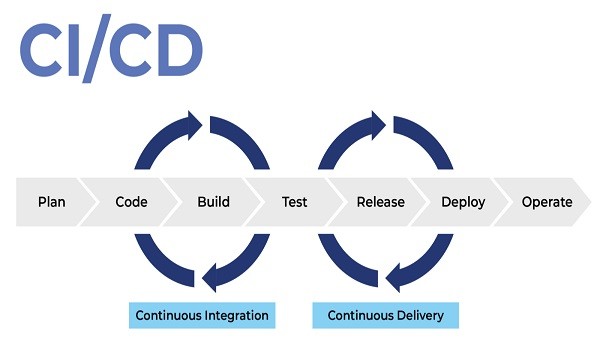

La seguridad en pipelines CI/CD se ha convertido en un objetivo de alto valor para atacantes que buscan comprometer la cadena de suministro de software. Un solo eslabón débil —runners mal aislados, secretos expuestos o dependencias no verificadas— puede escalar hasta la toma de control de producción. En un SDLC seguro, el pipeline es infraestructura crítica: debes diseñarlo, operarlo y auditarlo con el mismo rigor que un sistema en producción.

Pasos clave de seguridad en pipelines CI/CD en el SDLC

Modela amenazas del pipeline

Identifica activos (repositorios, runners, secretos, artefactos), actores (desarrolladores, bots, proveedores), y límites de confianza. Documenta flujos (DFD) y define escenarios de abuso (p. ej., inyección en plantillas YAML o acción reusable maliciosa).

Identidades fuertes e IAM

Habilita SSO y MFA, aplica privilegio mínimo y separación de funciones. Emplea cuentas de servicio dedicadas y tokens de vida corta mediante OIDC/workload identity en lugar de credenciales estáticas.

Protección de ramas y commits

Exige firmas de commits (GPG/SSH/Sigstore), revisiones obligatorias (CODEOWNERS) y checks de estado antes de fusionar. Bloquea force push y merges directos a ramas protegidas.

Gestión segura de secretos

Almacena secretos en un vault central (p. ej., Vault, AWS Secrets Manager). Inyecta credenciales efímeras por job y rota automáticamente. Evita variables persistentes en repos o en la configuración del pipeline.

Aislamiento de runners y entornos

Usa runners efímeros por ejecución, sin privilegios, en contenedores/VMs endurecidos. Separa runners por sensibilidad (dev, stage, prod) y restringe egress con listas de permitidos.

Higiene de dependencias y base de imágenes

Aplica SCA, fija versiones y digest (no «latest»), usa lockfiles y espejos/registries privados. Reconstruye imágenes base desde fuentes confiables y escanéalas (Trivy, Grype) en cada build.

Construcciones reproducibles y herméticas

Elimina acceso a internet durante el build, cachea dependencias aprobadas y registra hash de entradas/salidas. Verifica determinismo para detectar tampering.

Controles de calidad de código integrados

Incorpora SAST, SCA, IaC scanning y secret scanning en PRs. Ejecuta DAST/IAST en entornos de staging y bloquea despliegues ante hallazgos críticos.

Repositorio de artefactos y promoción por etapas

Utiliza un registry privado y promueve artefactos inmutables entre dev → stage → prod con gates automáticos y manuales. Conserva evidencias de verificación.

Control de cambios del pipeline

Trata los archivos de pipeline como código: PRs con revisión obligatoria, pruebas de seguridad del YAML, y auditoría de quién modifica los flujos.

Seguridad del despliegue

Aplica blue/green o canary con rollbacks automáticos. En Kubernetes, usa admission controllers (Kyverno/Gatekeeper) para exigir imágenes firmadas y políticas de ejecución.

Observabilidad y auditoría inmutable

Centraliza logs de CI/CD, repos, registries y nube en un SIEM. Activa retención WORM/tamper-evident y alertas por anomalías (p. ej., creación de tokens fuera de horario).

Respuesta y pruebas periódicas

Define procedimientos de rotación de credenciales, revocación y «kill switch». Realiza game days, tabletop exercises y pruebas de equipo rojo enfocadas al pipeline.

Controles técnicos recomendados

- OIDC entre el proveedor de CI y la nube para credenciales de corta duración.

- Bloqueo de uso de acciones/plantillas no fijadas por SHA; evita referencias por branch.

- Reglas de egress estrictas en jobs; solo URLs y puertos necesarios.

- Cache del pipeline aislada por proyecto y rama; nunca compartas entre tenants.

- Revisión obligatoria de cambios al pipeline y a IaC por equipos de plataforma.

- Verificación de firmas y políticas en el cluster (imagePolicyWebhook, Sigstore).

- Rotación automática de secretos y detección de secretos expuestos en commits.

Errores comunes que abren la puerta a ataques

- Runners persistentes y compartidos entre proyectos o niveles de confianza.

- Tokens de larga duración y privilegios excesivos para bots del pipeline.

- Uso de imágenes base «latest» y dependencias sin fijar a digest o versión.

- Acceso a internet irrestricto durante el build y caches globales compartidas.

- Ausencia de verificación de firmas y provenance en el despliegue.

- Cambios al YAML del pipeline sin revisión ni auditoría.

Conclusión

Fortalecer la seguridad en pipelines CI/CD dentro del SDLC exige tratar el pipeline como una superficie de alto riesgo: identidades sólidas, aislamiento estricto, dependencias verificadas, políticas como código y evidencia criptográfica de integridad. Implementa los pasos anteriores de forma incremental, mide resultados y automatiza controles. Con ello, transformarás el pipeline en un habilitador confiable de entrega continua, resistente a ataques de cadena de suministro y alineado a marcos como NIST SSDF y SLSA.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y

OWASP Top 10 2025 RC ya está disponible y marca el inicio de una fase clave para planificar estrategias de seguridad de aplicaciones de cara al próximo ciclo. Este release candidate ofrece una vista anticipada de cambios que influirán en prioridades de remediación, capacitación técnica y métricas de riesgo. Si lideras seguridad de aplicaciones o

La ciberseguridad no funciona con el modelo de «instalar y olvidar». En InfoProteccion defendemos la seguridad como proceso continuo porque las amenazas evolucionan, tu infraestructura cambia y el negocio no se detiene. Tratarla como un destino único crea una falsa sensación de control; tratarla como un ciclo permanente permite anticiparse, contener y recuperarse con rapidez.

La cultura de seguridad en equipos de desarrollo no es un eslogan, es el sistema operativo que protege tu software y tu negocio. Cuando el código sale rápido pero sin controles, las vulnerabilidades se cuelan, los costos de corrección se disparan y el equipo vive apagando incendios a deshoras. La buena noticia es que puedes