by drmunozcl

Share

Por drmunozcl

Compartir

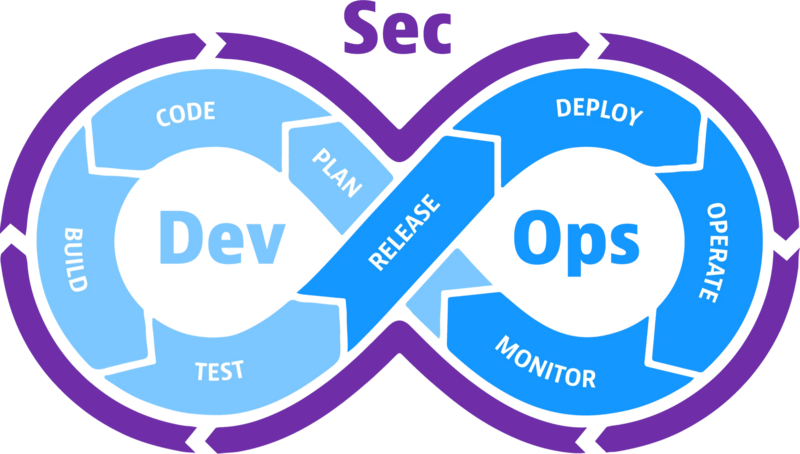

Cuando el código llega a la etapa de implementación del SDLC, la diferencia entre un despliegue robusto y una vulnerabilidad explotable suele reducirse a un detalle: la configuración segura del entorno. La mayoría de incidentes en la nube, contenedores y servidores parten de errores de configuración, permisos excesivos o secretos expuestos. Si se permite que estos fallos lleguen a producción, el coste aumenta de forma exponencial: interrupciones operativas, brechas de datos, incumplimientos normativos y reputación dañada. La solución exige estandarizar, automatizar y verificar la seguridad desde la infraestructura hasta el runtime, integrando controles en el pipeline de DevSecOps.

¿Qué implica la configuración segura del entorno en implementación?

La «configuración segura del entorno» abarca la definición, automatización y validación de parámetros de seguridad en sistemas operativos, redes, nube, contenedores, identidades y registros antes de que el servicio entre en producción. En implementación, usted debe:

- Endurecer imágenes base (SO, contenedores) con benchmarks reconocidos.

- Proveer infraestructura como código (IaC) con políticas y controles preventivos.

- Gestionar secretos de forma centralizada y con cifrado robusto.

- Limitar privilegios en identidades, redes y workloads.

- Monitorizar y registrar con inmutabilidad y cobertura completa.

- Verificar continuamente el cumplimiento y el desvío de configuración (drift).

Buenas prácticas esenciales para una configuración segura del entorno

Infraestructura como código y control de cambios

- Defina todo en código (Terraform, CloudFormation, Pulumi). Versione, revise por PR y aplique firmas de commit.

- Aplique «policy as code» con OPA/Conftest para impedir configuraciones inseguras antes del despliegue.

Hardening estandarizado

- Alinee imágenes a CIS Benchmarks o STIG. Automatice con Ansible/Chef/DSC.

- Deshabilite servicios innecesarios, aplique mínimos paquetes y active SELinux/AppArmor.

Gestión de secretos

- No incluya secretos en variables de entorno ni en repositorios. Use Vault, AWS Secrets Manager, Azure Key Vault o GCP Secret Manager.

- Cifre con KMS/HSM, rote llaves y audite accesos. Para Kubernetes, utilice sealed-secrets o External Secrets Operator.

Segmentación de red y Zero Trust

- Defina perímetros lógicos con SG/NSG/NACL. Minimice entradas; habilite egress control.

- Use mTLS, ALB/Ingress con TLS 1.2+ y políticas de cifrado fuerte. Aplique principio de mínimo privilegio en IAM.

Parches y versiones seguras

- Mantenga imágenes doradas (golden images) actualizadas. Automatice parches y valide CVE críticos.

- Prefiera contenedores minimalistas (distroless/Alpine) y pin de versiones.

Seguridad en contenedores y Kubernetes

- Evite root; monte sistemas de archivos read-only, aplique seccomp y perfiles AppArmor/SELinux.

- Defina limits/requests y niegue privilegiados. Imponga políticas con OPA Gatekeeper o Kyverno.

Validación y escaneo preventivo

- Analice IaC con tfsec, Checkov o Terrascan. Escanee imágenes con Trivy, Grype o Clair.

- Integre SAST/DAST y escáneres de dependencias en CI.

Observabilidad y detección

- Centralice logs (aplicación, SO, cloud, Kubernetes) y haga retención inmutable.

- Despliegue EDR/EDR para servidores, CSPM/CNAPP para nube y Falco para comportamiento en contenedores.

Resiliencia y recuperación

- Estructure copias de seguridad cifradas, pruebas de restauración y runbooks de respuesta.

Herramientas recomendadas por área

| Área | Herramientas sugeridas |

|---|---|

| IaC y políticas | Terraform/Pulumi, OPA/Conftest, Checkov, tfsec, Terrascan |

| Hardening | Ansible, Chef, CIS-CAT, OpenSCAP, Lynis |

| Secretos y llaves | HashiCorp Vault, AWS Secrets Manager/KMS, Azure Key Vault, GCP Secret Manager |

| Contenedores/K8s | Trivy, Grype, Falco, Kyverno, OPA Gatekeeper, kube-bench, kube-hunter |

| Nube y postura | Prowler (AWS), ScoutSuite, Cloud Custodian, CSPM/CNAPP |

| Observabilidad | CloudWatch/Stackdriver/Azure Monitor, Elastic/OTel, osquery |

| Supply chain | Sigstore/cosign, Syft/Grype, CycloneDX, SLSA frameworks |

Seleccione herramientas que encajen con su stack (AWS/Azure/GCP, Kubernetes, on-prem) y que puedan integrarse sin fricciones en CI/CD.

Errores comunes y cómo evitarlos

Permisos excesivos en IAM

- Solución: políticas de mínimo privilegio, roles por servicio y análisis de uso para recorte automático.

Secretos en repositorios o variables de entorno

- Solución: gestor de secretos, detección de secretos en CI y rotación forzada.

Contenedores privilegiados

- Solución: admission controllers que bloqueen privilegios y perfiles de seguridad obligatorios.

Falta de cifrado en tránsito o en reposo

- Solución: TLS/mTLS, discos cifrados por defecto y KMS con rotación programada.

Cambios manuales en producción

- Solución: sólo IaC; monitor de drift y remediación automática.

Conclusión

La configuración segura del entorno en la etapa de implementación del SDLC no es un acto puntual, sino un sistema de controles automatizados, medibles y auditables. Cuando usted estandariza el hardening, gestiona secretos de forma centralizada, impone políticas como código y verifica continuamente, reduce drásticamente la superficie de ataque sin frenar la entrega. En Infoprotección Técnico recomendamos integrar estos controles desde el diseño y convertirlos en puertas de calidad dentro del pipeline. El resultado: despliegues repetibles, trazables y listos para resistir.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y

OWASP Top 10 2025 RC ya está disponible y marca el inicio de una fase clave para planificar estrategias de seguridad de aplicaciones de cara al próximo ciclo. Este release candidate ofrece una vista anticipada de cambios que influirán en prioridades de remediación, capacitación técnica y métricas de riesgo. Si lideras seguridad de aplicaciones o

La ciberseguridad no funciona con el modelo de «instalar y olvidar». En InfoProteccion defendemos la seguridad como proceso continuo porque las amenazas evolucionan, tu infraestructura cambia y el negocio no se detiene. Tratarla como un destino único crea una falsa sensación de control; tratarla como un ciclo permanente permite anticiparse, contener y recuperarse con rapidez.

La cultura de seguridad en equipos de desarrollo no es un eslogan, es el sistema operativo que protege tu software y tu negocio. Cuando el código sale rápido pero sin controles, las vulnerabilidades se cuelan, los costos de corrección se disparan y el equipo vive apagando incendios a deshoras. La buena noticia es que puedes