by drmunozcl

Share

Por drmunozcl

Compartir

La codificación segura es un componente crucial en el Ciclo de Vida del Desarrollo de Software (SDLC), fundamental para garantizar la integridad, confidencialidad y disponibilidad de los datos. Utilizando como referencia el OWASP Top 10, este artículo ofrece una guía exhaustiva sobre cómo implementar codificación segura en cada fase del SDLC.

Importancia de la Codificación Segura en el SDLC

El SDLC es un proceso utilizado por las organizaciones para desarrollar software de alta calidad de una manera sistemática. Integrar la seguridad en cada fase del SDLC no solo mejora la seguridad del software, sino que también reduce el costo asociado con la corrección de vulnerabilidades en etapas posteriores. El enfoque preventivo es siempre más eficiente que la recuperación reactiva.

Comprendiendo el OWASP Top 10

El OWASP Top 10 es un recurso invaluable para desarrolladores y equipos de seguridad, resaltando las vulnerabilidades de seguridad más críticas en aplicaciones web. Estas son:

- Inyección

- Pérdida de autenticación

- Exposición de datos sensible

- Entidades externas XML (XXE)

- Control de acceso roto

- Configuración de seguridad incorrecta

- Cross-Site Scripting (XSS)

- Deserialización insegura

- Uso de componentes con vulnerabilidades conocidas

- Registros y monitoreo insuficientes

Cada una de estas vulnerabilidades debe considerarse cuidadosamente durante el desarrollo de software para mitigar posibles ataques.

I. Inyección y Cómo Prevenirla

La inyección ocurre cuando datos no validados se envían a un intérprete como parte de un comando o consulta. Los ataques de inyección, como SQL, NoSQL, y LDAP, son prevalentes y dañinos. Para prevenirlos:

- Validación de Datos: Validar y limpiar las entradas de todos los usuarios.

- Parámetros de Consulta: Utilice consultas parametrizadas y procedimientos almacenados.

- ORMs: Considere el uso de frameworks de mapeo objeto-relacional (ORM) que soporten consultas parametrizadas por defecto.

II. Fortalecer la Autenticación

La autenticación es el proceso de verificación de identidad de los usuarios. Las prácticas inadecuadas de autenticación pueden llevar a la exposición de credenciales vulnerables. Mejore la autenticación en su aplicación mediante:

- MFA (Autenticación Multifactor): Implementar autenticación multifactorial para reducir el riesgo de acceso no autorizado.

- Hashing de Contraseñas: Utilizar algoritmos de hashing fuertes como bcrypt, argon2 o PBKDF2.

- Sesiones Seguras: Asegurar el fin de sesiones de usuario inactivas y revisar tokens de sesión regularmente.

III. Protección de Datos Sensibles

La exposición de datos sensibles, como información personal identificable, puede tener graves consecuencias legales y financieras. Para proteger los datos:

- Cifrado: Utilizar cifrado fuerte para los datos en reposo y en tránsito, cumpliendo con estándares reconocidos como AES.

- Acceso Mínimo: Implementar principios de acceso de mínimos privilegios, asegurando que cada usuario acceda solo a lo necesario.

- Data Masking: Utilizar técnicas de enmascaramiento de datos cuando se trabaje con información sensible en entornos de desarrollo y prueba.

Para más detalles sobre cómo implementar criptografía fuerte, consulte nuestro artículo sobre cifrado.

IV. Abordar XXE de Forma Efectiva

Las entidades externas en XML (XXE) pueden ser problemáticas si un atacante explota el parseo XML. Para mitigar este riesgo:

- Deshabilitar Entidades Externas en XML: Configurar los parsers XML para deshabilitar la carga de entidades externas.

- JSON sobre XML: Utiliza JSON para la transmisión de datos en vez de XML, cuando sea posible.

V. Control de Acceso Roto

El control de acceso asegura que los usuarios interactúan solo con los recursos para los que tienen permiso. Para evitar controles de acceso débiles:

- Revisión de Roles y Permisos: Realizar revisiones regulares de roles y permisos, asegurando que sigan siendo relevantes.

- Validación en el Lado del Servidor: Siempre validar el acceso en el servidor, no confíe únicamente en controles del lado del cliente.

VI. Configuración de Seguridad Correcta

Una configuración inapropiada puede exponer la aplicación a múltiples riesgos. Es crucial tener prácticas estandarizadas y automatizadas:

- Herramientas de Automatización: Utilizar herramientas de infraestructura como código para estandarizar configuraciones.

- Actualización Regular: Mantener el software y sus dependencias actualizados.

VII. Prevención de XSS

Cross-Site Scripting es una vulnerabilidad que permite a los atacantes inyectar scripts maliciosos en páginas web vistas por otros usuarios. Para prevenir XSS:

- Escape de Salidas: Escapear los datos mostrados a los usuarios provenientes de entradas de usuario.

- CSP (Content Security Policy): Implementar políticas de seguridad de contenido para reducir el impacto de ataques XSS.

VIII. Combatir Deserialización Insegura

La deserialización insegura ocurre cuando los datos no confiables son deserializados. Para prevenir este problema:

- Validación Estricta: Validar los datos deserializados, asegurando que solo se procesen tipos esperados y legales.

- Formatos de Datos Seguros: Adoptar formatos de serialización más seguros como JSON o XML en lugar de objetos.

IX. Uso Seguro de Componentes

Utilizar componentes vulnerables es similar a construir sobre cimientos inseguros. Para mitigar estos riesgos:

- Control de Dependencias: Mantener control sobre las versiones de todas las dependencias utilizadas.

- Análisis de Composición de Software (SCA): Implementar SCA para identificar vulnerabilidades en componentes de terceros.

X. Refuerzo de Registros y Monitoreo

La falta de monitoreo podría significar que los ataques pasen desapercibidos. Asegure registros robustos mediante:

- Centralización de Logs: Implementar herramientas como SIEM para centralizar y analizar registros.

- Alertas de Seguridad: Configurar alertas automáticas para actividades sospechosas basadas en registros.

Para entender mejor la importancia del monitoreo, consulte nuestro artículo sobre actividades de monitoreo.

Conclusión

La implementación de prácticas de codificación segura alineadas con el OWASP Top 10 es vital para el desarrollo de software seguro. Adoptar estos principios dentro del SDLC no solo protege la infraestructura y los datos de los clientes, sino que también cumple con normativas y estándares globales. Instamos a los equipos de TI a integrar la seguridad desde las etapas iniciales del ciclo, permitiendo un enfoque proactivo en la protección de aplicaciones.

Al optimizar su ciclo de desarrollo para incorporar seguridad, las organizaciones no solo mejoran la calidad del software, sino que también ganan la confianza de sus usuarios y clientes.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

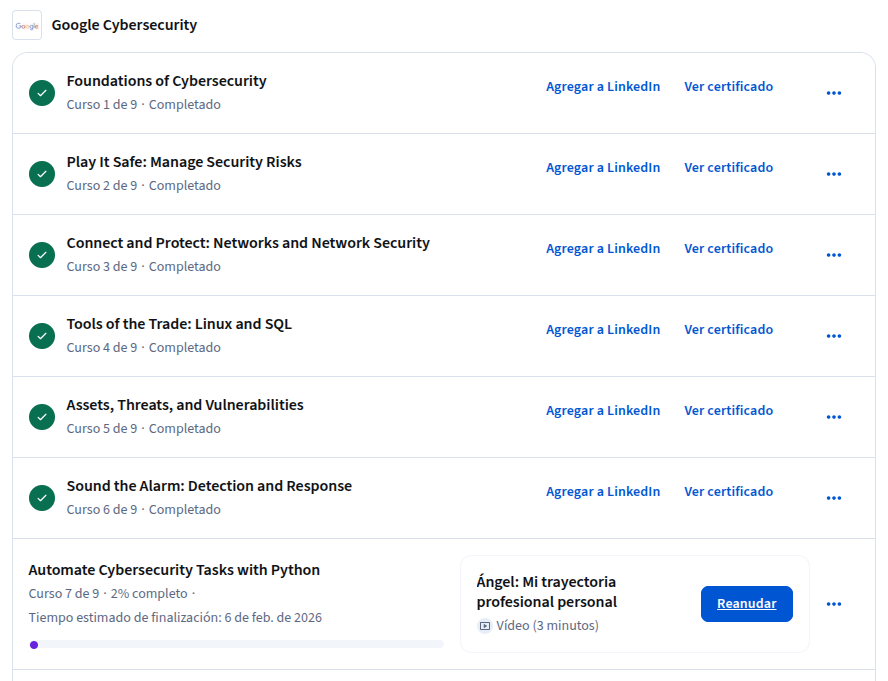

Durante las últimas semanas he estado un poco menos activo de lo habitual en el blog, y quería contarte el porqué de forma transparente. He estado completamente concentrado en obtener el Certificado Ciberseguridad de Google, impartido a través de Coursera. Es una certificación exigente, compuesto de 9 cursos, por lo que requiere tiempo, foco y

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y

Hoy probé el Test de phishing de google y lo encontré bastante bueno para revelar nuestros puntos ciegos frente a correos maliciosos. Es una herramienta simple y gratuita que puedes usar para concientizar a tu equipo o para evaluar tu propia capacidad de detección. Te dejo el enlace directo: https://phishingquiz.withgoogle.com/ Cada día recibimos mensajes que

OWASP Top 10 2025 RC ya está disponible y marca el inicio de una fase clave para planificar estrategias de seguridad de aplicaciones de cara al próximo ciclo. Este release candidate ofrece una vista anticipada de cambios que influirán en prioridades de remediación, capacitación técnica y métricas de riesgo. Si lideras seguridad de aplicaciones o