by drmunozcl

Share

Por drmunozcl

Compartir

Son 18 controles de seguridad priorizados, basados en amenazas reales y prácticas comprobadas, diseñados para:

-

Proteger contra ataques cibernéticos comunes.

-

Establecer una postura de seguridad básica sólida.

-

Facilitar la mejora continua en ciberseguridad.

Estos controles están divididos en tres grupos:

-

Controles Básicos (IG1 – Implementation Group 1): Lo esencial para todas las organizaciones, especialmente pymes.

-

Controles Fundamentales (IG2): Dirigidos a organizaciones con datos sensibles o regulaciones específicas.

-

Controles Avanzados (IG3): Para organizaciones con riesgos muy elevados y capacidades técnicas avanzadas.

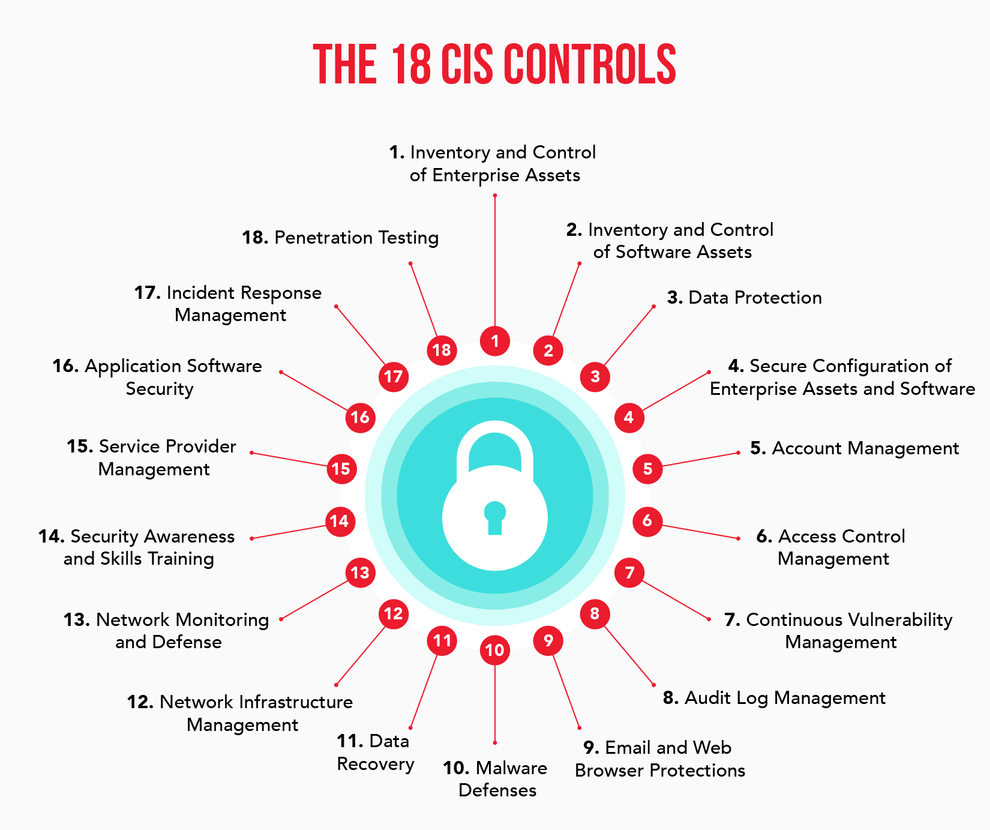

Lista de los 18 CIS Controls (v8 actualizada)

Desde la versión 8 (2021), los controles fueron reorganizados y reducidos de 20 a 18 controles principales:

-

Inventory and Control of Enterprise Assets

-

Inventory and Control of Software Assets

-

Data Protection

-

Secure Configuration of Enterprise Assets and Software

-

Account Management

-

Access Control Management

-

Continuous Vulnerability Management

-

Audit Log Management

-

Email and Web Browser Protections

-

Malware Defenses

-

Data Recovery

-

Network Infrastructure Management

-

Security Awareness and Skills Training

-

Security Operations Center (SOC) Capabilities

-

Incident Response Management

-

Application Software Security

-

Penetration Testing

-

Security of Service Providers (Supply Chain)

Cada control está compuesto por salvaguardas específicas (subcontroles) que indican qué hacer y cómo medir el cumplimiento.

¿Por qué son importantes?

-

Son reconocidos globalmente como una guía práctica.

-

Ayudan a cumplir con regulaciones como ISO/IEC 27001, NIST, HIPAA, GDPR, entre otras.

-

Son utilizados por gobiernos, instituciones financieras, universidades, y empresas de todos los tamaños.

Ejemplo práctico

Si una empresa aplica el Control 7 (Gestión continua de vulnerabilidades), esto podría incluir:

-

Escanear regularmente los sistemas en busca de vulnerabilidades.

-

Corregir rápidamente las vulnerabilidades detectadas.

-

Priorizar parches según el nivel de riesgo.

Recursos útiles

-

Sitio oficial: https://www.cisecurity.org/controls

-

Guías por IG (Implementation Groups)

-

Herramientas como CIS-CAT (para evaluar cumplimiento)

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

Si tu estrategia de seguridad se basa en que nadie entenderá tu código o en mantener en secreto cómo funciona tu sistema, estás compitiendo contra el tiempo. Un empleado que cambia de equipo, un repositorio mal configurado o una filtración en un proveedor pueden exponer tus detalles técnicos. Cuando eso ocurre, el ataque deja de

La criptografía poscuántica (PQC) es el conjunto de algoritmos diseñados para proteger datos y comunicaciones frente a computadoras cuánticas que podrían romper criptosistemas clásicos como RSA y ECC. Su objetivo es mantener la confidencialidad y la integridad a largo plazo, mitigando el riesgo de capturar ahora y descifrar después. El NIST lidera la estandarización de