by drmunozcl

Share

Por drmunozcl

Compartir

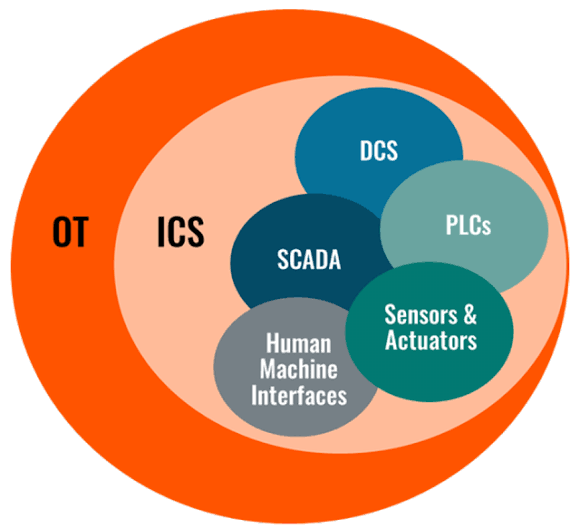

El creciente avance del ransomware continúa desafiando las defensas de ciberseguridad a nivel global. Entre las áreas más vulnerables, nos encontramos con los Sistemas de Control Industrial (ICS) y Tecnología Operativa (OT). Estas infraestructuras críticas son el nuevo objetivo de los ciberatacantes, que buscan no solo extraer beneficios económicos, sino también comprometer la seguridad nacional.

Los ICS/OT representan el núcleo de muchas industrias modernas, desde la energía hasta el transporte. Sin embargo, esta importancia los convierte en un blanco atractivo para los ataques de ransomware.

El Problema del Ransomware en ICS/OT

Los sistemas ICS y OT han sido tradicionalmente vistos como aislados de las redes convencionales de TI. Pero con la creciente integración de tecnologías modernas y el aumento de la conectividad a internet, esta visión ha cambiado drásticamente. La principal preocupación reside en la falta de actualización y parches en estos sistemas, que a menudo ejecutan software obsoleto y vulnerable.

Los atacantes se dirigen específicamente a ICS/OT debido a la crítica naturaleza de sus operaciones. Un ataque exitoso puede detener servicios esenciales como suministro eléctrico o servicios de transporte público, creando caos y daño significativo.

Vulnerabilidades Explotadas por el Ransomware en ICS/OT

A medida que la tecnología OT evoluciona, también lo hacen las tácticas utilizadas por los ciberatacantes. Estos individuos malintencionados buscan activamente puntos débiles en sistemas ICS que a menudo se pasan por alto. Estas son algunas de las vulnerabilidades más comunes:

-

Sistemas Operativos Antiguos: Muchos ICS todavía usan sistemas operativos antiguos como Windows XP, que son un objetivo fácil para exploits conocidos.

-

Protección Deficiente de Redes: La segmentación de redes a menudo es insuficiente, permitiendo que un ataque comprometa múltiple equipos.

-

Falta de Monitoreo Continuo: La ausencia de procedimientos de monitoreo regulares dificulta la detección de actividades sospechosas.

Cómo los ICS/OT Están siéndose comprometidos

El ransomware típicamente ingresa a través de correos electrónicos de phishing dirigidos, credenciales comprometidas, o utilizando herramientas de administración remota mal aseguradas. Los sistemas ICS, en particular, a menudo se ven afectados debido a su falta de actualización y la carencia de estrategias adecuadas de ciberseguridad.

Las operaciones de ransomware contra ICS/OT no solo buscan obtener rescates, sino también causar interrupciones mayores. Un ejemplo es el ataque al sistema de agua de una ciudad, demostrando cómo un ataque bien dirigido puede tener consecuencias reales y devastadoras.

Estrategias de Defensa: Cómo Proteger los Sistemas ICS/OT

Contrarrestar el ransomware en ICS/OT requiere un enfoque multifacético. Aquí algunas estrategias esenciales:

Actualización y Parches Regularmente

La actualización de software regular es crítica. Implementar políticas para asegurar que todos los sistemas se mantengan a la última version puede prevenir muchos exploits conocidos.

Implementación de Redes Segregadas

El aislamiento de los sistemas críticos de ICS de las redes IT convencionales es crucial. Esto minimiza el riesgo de propagación de malware y mantiene la red operativa separada de amenazas externas.

Monitoreo Continuo y Detección de Intrusiones

Implementar sistemas de monitoreo activo y detección de incidentes puede identificar rápidamente anomalías y abordar proactivamente las amenazas potenciales antes de que causen daño.

Formación y Concientización

Fomentar una cultura organizacional de ciberseguridad es vital. Los empleados deben recibir capacitación continua sobre las mejores prácticas de ciberseguridad y cómo identificar ataques de phishing.

Este enfoque integral no solo protege a las organizaciones de la amenaza actual del ransomware, sino que también ayuda a crear una base sólida para el manejo de futuras amenazas cibernéticas.

Conclusión

El ransomware no muestra signos de desaparecer pronto, y los sistemas ICS/OT seguirán estando en la mira. Con la implementación de estrategias adecuadas y una mentalidad proactiva, las industrias pueden mitigar el riesgo y proteger sus activos más críticos. La clave está en la preparación y la adaptabilidad, maximizando la ciberseguridad contra los riesgos de ransomware para ICS/OT.

Para una comprensión adicional de cómo las organizaciones pueden proteger mejor sus infraestructuras críticas contra los ciberataques, puede consultar nuestro artículo sobre Estrategias de Defensa en Profundidad.

Enlaces adicionales para seguir aprendiendo:

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

La ciberseguridad ya no es una preocupación “a futuro”. Las amenazas que dominarán 2026 ya están ocurriendo hoy, afectando a empresas de todos los tamaños, sectores y regiones. Ataques más rápidos, automatizados y difíciles de detectar están redefiniendo la forma en que las organizaciones deben proteger su información. En este escenario, entender qué está cambiando

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y