by drmunozcl

Share

Por drmunozcl

Compartir

En el entorno empresarial actual, las amenazas cibernéticas están en constante evolución, lo que plantea desafíos significativos para los profesionales de TI. Las vulnerabilidades de seguridad no corregidas se convierten en una puerta de entrada para atacantes malintencionados. Por ello, identificar y mitigar estas debilidades es esencial para salvaguardar la infraestructura informática.

A continuación, exploraremos las herramientas para corregir vulnerabilidades de seguridad que resultan ser las más eficaces en la detección, evaluación y resolución de riesgos. Esta guía está diseñada para expertos en tecnología que buscan robustecer sus sistemas contra posibles ataques.

1. Nessus

Nessus es una de las herramientas más conocidas en la industria de la ciberseguridad. Su capacidad para escanear una amplia gama de dispositivos y sistemas operativos con eficiencia excepcional la convierte en una herramienta indispensable. Nessus no solo identifica las vulnerabilidades, sino que también proporciona un informe detallado de cada amenaza detectada, facilitando decisiones informadas para su corrección. La integración de plugins actualizados continuamente asegura que el software se adapte a las amenazas emergentes.

2. OpenVAS

OpenVAS es una solución de escaneo de vulnerabilidades de código abierto que ofrece una alternativa sólida a sus contrapartes comerciales. Proporciona un análisis exhaustivo de la seguridad del network y es particularmente útil para detectar configuraciones erróneas que podrían comprometer la seguridad del sistema. Su arquitectura flexible permite personalizar sus capacidades para abordar necesidades específicas de diferentes entornos empresariales.

3. Burp Suite

Cuando se trata de aplicaciones web, Burp Suite se ha posicionado como una herramienta esencial. Es ampliamente utilizada por profesionales de seguridad para realizar pruebas de penetración. Sus características avanzadas permiten identificar vulnerabilidades web como inyecciones SQL y scripting entre sitios. Además, su facilidad de integración con otras herramientas de seguridad incrementa su utilidad para tareas complejas de auditoría y generación de informes.

4. Qualys Guard

Qualys Guard es una plataforma de seguridad líder utilizada para monitorizar y gestionar vulnerabilidades de manera continua. Su modelo basado en la nube ofrece ventajas en términos de escalabilidad y mantenimiento. Este software provee un análisis preciso de activos y asegura un entorno robusto al permitir mejoras rápidas y efectivas en la seguridad de su red.

5. Retina Network Security Scanner

Entre las herramientas para corregir vulnerabilidades de seguridad, Retina Network Security Scanner se destaca por su capacidad de detectar, mitigar y gestionar amenazas de red. Ofrece un análisis rápido y preciso que identifica excepcionalmente bien dispositivos no autorizados dentro de la infraestructura de IT. Esta herramienta se convierte en un aliado valioso para asegurar tanto redes locales como remotas.

6. Metasploit

Metasploit, a menudo conocido como el «cuchillo suizo» de la seguridad, es una herramienta fundamental para cualquier experto en seguridad. Su marco abierto permite realizar pruebas de penetración completas e identificar fallas en sistemas antes de que sean explotadas. Al emplear Metasploit, los profesionales pueden simular ataques del mundo real y reforzar la defensa contra ellos.

7. Nmap

Nmap se ha convertido en una herramienta estándar para el escaneo de redes, permitiendo a los profesionales mapear de manera efectiva toda la infraestructura de su red. Esta herramienta es fundamental no solo para la detección de vulnerabilidades, sino también para obtener una vista general de los hosts activos en la red, puertos abiertos y servicios ejecutándose, lo cual es crucial para la gestión de la seguridad.

8. Wireshark

Reconocido por su capacidad para analizar paquetes de datos, Wireshark es una herramienta esencial para cualquier analista de seguridad. Permite examinar en detalle el tráfico que pasa por la red, ayudando a detectar actividades inusuales o sospechosas. Su poderoso conjunto de filtros refine los datos capturados, facilitando la identificación de vulnerabilidades de seguridad.

9. OWASP ZAP

El Proyecto de Seguridad de Aplicaciones Abiertas (OWASP) ZAP es una herramienta altamente efectiva para los profesionales que buscan asegurar sus aplicaciones web. Proporciona una solución exhaustiva para identificar una amplia gama de vulnerabilidades que, de no ser mitigadas, podrían comprometer las aplicaciones cruciales para el negocio.

10. Nexpose

Nexpose es una herramienta que constantemente monitorea y detecta amenazas de seguridad, evaluando la postura de seguridad de la organización en tiempo real. Su integración con otros sistemas de defensa permite a las compañías actuar rápidamente ante cualquier descubrimiento, minimizando la exposición al riesgo.

Conclusión

Las herramientas para corregir vulnerabilidades de seguridad son vitales para mantener la integridad y confianza en la infraestructura TI de una organización. Elegir las adecuadas conforme al contexto técnico específico garantizará una defensa robusta frente a las amenazas actuales y futuras. No solo se trata de implementar herramientas, sino de integrarlas en una estrategia de ciberseguridad coherente y dinámica que se adapte a las cambiantes amenazas del entorno digital.

En última instancia, es responsabilidad del profesional de TI mantenerse actualizado continualmente en el uso y aprovechamiento de estas herramientas para asegurarse de que la empresa que representa sea un bastión frente a los ciberataques.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Veeam Software anunció la adquisición de Securiti AI por aproximadamente 1.73 mil millones de dólares. La Adquisición de Securiti AI por Veeam Software no es un movimiento menor: combina protección de datos de clase empresarial con seguridad y gobernanza impulsadas por IA para responder a amenazas modernas, cumplimiento regulatorio y el auge de la IA

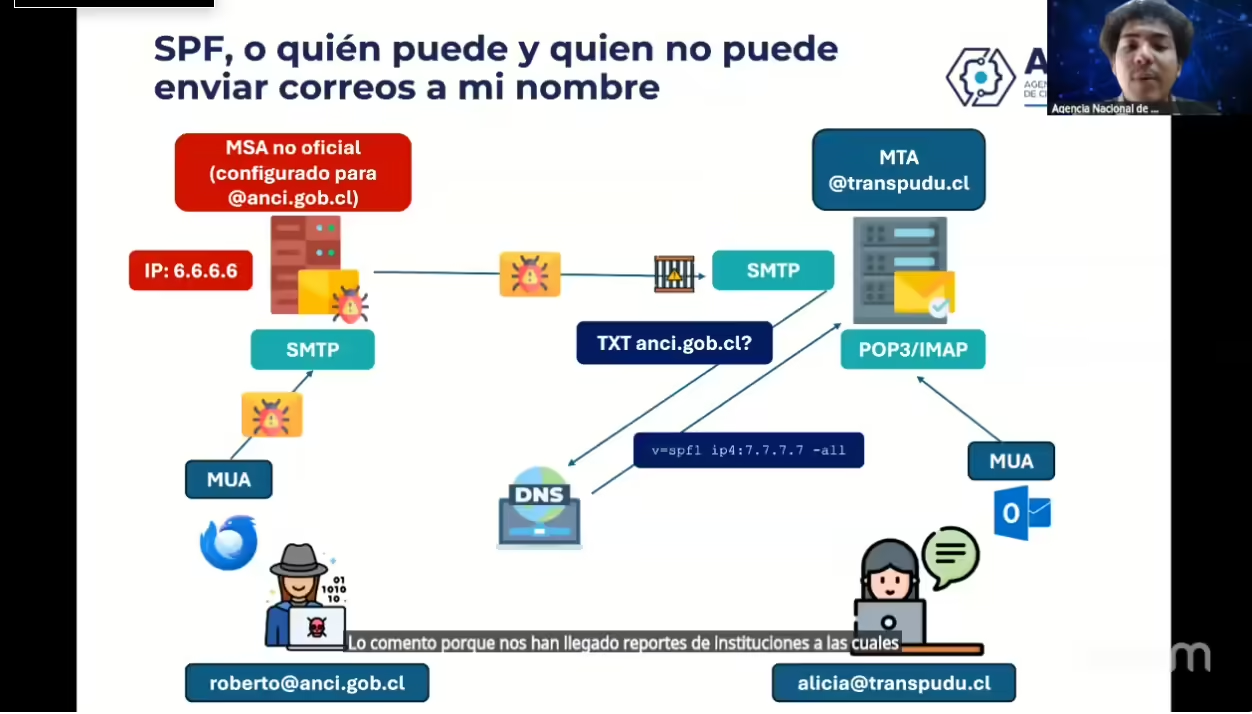

La Agencia Nacional de Ciberseguridad de Chile (ANCI) está transmitiendo en vivo la charla “Implementación efectiva de SPF, DKIM y DMARC”, un espacio clave para entender cómo fortalecer la autenticación del correo electrónico y prevenir fraudes digitales. En esta sesión, se explican las mejores prácticas para configurar correctamente estos protocolos y proteger la reputación de los dominios frente a ataques de suplantación (phishing y spoofing).

El ataque a proveedor tercero de Discord ha expuesto identidades y datos personales de decenas de miles de usuarios. Según reportes iniciales, cerca de 70.000 personas que realizaron verificaciones de edad o identidad en servidores de Discord podrían verse afectadas. En InfoProteccion analizamos qué ocurrió, por qué importa, y cómo responder con rapidez para reducir

La filtración masiva de datos en Vietnam Airlines vuelve a poner bajo el foco la seguridad del sector aéreo: según Cybersecurity Review, un conjunto de 23 millones de registros vinculados a la aerolínea habría quedado expuesto. No hablamos de un simple “mal día en el aeropuerto”; hablamos de información personal que puede alimentar fraudes, suplantaciones