by drmunozcl

Share

Por drmunozcl

Compartir

En la era digital actual, donde las amenazas cibernéticas están en constante aumento, enfrentar las brechas de seguridad se ha convertido en una tarea crítica para los profesionales de TI. La priorización efectiva de estas brechas es esencial para proteger los activos de una organización y mitigar los riesgos potenciales. Este artículo explorará cómo un enfoque sistemático puede optimizar la gestión de vulnerabilidades, asegurando así una defensa integral contra las amenazas.

La Importancia de Priorizar las Brechas de Seguridad

Las brechas de seguridad pueden ocasionar graves consecuencias financieras y de reputación para las organizaciones. Desde la pérdida de datos sensibles hasta la interrupción operativa, los efectos de una vulnerabilidad explotada pueden ser devastadores. Esta realidad obliga a los especialistas en TI a ser proactivos en la identificación y priorización de estas brechas. Comprender la gravedad y el impacto potencial de cada vulnerabilidad es crucial para una gestión efectiva.

Framework de Evaluación de Brechas de Seguridad

Implementar un framework para la evaluación de brechas es una práctica indispensable para los profesionales de TI. Este proceso debe incluir:

- Identificación de Vulnerabilidades: Utilizar herramientas de análisis de seguridad para escanear y detectar posibles vulnerabilidades en el sistema.

- Evaluación del Impacto: Determinar el impacto potencial de cada vulnerabilidad, considerando tanto el activo comprometido como el alcance del daño.

- Análisis de la Probabilidad de Explotación: Evaluar la probabilidad de que una vulnerabilidad sea explotada por actores maliciosos.

Adoptar metodologías como el MITRE ATT&CK puede proporcionar un marco exhaustivo para identificar y categorizar las amenazas, ayudando a los equipos de seguridad a priorizar en función del riesgo potencial.

Estrategias para Priorizar Vulnerabilidades

La complejidad del panorama de ciberamenazas actual requiere estrategias efectivas para priorizar vulnerabilidades. Algunos enfoques incluyen:

1. Calificación de Riesgos

Determinar la calificación de riesgo para cada vulnerabilidad es fundamental. Esto implica evaluar tanto el impacto potencial como la facilidad de explotación.

2. Implementación de Controles de Mitigación

Tras la priorización, implementar controles de mitigación adecuados es crucial. Estas acciones pueden abarcar desde parches de software hasta configuraciones de seguridad optimizadas. El artículo «Mejores Prácticas para Parchear Vulnerabilidades de Seguridad en Tiempo Real» ofrece orientaciones valiosas sobre cómo manejar este proceso de manera efectiva.

3. Monitoreo Continuo

Establecer un sistema de monitoreo continuo para detectar actividades inusuales puede prevenir incidentes antes de que ocurra una explotación. Herramientas como SIEM (Security Information and Event Management) pueden ser vitales en este contexto.

Cómo Actuar Frente a Brechas Críticas

Tratando específicamente con brechas críticas, es imprescindible actuar con rapidez y precisión:

- Respuesta Inmediata: Aislar los sistemas comprometidos para prevenir la propagación de la violación.

- Notificación: Comunicar a las partes interesadas pertinentes sobre la brecha de inmediato.

- Remediación: Implementar una solución a largo plazo después de la contención inicial. Puede encontrar más detalles en el artículo «El papel de la automatización en la corrección de vulnerabilidades».

Conclusión

Priorizar correctamente las brechas de seguridad es esencial para cualquier infraestructura de TI. Adoptar un enfoque sistemático y basado en riesgos no solo protege los activos de una organización, sino que también optimiza los recursos de seguridad disponibles. Al incorporar metodologías validadas y enfoques automatizados, las organizaciones pueden mitigar efectivamente los riesgos cibernéticos y asegurar la continuidad del negocio. Para más estrategias sobre cómo priorizar vulnerabilidades, sugerimos revisar el artículo «Priorizar la corrección de vulnerabilidades críticas».

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Veeam Software anunció la adquisición de Securiti AI por aproximadamente 1.73 mil millones de dólares. La Adquisición de Securiti AI por Veeam Software no es un movimiento menor: combina protección de datos de clase empresarial con seguridad y gobernanza impulsadas por IA para responder a amenazas modernas, cumplimiento regulatorio y el auge de la IA

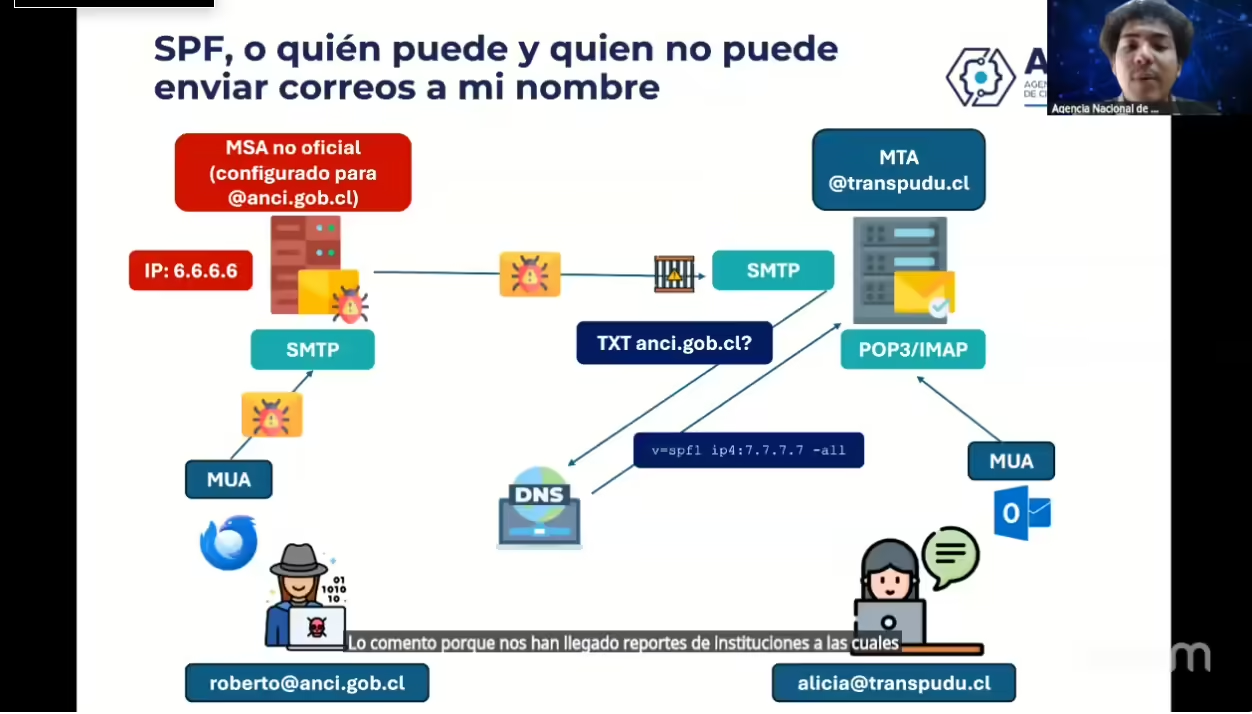

La Agencia Nacional de Ciberseguridad de Chile (ANCI) está transmitiendo en vivo la charla “Implementación efectiva de SPF, DKIM y DMARC”, un espacio clave para entender cómo fortalecer la autenticación del correo electrónico y prevenir fraudes digitales. En esta sesión, se explican las mejores prácticas para configurar correctamente estos protocolos y proteger la reputación de los dominios frente a ataques de suplantación (phishing y spoofing).

El ataque a proveedor tercero de Discord ha expuesto identidades y datos personales de decenas de miles de usuarios. Según reportes iniciales, cerca de 70.000 personas que realizaron verificaciones de edad o identidad en servidores de Discord podrían verse afectadas. En InfoProteccion analizamos qué ocurrió, por qué importa, y cómo responder con rapidez para reducir

La filtración masiva de datos en Vietnam Airlines vuelve a poner bajo el foco la seguridad del sector aéreo: según Cybersecurity Review, un conjunto de 23 millones de registros vinculados a la aerolínea habría quedado expuesto. No hablamos de un simple “mal día en el aeropuerto”; hablamos de información personal que puede alimentar fraudes, suplantaciones