by drmunozcl

Share

Por drmunozcl

Compartir

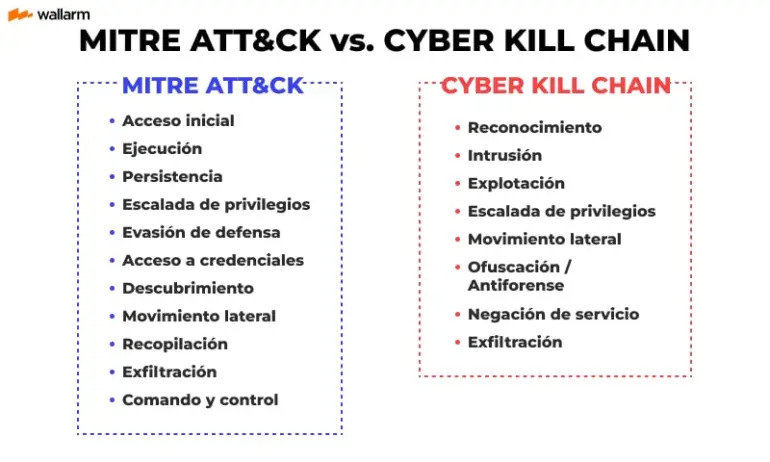

La ciberseguridad moderna exige marcos sólidos para entender y mitigar amenazas. Dos modelos ampliamente adoptados son la Kill Chain de Lockheed Martin y el framework MITRE ATT&CK. Aunque ambos tienen objetivos similares —entender y contrarrestar ataques— su enfoque y aplicabilidad difieren considerablemente. A continuación contrastamos en profundidad Mitre ATT&CK vs Kill Chain.

Muchas organizaciones aún no comprenden completamente las diferencias entre estos dos marcos. Esto provoca implementaciones ineficaces, análisis superficiales de amenazas y una capacidad limitada para detectar o prevenir ataques avanzados.

La confusión entre ambos modelos lleva a decisiones erradas: algunas empresas aplican solo uno de los marcos, creyendo que es suficiente, o mezclan ambos sin una estrategia clara. Esto puede generar brechas de seguridad críticas, retrasos en la respuesta a incidentes y una falsa sensación de protección.

Este artículo explora en profundidad los marcos MITRE ATT&CK y Kill Chain, detallando sus características, diferencias, casos de uso y cómo pueden trabajar juntos para robustecer tu estrategia de ciberseguridad.

¿Qué es la Kill Chain?

La Kill Chain, desarrollada por Lockheed Martin, describe siete fases secuenciales de un ciberataque:

- Reconocimiento: Recolección de información sobre la víctima.

- Armamento: Creación de un exploit y carga maliciosa.

- Entrega: Transmisión del arma al objetivo (correo, USB, web).

- Explotación: Activación del exploit.

- Instalación: Instalación de malware o herramientas de acceso remoto.

- Comando y Control (C2): Comunicación del atacante con el sistema comprometido.

- Acciones sobre el objetivo: Robo de datos, espionaje, sabotaje.

Ventajas:

- Modelo sencillo y didáctico.

- Permite identificar puntos de intervención.

- Útil para estrategias de defensa en capas.

Limitaciones:

- Enfoque lineal que no refleja la naturaleza dinámica de muchos ataques modernos.

- Carece de granularidad en técnicas específicas.

- No contempla tácticas como movimiento lateral o persistencia extendida.

¿Qué es MITRE ATT&CK?

MITRE ATT&CK es una base de datos pública que categoriza tácticas y técnicas utilizadas por adversarios reales. Organizado en forma de matriz, ATT&CK clasifica las acciones maliciosas según los objetivos del atacante.

Componentes clave:

- Tácticas: Objetivos que busca alcanzar el atacante (ej.: ejecución, evasión, persistencia).

- Técnicas: Métodos usados para cumplir esas tácticas (ej.: uso de PowerShell, credential dumping).

- Subtécnicas: Detalles específicos de una técnica.

Ventajas:

- Basado en casos reales.

- Amplia cobertura y actualización continua.

- Compatible con herramientas SIEM y EDR.

- Ideal para análisis de brechas, detección y threat hunting.

Limitaciones:

- Curva de aprendizaje más empinada.

- Puede ser complejo sin un plan de implementación claro.

- Requiere recursos para integrar y mantener actualizado.

Comparación entre MITRE ATT&CK y Kill Chain

| Característica | Kill Chain | MITRE ATT&CK |

|---|---|---|

| Origen | Lockheed Martin (2011) | MITRE Corporation (2015) |

| Estructura | Lineal, 7 fases | Matriz por tácticas/técnicas |

| Enfoque | Basado en fases de ataque | Basado en comportamiento adversario |

| Granularidad | Baja | Alta (subtécnicas incluidas) |

| Casos reales | No específicamente | Sí |

| Aplicación principal | Modelado de ataques y respuesta inicial | Detección, análisis, threat hunting |

¿Cuál deberías usar?

Ambos. La Kill Chain es excelente para modelar un ataque desde un punto de vista macro y establecer defensas por capas. MITRE ATT&CK permite realizar una detección más detallada, basada en comportamientos específicos.

Ejemplo de integración:

- Usa la Kill Chain para identificar la fase de un ataque.

- Utiliza ATT&CK para mapear técnicas observadas en esa fase y generar alertas específicas.

Casos de uso combinados

1. Red Teaming y Blue Teaming:

- Red Teams diseñan escenarios con base en ATT&CK.

- Blue Teams usan la Kill Chain para clasificar ataques y ATT&CK para análisis profundo.

2. Reglas de detección en SIEMs:

- Crear reglas basadas en técnicas ATT&CK.

- Clasificar los eventos por fase de la Kill Chain para establecer prioridades.

3. Reportes ejecutivos:

- La Kill Chain es ideal para explicar ataques a un público no técnico.

- ATT&CK se usa en análisis técnicos y documentación forense.

Conclusión

MITRE ATT&CK y la Kill Chain no compiten: se complementan. Uno entrega el marco general (Kill Chain) y el otro el detalle táctico (ATT&CK). Las organizaciones que integran ambos obtienen una defensa más sólida, capaz de detectar ataques complejos y responder con eficacia.

Adoptar una estrategia híbrida no solo mejora la visibilidad sobre amenazas, sino que permite priorizar esfuerzos y recursos donde realmente importa.

Recomendación final: Evalúa tus capacidades actuales y plantea un roadmap donde la Kill Chain guíe tus políticas de respuesta, mientras ATT&CK fortalece tus capacidades de detección y análisis.

La ciberseguridad del futuro no se trata de elegir un marco sobre otro, sino de construir una arquitectura resiliente basada en conocimiento y visibilidad total.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y

Hoy probé el Test de phishing de google y lo encontré bastante bueno para revelar nuestros puntos ciegos frente a correos maliciosos. Es una herramienta simple y gratuita que puedes usar para concientizar a tu equipo o para evaluar tu propia capacidad de detección. Te dejo el enlace directo: https://phishingquiz.withgoogle.com/ Cada día recibimos mensajes que

Si tu estrategia de seguridad se basa en que nadie entenderá tu código o en mantener en secreto cómo funciona tu sistema, estás compitiendo contra el tiempo. Un empleado que cambia de equipo, un repositorio mal configurado o una filtración en un proveedor pueden exponer tus detalles técnicos. Cuando eso ocurre, el ataque deja de