by drmunozcl

Share

Por drmunozcl

Compartir

Los ciberataques son cada vez más sofisticados y difíciles de detectar. Muchas organizaciones no logran identificar una intrusión hasta que ya se ha producido un daño considerable.

Esto se debe, en parte, a la falta de visibilidad sobre lo que ocurre en sus redes y sistemas. Los registros de actividad (logs) existen, pero están dispersos, no correlacionados y suelen ser analizados de forma reactiva, cuando ya es demasiado tarde.

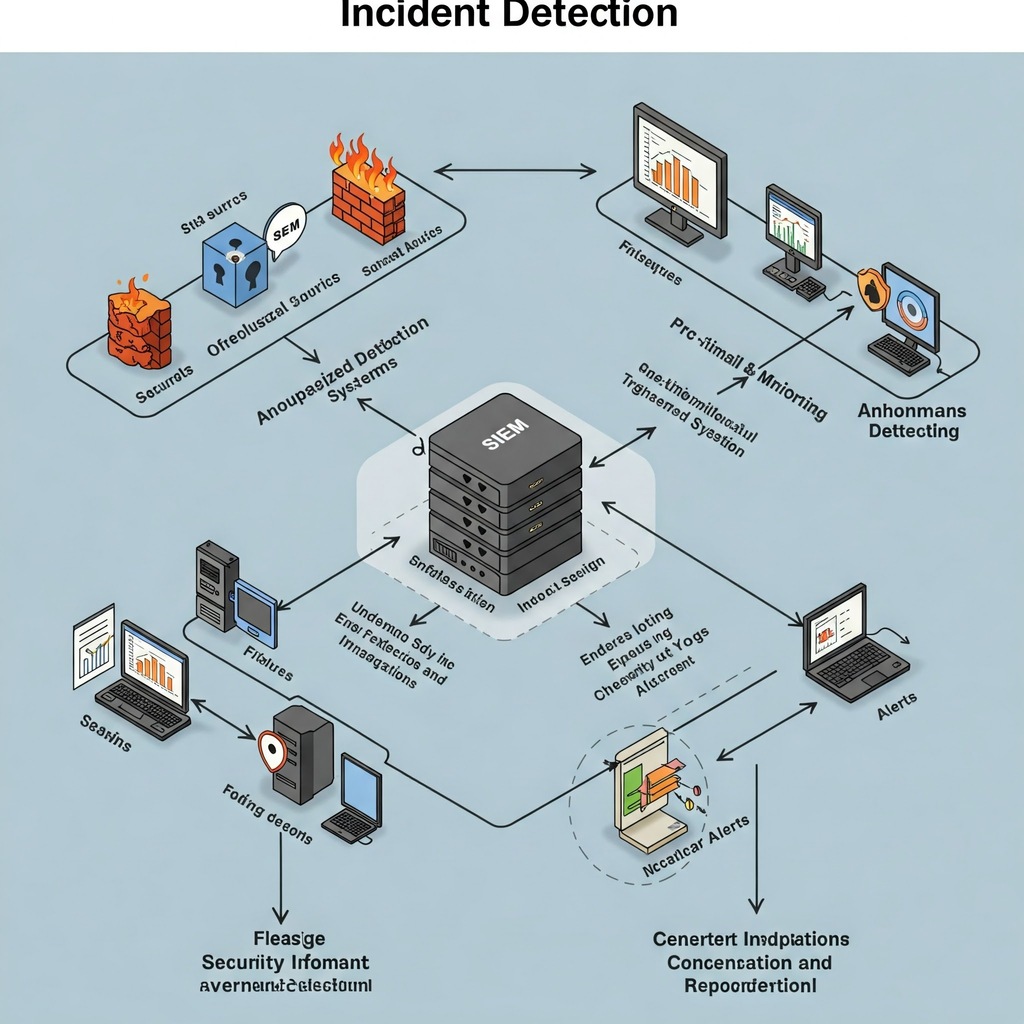

Aquí es donde los sistemas SIEM (Security Information and Event Management) se convierten en aliados estratégicos. Estos sistemas permiten centralizar, correlacionar y analizar grandes volúmenes de datos de seguridad en tiempo real, ayudando a detectar incidentes antes de que escalen.

¿Qué es un SIEM y cómo funciona?

Un SIEM recopila y analiza registros provenientes de múltiples fuentes: firewalls, sistemas operativos, antivirus, aplicaciones empresariales, entre otros. A través de reglas de correlación, inteligencia de amenazas y aprendizaje automático, detecta patrones anómalos que pueden indicar una intrusión o actividad sospechosa.

Sus funciones clave incluyen:

- Recolección de logs: Centraliza los eventos de seguridad en un solo punto.

- Correlación de eventos: Detecta relaciones entre diferentes tipos de eventos.

- Alertas en tiempo real: Notifica al equipo de seguridad ante comportamientos sospechosos.

- Dashboards e informes: Facilita la visualización de datos y generación de reportes.

Ejemplos de sistemas SIEM

Existen múltiples soluciones SIEM en el mercado, tanto comerciales como de código abierto. Algunos ejemplos populares son:

- Splunk Enterprise Security: Ampliamente adoptado por grandes organizaciones, conocido por su escalabilidad y potentes capacidades de análisis.

- IBM QRadar: Ofrece funciones avanzadas de análisis de comportamiento y se integra con múltiples herramientas de ciberseguridad.

- ArcSight (de Micro Focus): Enfocado en la detección de amenazas a gran escala, ideal para entornos complejos.

- LogRhythm: Incluye funcionalidades de automatización y respuesta ante incidentes.

- Wazuh: Solución open source basada en ELK Stack, ideal para empresas que buscan flexibilidad y control de costos.

- AlienVault OSSIM: Otro SIEM open source que incluye detección de intrusos, evaluación de vulnerabilidades y más.

Problemas comunes al implementar un SIEM

Aunque los beneficios son claros, muchas organizaciones enfrentan desafíos en su implementación:

- Falsa sensación de seguridad: Creer que el SIEM lo hace todo por sí solo.

- Alta tasa de falsos positivos: Malas configuraciones generan alertas irrelevantes.

- Falta de personal capacitado: Un SIEM sin analistas formados es ineficiente.

- Volumen de datos excesivo: Puede dificultar la correlación y análisis efectivo.

Pasos para una implementación efectiva de SIEM

- Definir objetivos claros: ¿Qué tipo de incidentes quieres detectar? ¿Qué activos son más críticos?

- Seleccionar la solución adecuada: Evalúa SIEMs comerciales (como Splunk, IBM QRadar) y open source (como Wazuh, ELK Stack con herramientas de seguridad).

- Integrar fuentes relevantes: Asegúrate de incluir logs de sistemas clave y ajustar las reglas de correlación según tu entorno.

- Ajustar umbrales y reglas: Personaliza las alertas para reducir falsos positivos y mejorar la detección.

- Capacitar al equipo: Invierte en formación continua para analistas SOC y responsables de seguridad.

- Monitoreo y mejora continua: Revisa métricas de efectividad, ajusta configuraciones y mantén actualizado el sistema.

Recomendaciones finales

Implementar un SIEM no es simplemente instalar un software, sino establecer una cultura de monitoreo continuo y respuesta proactiva ante incidentes. Con la configuración adecuada, un equipo entrenado y procesos bien definidos, un SIEM puede reducir drásticamente el tiempo de detección y respuesta frente a amenazas.

Invertir en un sistema SIEM es una decisión estratégica que fortalece la ciberresiliencia de cualquier organización moderna.

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y

Hoy probé el Test de phishing de google y lo encontré bastante bueno para revelar nuestros puntos ciegos frente a correos maliciosos. Es una herramienta simple y gratuita que puedes usar para concientizar a tu equipo o para evaluar tu propia capacidad de detección. Te dejo el enlace directo: https://phishingquiz.withgoogle.com/ Cada día recibimos mensajes que