by drmunozcl

Share

Por drmunozcl

Compartir

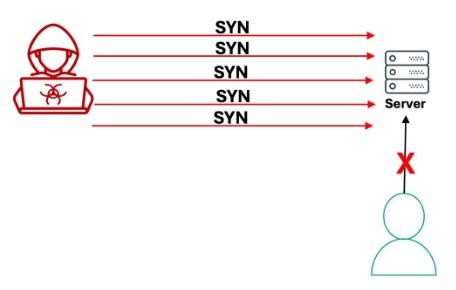

Los ataques de denegación de servicio siguen siendo una de las tácticas más efectivas para interrumpir aplicaciones y servicios expuestos a Internet. Entre ellos, el ataque DoS del tipo Syn Attack (también llamado SYN flood) destaca por su sencillez y su capacidad para agotar recursos críticos del stack TCP. Comprender cómo funciona, qué señales delatan su presencia y cómo mitigarlo reduce de forma drástica la superficie de riesgo en entornos de producción.

¿Cómo funciona el Syn Attack y por qué es tan efectivo?

El ataque explota el mecanismo de conexión del protocolo TCP. En condiciones normales, el three-way handshake establece una sesión así: el cliente envía un paquete SYN, el servidor responde con SYN-ACK y el cliente confirma con un ACK final.

En un Syn Attack, el atacante envía un gran volumen de paquetes SYN a un servicio (por ejemplo, un puerto 80/443 en un balanceador o servidor), a menudo con direcciones IP de origen falsificadas. El servidor reserva recursos para cada solicitud “half-open” y espera el ACK que nunca llega. El backlog de conexiones semiabiertas se llena; cuando esto ocurre, el servidor rechaza nuevas conexiones legítimas o aumenta la latencia hasta niveles que rompen la experiencia de usuario y los SLA.

- DoS vs DDoS: un Syn Attack puede originarse desde un solo host (DoS) o desde una botnet distribuida (DDoS). En escenarios DDoS, la magnitud y la diversidad geográfica dificultan la contención en el perímetro.

Señales y evidencias de un ataque DoS del tipo Syn Attack

Detectar temprano el patrón reduce el impacto. Señales típicas:

- Pico de paquetes SYN por segundo (SYN pps) muy superior a la línea base, sin aumento proporcional de ACK.

- Crecimiento rápido del backlog de conexiones y estados TCP como SYN_RECV en los servidores.

- Aumento de latencia, timeouts de conexión y errores 503/504 en aplicaciones.

- Saturación de CPU en el plano de interrupciones/softirq y colas de NIC, especialmente en servidores Linux.

- Disparos de contadores en firewalls/perímetros relacionados con SYN o “Invalid TCP Flags”.

- Usuarios reportan intermitencias incluso cuando el consumo de ancho de banda no parece máximo.

Riesgos técnicos y de negocio

Más allá de la indisponibilidad, el Syn Attack puede provocar efectos colaterales:

- Exhaustión de tablas de estado en firewalls y balanceadores L4.

- Consumo de puertos efímeros y colas del stack TCP.

- Cascada de fallos en microservicios cuando los timeouts se acumulan y se producen reintentos.

- Incumplimiento de SLA, pérdida de ingresos y deterioro de la reputación de marca.

Cómo mitigar un ataque DoS del tipo Syn Attack: estrategias efectivas

La defensa se basa en una combinación de endurecimiento del host, controles en el perímetro y capacidad de absorción/limpieza en la nube. Recomendaciones clave:

- Activar SYN cookies en sistemas finales: obliga al cliente a completar el handshake antes de consumir recursos del servidor. En Linux se configura mediante parámetros del kernel; en Windows Server se habilita protección de SYN en directivas avanzadas. Úselo de forma permanente en servicios expuestos.

- Ajustar el TCP backlog y los temporizadores: incremente el tamaño máximo de la cola de SYN y reduzca los reintentos de SYN-ACK para liberar recursos más rápido ante clientes no responsivos. Este ajuste debe alinearse con la capacidad de la aplicación y pruebas de carga.

- Implementar SYN proxy en el borde: dispositivos o módulos de firewall pueden completar el handshake en nombre del servidor (proxy SYN) y solo pasar conexiones establecidas. Esta técnica filtra floods en el perímetro y protege el stack de los servidores.

- Rate limiting y filtrado de tráfico: limite nuevas conexiones por origen y aplique listas de control de acceso contra rangos inválidos o direcciones falsificadas. Si su router lo soporta, habilite uRPF (Unicast Reverse Path Forwarding) y cumpla BCP 38 para reducir spoofing.

- Protección DDoS en la nube: servicios de scrubbing/anycast como AWS Shield Advanced, Azure DDoS Protection, Cloudflare o Akamai absorben y filtran grandes volúmenes antes de que alcancen su infraestructura.

- Telemetría y detección: supervise métricas como SYN/ACK ratio, estados TCP y errores de conexión. Integre alertas en su SIEM para detecciones basadas en umbrales y desviaciones de la línea base.

- Balanceo y redundancia: distribuya el tráfico en múltiples zonas/regiones y utilice anycast para dispersar el impacto. Los balanceadores L4 con capacidades de conexión por proxy ayudan a contener el ataque.

- Controles a nivel de NIC y kernel: tecnologías como XDP/eBPF permiten descartar SYN maliciosos en capas muy cercanas al driver, reduciendo la carga del stack.

Evite confiar en WAFs para este caso: aunque útiles en capa 7, un Syn Attack opera en capa 4 y requiere controles específicos en TCP/red.

Errores comunes que agravan el impacto

- Depender solo de firewalls stateful sin SYN proxy: se saturan sus tablas de estado.

- Ajustar únicamente el backlog sin activar SYN cookies: el atacante puede seguir agotando recursos.

- Bloquear países completos sin análisis: puede generar más daño operativo que el ataque.

- No probar los cambios bajo carga: la mitigación debe verificarse con pruebas controladas.

Preguntas frecuentes

- ¿Un WAF detiene un Syn Attack? No. El ataque ocurre en capa 4; un WAF opera en HTTP/HTTPS (capa 7). Use controles L3/L4.

- ¿Subir ancho de banda es suficiente? No. El Syn Attack agota recursos de estado y conexión, no solo ancho de banda.

- ¿Puede afectar a servicios internos? Sí, si el atacante llega por VPN o enlaces interconectados. Aplique controles también en el core.

Conclusión

El ataque DoS del tipo Syn Attack aprovecha la fase más temprana del handshake TCP para saturar recursos y denegar servicio. La combinación de endurecimiento del kernel (SYN cookies y temporizadores), protección en el perímetro (SYN proxy, rate limiting, uRPF) y capacidad de absorción en la nube ofrece una defensa sólida. Con telemetría adecuada y un playbook de respuesta bien ensayado, su organización reducirá drásticamente el tiempo de indisponibilidad y protegerá la continuidad del negocio

MANTENTE INFORMADO

Suscríbete a nuestro newsletter gratuito.

Te preguntas «¿Qué es Credential Stuffing?» Es un ataque automatizado donde delincuentes prueban, a gran escala, combinaciones de usuario y contraseña filtradas en otros servicios. Si un usuario reutiliza credenciales, el atacante accede sin necesidad de hackear el sistema. Spoiler: no son hackers con capucha adivinando contraseñas una por una, son bots probando miles por

Si te preguntas qué es criptojacking, es el uso no autorizado de los recursos de cómputo (CPU/GPU, energía y red) de tus equipos o servidores para minar criptomonedas, generalmente Monero, por parte de atacantes. No roban datos directamente, pero exprimen tu infraestructura, encarecen la nube y reducen el rendimiento; si tu CPU suena como turbina

La comunidad de desarrollo recibió una alerta importante: se han revelado vulnerabilidades críticas en ReactJs, específicamente en React Server Components (RSC), con potencial de denegación de servicio (DoS) y exposición de código fuente bajo ciertos escenarios. Para los equipos de TI y seguridad, el riesgo es tangible: interrupciones del servicio, filtración de lógica sensible y

Hoy probé el Test de phishing de google y lo encontré bastante bueno para revelar nuestros puntos ciegos frente a correos maliciosos. Es una herramienta simple y gratuita que puedes usar para concientizar a tu equipo o para evaluar tu propia capacidad de detección. Te dejo el enlace directo: https://phishingquiz.withgoogle.com/ Cada día recibimos mensajes que